Bitlockerin quraşdırılması, konfiqurasiyası və istifadəsi. Fayl şifrələmə Disk şifrələmə bitlocker windows 7

Həmçinin oxuyun

Sizə xatırladırıq ki, müəllifin hərəkətlərini təkrarlamaq cəhdləri avadanlıqlara zəmanətin itirilməsinə və hətta uğursuzluğuna səbəb ola bilər. Material yalnız məlumat məqsədləri üçün verilir. Aşağıda təsvir olunan addımları təkrarlamaq niyyətindəsinizsə, məqaləni ən azı bir dəfə sona qədər diqqətlə oxumağınızı tövsiyə edirik. Buraxılış 3DNews mümkün nəticələrə görə heç bir məsuliyyət daşımır.

⇡ Giriş

Əvvəlki materialda qeyd olunan demək olar ki, bütün həllər resursumuzun səhifələrində bu və ya digər şəkildə müzakirə edildi. Bununla belə, şifrələmə və məlumatların məhv edilməsi mövzusu ədalətsiz olaraq nəzərə alınmayıb. Gəlin bu səhvi düzəldək. Bir şey etməzdən əvvəl əvvəlki məqaləni yenidən oxumağınızı tövsiyə edirik. Şifrələmədən əvvəl bütün məlumatların ehtiyat nüsxəsini çıxardığınızdan əmin olun! Həm də özünüzlə hansı məlumatları götürməli olacağınız və ən azı bir hissəsindən imtina etməyin mümkün olub-olmaması barədə on dəfə düşünün. Hər şey hazırdırsa, başlayaq.

⇡ Windows 7, Mac OS X 10.7 və Ubuntu 12.04 standart vasitələrindən istifadə edərək şifrələmə

Bütün müasir masa üstü əməliyyat sistemləri fayl və qovluqları və ya bütöv diskləri şifrələmək üçün çoxdan daxili yardım proqramları əldə etmişdir. Üçüncü tərəfin kommunallarını nəzərdən keçirməzdən əvvəl onlara müraciət etmək daha yaxşıdır, çünki onlar müxtəlif əlavə funksiyalara malik olmasalar da, qurmaq və istifadə etmək olduqca asandır. Windows 7 Ultimate və Enterprise-də BitLocker adlı həcm şifrələmə funksiyası var. Sistem diskini qorumaq üçün bütün fərdi kompüterlərdə və ya noutbuklarda quraşdırılmayan TPM modulu tələb olunur, lakin digər həcmlər üçün bu tələb olunmur. Windows 7-də çıxarıla bilən sürücüləri qorumaq üçün BitLocker To Go funksiyası da var ki, bu da hardware kripto modulu olmadan istifadə edilə bilər və bu, əksər istifadəçilər üçün kifayətdir.

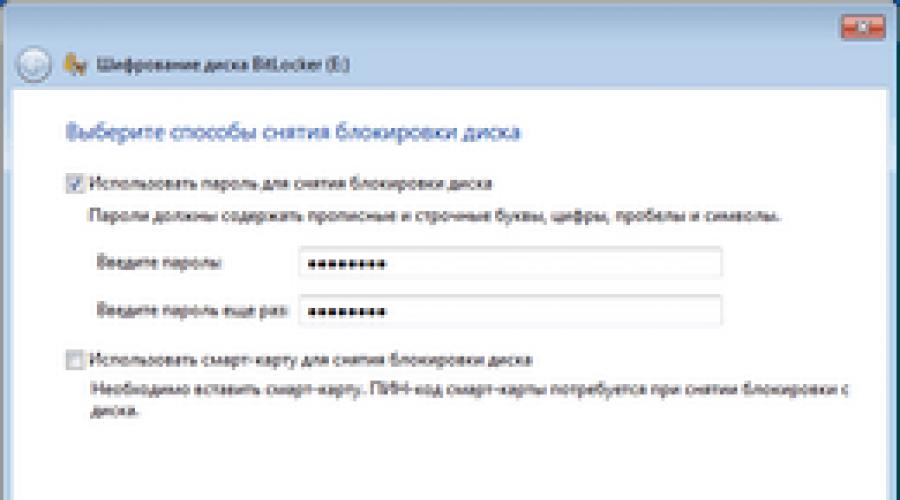

Əgər sizdə Windows 7-nin uyğun versiyası quraşdırılıbsa, BitLocker (Gedəcək) funksiyasını aktivləşdirmək üçün İdarəetmə Panelindəki “BitLocker Drive Encryption” elementinə keçin. Müvafiq sürücünün yanında "BitLocker-ı aktivləşdirin" bağlantısını vurun. Parolun kilidini açmaq seçimini seçin və yadda saxlayın bərpa açarı (sadəcə mətn faylıdır) təhlükəsiz yerə, məsələn, yolda özünüzlə götürmədiyiniz bir flash sürücüyə. Bir müddət sonra və bu, sürücünün tutumundan və PC-nin gücündən asılıdır, şifrələmə prosesi tamamlanacaq.

Şifrələnmiş həcmə qoşulduqda, avtomatik kiliddən çıxarmağı işə salmasanız, sizdən hər dəfə məlumatlara daxil olmaq üçün parol daxil etməyiniz xahiş olunacaq, bu tövsiyə edilmir. Siz İdarəetmə Panelinin eyni “BitLocker Disk Şifrələməsi” bölməsində şifrələnmiş həcmin parametrlərini idarə edə bilərsiniz. BitLocker parolunuzu qəflətən unutmusunuzsa, onun şifrəsini açmaq üçün 48 rəqəmli rəqəmsal bərpa açarından istifadə etməlisiniz - onu daxil etdikdən sonra həcm müvəqqəti olaraq açılacaq.

Windows 7-də BitLocker-a əlavə olaraq, Şifrələmə Fayl Sistemi (EFS) adlanan həcmləri deyil, qovluqları və faylları şifrələmək üçün başqa bir üsul var. O, bütün OS nəşrlərində dəstəklənir, lakin Starter və Home (Premium) proqramlarında siz yalnız artıq şifrələnmiş qovluqlar və fayllarla işləyə bilərsiniz, lakin onları yarada bilməzsiniz. EFS-in işləməsi üçün NTFS-dən məlumatın sıxılma seçimini söndürməklə istifadə etmək lazımdır. Maşınınız bu tələblərə cavab verirsə, onda siz tənzimləməyə başlaya bilərsiniz.

İdarəetmə panelində hesab parametrlərinə keçin və "Fayl şifrələmə sertifikatlarını idarə et" bağlantısını vurun. Sihirbazın göstərişlərindən sonra biz PC üçün yeni öz imzalı sertifikat yaradırıq. Onu təhlükəsiz yerdə saxladığınızdan və parolla qorumağınızdan əmin olun. Bu, daha sonra eyni sehrbazdan istifadə etməklə edilə bilər, lakin gecikməmək daha yaxşıdır, çünki ixrac edilmiş PFX faylı təcili məlumatların bərpası üçün lazım olacaq. Əgər diskdə artıq şifrələnmiş məlumatınız varsa, bunun üçün açarları yeniləməlisiniz.

EFS istifadəçi üçün şəffafdır, yəni siz həmişəki kimi fayl və qovluqlarla işləyə bilərsiniz. Ancaq onları başqa bir mühitdə (OS, PC) açmağa çalışsanız, onlara giriş rədd ediləcək. Fayl və ya qovluğu şifrələmək üçün sadəcə olaraq “Ümumi” sekmesinde onun xassələrindəki “Digər...” düyməsini klikləyin və “Məlumatları qorumaq üçün məzmunu şifrələyin” qutusunu işarələyin. Dəyişiklikləri tətbiq etdikdən sonra qorunan məlumatların daha yaxşı vizual identifikasiyası üçün şifrələnmiş element adının standart rəngi yaşıl rəngə çevrilir.

Şifrəni açmaq üçün fayl/qovluq xassələrindəki qutunun işarəsini silmək kifayətdir. Qorunan məlumatları uyğun olmayan yerlərə - FAT32 sürücüsünə, şəbəkə yaddaşına və s. kopyalamağa cəhd etsəniz, məlumatların şifrəsi açılacaq və orada qorunmayan formada bitəcək. EFS ilə işləməyi daha rahat etmək üçün Explorer kontekst menyusuna müvafiq elementlər əlavə edə bilərsiniz. Sizə lazım olan tək şey DWORD parametri yaratmaqdır EncryptionContextMenyu reyestr şöbəsində HKEY_YERLİ_MAŞIN\\PROQRAM TƏMİNATI\\Microsoft\\Windows\\Cari versiya\\tədqiqatçı\\Qabaqcıl\\ və dəyərini 1-ə təyin edin.

Diskdəki məlumatların şifrəsini açmaq üçün onun şifrələndiyi maşın mövcud deyilsə, sizə sertifikatın ehtiyat nüsxəsi və onun üçün parol lazımdır. İdxal etmək üçün pfx faylına iki dəfə klikləyin və sehrbazın göstərişlərinə əməl edin. Bu sertifikatı gələcəkdə başqa bir maşında məlumatlarla işləmək üçün ixrac etmək istəyirsinizsə, bu seçimi yoxlayın.

Siz idxal edilmiş sertifikatı şəxsi yaddaşınızda saxlamalısınız. Proses başa çatdıqdan sonra şifrələnmiş fayl və qovluqlara giriş açıq olacaq. MMC snap-in - Win+R, certmgr.msc, Enter istifadə edərək şəxsi sertifikatları idarə edə bilərsiniz.

Başqa bir çox faydalı seçim, yəni boş disk sahəsinin üzərinə yazmaq yalnız əmr satırından istifadə etməklə mümkündür. Açar /W - boşluqların təmizlənməsi, /E - şifrələmə, /D - şifrənin açılması. Digər parametrlərin təsvirləri daxili yardımda mövcuddur - açar /?.

Şifrə / W X: \\ təmizlənən diskdə \\ hər hansı \\ qovluğa \\ yol

Mac OS X

Apple kompüterlərində məlumatların qorunması imkanlarına qısaca nəzər salaq. Mac OS X uzun müddətdir quraşdırılmış FileVault şifrələmə sisteminə malikdir və 10.7 versiyasından etibarən o, yalnız ev kataloqunuzu deyil, eyni zamanda bütün diski qorumağa imkan verir. Siz onu “Müdafiə və Təhlükəsizlik” bölməsindəki sistem parametrlərində aktivləşdirə bilərsiniz. Virtual yaddaşın qorunması seçimini yoxlamaq da faydalı olacaq. Şifrələməni aktivləşdirdiyiniz zaman, artıq təyin olunmayıbsa, əsas parol təyin etməli, həmçinin bərpa açarını saxlamalısınız. Əlavə quraşdırma üçün sehrbazın təlimatlarına əməl edin. Bununla belə, daha universal bir üsul şifrələnmiş disk şəkillərindən istifadə etməkdir.

Disk Utility-də "Yeni Şəkil" seçin və görünən dialoqda fayl adını və yerini göstərin, diskin adını göstərin və ölçüsünü seçin. Jurnallı Mac OS Extended fayl sistemi kimi olduqca uyğundur. Şifrələmə AES-256 seçmək daha yaxşıdır. "Bölmələr" siyahısında "Sabit disk" seçimini tərk edin və format olaraq böyüyən bir şəkil paketini təyin edin. Qalan tək şey giriş üçün parol tapmaq və ya yaratmaqdır, lakin daha çox təhlükəsizlik üçün onu brelokda xatırlamayın, hər dəfə onu əl ilə daxil edin. Şəklin üzərinə iki dəfə kliklədiyiniz zaman o quraşdırılır və parol tələb edir. Üzərində vacib məlumatları saxladıqdan sonra şəkli ayırmağı unutmayın.

Ubuntu quraşdırma mərhələsində istifadəçinin ev kataloqunu şifrələməyi təklif edir. Eyni zamanda, dəyişdirmə bölməsi də şifrələnir, bu da yuxu rejimindən istifadəni qeyri-mümkün edir. Quraşdırma zamanı şifrələmədən imtina etsəniz, hər şeyi əl ilə konfiqurasiya etməli olacaqsınız. Eyni zamanda, təbii olaraq təhlükəsizliyi azaldan dəyişdirmə bölməsini qorumaqdan imtina edə bilərsiniz. Daha rahat və təhlükəsiz seçim, eyni zamanda konfiqurasiya etmək daha çətindir, bütün diski bir anda şifrələməkdir. Bunu etmək istəyirsinizsə, bu təlimatlardan istifadə edin. Evin qorunması ilə sadə bir variantı nəzərdən keçirəcəyik və istəsəniz dəyişdirin. Əvvəlcə terminaldan istifadə edərək lazımi proqramı quraşdıraq:

Sudo apt-get quraşdırma ecryptfs-utils cryptsetup

Burada bir xəbərdarlıq var - istifadəçinin ev kataloqunu şifrələmək üçün bu kataloqdakı fayllar heç bir proqramda açılmamalıdır, yəni istifadəçi sistemdən çıxmalıdır. Bunu etmək üçün administrator hüquqları ilə başqa bir müvəqqəti hesab yaratmalı olacaqsınız. Onu yaratdıqdan sonra sistemdən çıxın və yeni hesabla daxil olun.

İkinci istifadəçi adından aşağıdakı əmri yerinə yetirin istifadəçi adı onu ev kataloqunu şifrələyəcəyimiz istifadəçinin adı ilə əvəz edin. Faylları çevirmək bir az vaxt aparacaq, buna görə də səbirli olun.

Sudo ecryptfs-migrate-home -u istifadəçi adı

Əməliyyatı tamamladıqdan sonra sistemdən çıxın və əsas hesabdan istifadə edərək yenidən daxil olun. İndi müvəqqəti hesabı və onun bütün fayllarını silə bilərsiniz. Daxil olduqdan bir neçə dəqiqə sonra, təcili bərpa vəziyyətində yeni şifrələnmiş fayllara təhlükəsiz yerdə daxil olmaq üçün təsadüfi yaradılmış parolu saxlamağınız lazım olduğunu bildirən bir xəbərdarlıq görünəcək. Bunu etməyi unutmayın.

Nəhayət, yalnız "köhnə" ev kataloqunu silmək qalır / ev/istifadəçi adı.XXXXXXXXX, Harada XXXXXXXXX- hərflərin təsadüfi dəsti.

Sudo rm -rf /home/username.XXXXXXXXX

Mübadilə bölməsini şifrələmək üçün sadəcə bir əmr işlədin, sonra əmin olun / s/fstab Köhnə dəyişdirmə bölməsi haqqında giriş şərh edilir və yenisi göstərilir /dev/mapper/cryptswap1.

Sudo ecryptfs-quraşdırma-mübadilə

⇡ TrueCrypt istifadə edərək şifrələmə

TrueCrypt, on-the-fly şifrələmə ilə qorunan həcmlər yaratmaq və onlarla işləmək üçün açıq, çarpaz platforma tətbiqidir. Praktikada bu o deməkdir ki, birincisi, şifrəsi açılmış məlumat yalnız RAM-da yerləşir. İkincisi, kripto konteynerləri ilə işləmək istənilən OS-də mümkündür. Üçüncüsü, kifayət qədər yüksək bir ehtimal ilə hər hansı bir "əlfəcin" olmaması haqqında danışa bilərik. Bundan əlavə, TrueCrypt şifrələməni sürətləndirmək (de-) üçün AES-NI təlimatlarını dəstəkləyir. Əslində, proqramın imkanları daha genişdir və hamısı lokalizasiya paketi ilə birlikdə mövcud olan təlimatda yaxşı təsvir edilmişdir (arxivin məzmununu quraşdırılmış proqramla qovluğa açın). Buna görə də, Windows mühitində kripto konteynerinin yaradılmasının ən sadə halını nəzərdən keçirəcəyik.

Beləliklə, quraşdırdıqdan sonra yardım proqramı işə salın, "Həcmi yarat" düyməsini basın və sihirbazın tövsiyələrinə əməl edin, çünki standart parametrlər olduqca təhlükəsizdir. Siz yalnız səs səviyyəsini və onun parolunu əl ilə təyin etməlisiniz. Konteyneri quraşdırdıqdan sonra sistemdə adi fiziki həcm kimi görünəcək, yəni onu formatlaşdırmaq, defraqmentasiya etmək və s.

TrueCrypt konteynerlərinin özəlliyi ondan ibarətdir ki, onlar kənardan təsadüfi bit dəstlərinə bənzəyirlər və nəzəri olaraq onun fayldakı konteyner olduğunu tanımaq mümkün deyil. Güclü parol yaratmaq üçün tövsiyələrə əməl etməyinizə və onu dərhal təhlükəsiz yerdə saxlamağınızdan əmin olun. Əlavə qorunma istənilən növ əsas faylların istifadəsidir, bunun üçün siz həmçinin ehtiyat nüsxəsini çıxarmalısınız.

FS formatını seçmək (dəst OS-dən asılıdır), siçanı pəncərənin içərisinə köçürmək və həcmi qeyd etmək qalır. Bu, konteynerin yaradılmasını tamamlayır.

Həcmi quraşdırmaq üçün "Fayl..." düyməsini basmalı, konteyner və sürücü hərfini seçməli, "Bağla" düyməsini sıxmalı, parolları daxil etməli və zəruri hallarda əsas faylları seçməli, həmçinin digər parametrləri göstərməlisiniz. İndi siz verilənlərlə eyni məntiqi diskdə olduğu kimi işləyə bilərsiniz. Kripto konteynerini deaktiv etmək üçün sadəcə “Ağır” düyməsini klikləyin. Proqram parametrlərində siz həmçinin taymer/çıxış/ekran qoruyucusu, keşlərin təmizlənməsi və digər faydalı funksiyalar vasitəsilə avtomatik sökülməni aktivləşdirə bilərsiniz.

Bu, vacib məlumatları saxlamaq üçün kifayət qədər sadə və etibarlı bir seçimdir. Bununla belə, daha çox təhlükəsizliyə ehtiyacınız varsa, TrueCrypt sizə gizli həcmlər yaratmağa, diskləri və arakəsmələri şifrələməyə, başqa bir OS ilə gizli bölmə əlavə etməyə, bir neçə şifrələmə alqoritminin "boru xəttini" konfiqurasiya etməyə, portativ sürücünü qorumağa, tokenlərdən və smart kartlardan istifadə etməyə imkan verir. avtorizasiya üçün və daha çox. Sənədlərdə təhlükəsizlik tələbləri və ehtiyat tədbirləri bölməsini oxumaq çox tövsiyə olunur.

⇡ Təhlükəsiz çıxarılması

Məlumatların silinməsini təmin etməyin yeganə etibarlı yolu, onun yerləşdiyi sürücünü fiziki olaraq məhv etməkdir. Bu məqsədlə hətta bəzən incə təhrif edilmiş sadist xarakterli xüsusi prosedurlar da işlənib hazırlanmışdır. Bunun üçün "günah" müasir sürücülərdə istifadə olunan müxtəlif texnologiyalardır - qalıq maqnitləşmə, TRIM əməliyyatları, yükün vahid paylanması, giriş və s. Onların mahiyyəti ümumiyyətlə məlumatların əslində silinmək əvəzinə silinmiş və ya silinməyə hazır olduğu kimi qeyd olunmasından ibarətdir. Buna görə də, medianı tamamilə məhv etmək qədər radikal olmayan qalıq məlumatların kifayət qədər təhlükəsiz çıxarılması üçün üsullar hazırlanmışdır.

Secure Disk Erase funksiyası bir çox bölmə redaktorlarında mövcuddur. Windows üçün bir çox oxşar yardım proqramları var, lakin biz klassik SDelete üzərində dayanacağıq. Onunla komanda xətti rejimində işləyə bilərsiniz. Sintaksis olduqca sadədir. -p keçidi yenidən yazma keçidlərinin sayını təyin edir, -s (və ya -r) keçidi ilə proqram rekursiv olaraq qovluğun bütün məzmununu məhv edir və -c (və ya -z) düyməsinin ötürülməsi (sıfırlarla doldurulur) boşdur. müəyyən həcmdə boşluq. Sonda qovluğa və ya fayla gedən yol göstərilir. Məsələn, TrueCrypt həcmimizi silmək və diski təmizləmək üçün iki əmri yerinə yetirəcəyik:

C:\\sdelete.exe -p 26 C:\\exampletc C:\\sdelete.exe -c C:\\

Əksər Linux paylamalarında SDelete ilə eyni funksiyaları yerinə yetirən parçalanmış yardım proqramı var. Onun da bir neçə parametri var, amma bizim üçün onlardan üçünü bilmək kifayətdir. -n keçidi yenidən yazma keçidlərinin sayını təyin edir, -u faylı silir və -z istifadə edilmiş boşluğu sonunda sıfırlarla doldurur. İş nümunəsi:

Sudo shred -u -z -n 26 /home/dest/exampletc2

Parçalama proqramının təhlükəsiz çıxarılması baxımından bir sıra məhdudiyyətləri var, istifadəçi bu barədə --help keçidi ilə işləyərkən vicdanla xəbərdar edilir. Daha səmərəli kommunal dəst Secure-Delete paketinə daxildir. Gəlin onu quraşdıraq və bir neçə daxili proqrama baxaq. srm yardım proqramı shred-ə bənzəyir, lakin bir qədər daha az parametr qəbul edir. Göstərilən qovluğu rekursiv silmək üçün -r açarları və boşluğu sıfırlarla doldurmaq üçün hər yerdə -z ilə maraqlanırıq. Paket həmçinin qeyd olunmuş qovluqla diskdə boş yeri silmək üçün bir yardım proqramı ehtiva edir.

Sudo apt-get quraşdırmaq təhlükəsiz-silmək sudo srm -z /home/dest/exampletc3 sudo -z sfill /home/dest

Mac OS X üçün boş yerin təmizlənməsi funksiyası ilə eyni CCleaner, həmçinin Linux-da olduğu kimi işləyən srm yardım proqramı var. Finder ayarlarınızda Təhlükəsiz Boş Zibil qutusunu aktiv etməyi tövsiyə edirik. O, həmçinin CMD düyməsi basıldıqda zibil qutusunun kontekst menyusunda mövcuddur.

SSD sürücülər və fləş sürücülər üçün aşağı səviyyəli formatlaşdırmadan (bax) və ya Təhlükəsiz Silinmə prosedurundan istifadə etmək daha yaxşıdır ki, bu da SDD-də zəmanətin itirilməsinə səbəb ola bilər. Sonuncu halda, disk bölmələri ilə işləmək üçün başqa bir Canlı paylama uyğun gəlir - Parted Magic. Ondan yükləyin və əsas menyudan Sistem alətləri → Diski sil seçin. Möhkəm vəziyyətdə olan disklər üçün sonuncu elementi, Secure Erase seçin və adi HDD-lər üçün nwipe metodundan istifadə edin ki, bu da DBAN ilə eynidir.

|

|

|

|

⇡ Nəticə

Bizim nəzərdən keçirdiyimiz məlumatların şifrələnməsi və onun sonrakı təhlükəsiz silinməsinin birləşməsi məxfi məlumatı etibarlı şəkildə qorumaq üçün kifayət qədər kifayətdir. Təbii ki, bu heç bir şəkildə 100% qorunmaya zəmanət vermir, lakin adi istifadəçilər üçün sızma riskləri kəskin şəkildə azalır. Və müvafiq xidmətlər “çətin ölümlülərin” qayğısına qalacaq. Bir daha sizə xatırladırıq ki, ümumiyyətlə və şifrələmədən əvvəl ehtiyat nüsxələri yaratmağın vacibliyini, habelə potensial düşmənin düşərgəsinə sizinlə ötürülən məlumatların miqdarını minimuma endirməyi və açarları olan güclü parollardan istifadə etməyin vacibliyini xatırladırıq. onların ehtiyat nüsxəsi ilə. Yaxşı, həmişə diqqətli olun. Uğurlar!

Ekspertlərin fikrincə, noutbuk oğurluğu informasiya təhlükəsizliyi (İS) sahəsində əsas problemlərdən biridir.

Digər informasiya təhlükəsizliyi təhdidlərindən fərqli olaraq, “oğurlanmış noutbuk” və ya “oğurlanmış fləş disk” probleminin xarakteri olduqca primitivdir. Əgər itkin cihazların dəyəri nadir hallarda bir neçə min ABŞ dollarını keçirsə, onlarda saxlanılan məlumatların dəyəri çox vaxt milyonlarla ölçülür.

Dell və Ponemon İnstitutunun məlumatına görə, təkcə Amerika hava limanlarında hər il 637 000 noutbuk yoxa çıxır. Təsəvvür edin ki, nə qədər fləş sürücü itkin düşür, çünki onlar daha kiçikdir və təsadüfən bir flash sürücünü atmaq armudu atəşə tutmaq qədər asandır.

Böyük bir şirkətin top-menecerinə məxsus noutbuk itəndə belə bir oğurluqdan dəyən ziyan on milyonlarla dollara çata bilər.

Özünüzü və şirkətinizi necə qorumalısınız?

Windows domeninin təhlükəsizliyi ilə bağlı silsilə məqalələrimizi davam etdiririk. Seriyanın birinci məqaləsində təhlükəsiz domen girişinin qurulması, ikincisində isə e-poçt müştərisində təhlükəsiz məlumat ötürülməsinin qurulması haqqında danışdıq:

Bu yazıda sabit diskinizdə saxlanılan məlumatların şifrələnməsinin qurulması haqqında danışacağıq. Kompüterinizdə saxlanan məlumatları sizdən başqa heç kimin oxuya bilməyəcəyinə necə əmin olacağınızı başa düşəcəksiniz.

Az adam bilir ki, Windows-un məlumatı təhlükəsiz saxlamağınıza kömək edən daxili alətləri var. Onlardan birini nəzərdən keçirək.

Şübhəsiz ki, bəziləriniz “BitLocker” sözünü eşitmisiniz. Gəlin bunun nə olduğunu anlayaq.

BitLocker nədir?

BitLocker (tam olaraq BitLocker Drive Encryption adlanır) Microsoft tərəfindən hazırlanmış kompüter sürücülərinin məzmununu şifrələmək üçün texnologiyadır. İlk dəfə Windows Vista-da ortaya çıxdı.

BitLocker-dan istifadə edərək sabit diskin həcmini şifrələmək mümkün idi, lakin sonradan Windows 7-də çıxarıla bilən diskləri və fleş diskləri şifrələmək üçün nəzərdə tutulmuş oxşar texnologiya BitLocker To Go peyda oldu.

BitLocker Windows Professional və Windows-un server versiyalarının standart komponentidir, bu o deməkdir ki, o, əksər korporativ istifadə halları üçün artıq mövcuddur. Əks halda, Windows lisenziyanızı Professionala təkmilləşdirməli olacaqsınız.

BitLocker necə işləyir?

Bu texnologiya AES (Advanced Encryption Standard) alqoritmi ilə həyata keçirilən tam həcmli şifrələməyə əsaslanır. Şifrələmə açarları təhlükəsiz şəkildə saxlanmalıdır və BitLocker-da bunun üçün bir neçə mexanizm var.

Ən sadə, lakin eyni zamanda ən təhlükəli üsul paroldur. Açar paroldan hər dəfə eyni şəkildə alınır və buna uyğun olaraq kimsə parolunuzu tapsa, o zaman şifrələmə açarı məlum olacaq.

Açarı aydın mətndə saxlamamaq üçün o, ya TPM (Güvənli Platforma Modulu) və ya RSA 2048 alqoritmini dəstəkləyən kriptoqrafik token və ya smart kartda şifrələnə bilər.

TPM, əsasən şifrələmə açarlarından istifadə etməklə, təhlükəsizliklə bağlı əsas funksiyaları həyata keçirmək üçün nəzərdə tutulmuş çipdir.

TPM modulu ümumiyyətlə kompüterin anakartında quraşdırılır, lakin Rusiyada daxili TPM modulu olan bir kompüter almaq çox çətindir, çünki FSB xəbərdarlığı olmadan cihazların ölkəmizə idxalı qadağandır.

Sürücünün kilidini açmaq üçün smart kart və ya tokendən istifadə prosesi kimin və nə vaxt başa çatdırdığını idarə etməyin ən təhlükəsiz yollarından biridir. Bu halda kilidi çıxarmaq üçün həm smart kartın özü, həm də onun üçün PİN kodu lazımdır.

BitLocker necə işləyir:

- BitLocker aktivləşdirildikdə, psevdo-təsadüfi nömrə generatorundan istifadə edərək master bit ardıcıllığı yaradılır. Bu həcm şifrələmə açarıdır - FVEK (tam həcm şifrələmə açarı). Hər sektorun məzmununu şifrələyir. FVEK açarı ən ciddi şəkildə saxlanılır.

- FVEK VMK açarı (həcm əsas açarı) ilə şifrələnir. FVEK açarı (VMK açarı ilə şifrələnmiş) həcm metadataları arasında diskdə saxlanılır. Bununla belə, o, heç vaxt şifrəsi açılmış formada diskə düşməməlidir.

- VMK özü də şifrələnir. İstifadəçi şifrələmə üsulunu seçir.

- VMK açarı standart olaraq kriptoqrafik smart kartda və ya tokendə saxlanılan SRK (saxlama kök açarı) açarından istifadə etməklə şifrələnir. Bu, TPM ilə oxşar şəkildə baş verir.

Yeri gəlmişkən, BitLocker-də sistem sürücüsünün şifrələmə açarı smart kart və ya tokendən istifadə etməklə qorunmur. Bu onunla bağlıdır ki, satıcının kitabxanaları smart kartlara və tokenlərə daxil olmaq üçün istifadə olunur və təbii ki, onlar ƏS-ni yükləməzdən əvvəl mövcud deyil.

TPM yoxdursa, BitLocker sistem bölməsinin açarını USB flash sürücüsündə saxlamağı təklif edir, bu, əlbəttə ki, ən yaxşı fikir deyil. Sisteminizdə TPM yoxdursa, sistem sürücülərinizi şifrələməyi məsləhət görmürük.

Ümumiyyətlə, sistem sürücüsünü şifrələmək pis fikirdir. Düzgün konfiqurasiya edildikdə, bütün vacib məlumatlar sistem məlumatlarından ayrı saxlanılır. Bu, ən azı onların ehtiyat nüsxəsi baxımından daha əlverişlidir. Üstəlik, sistem fayllarının şifrələnməsi bütövlükdə sistemin işini azaldır və şifrələnməmiş sistem diskinin şifrələnmiş fayllarla işləməsi sürət itkisi olmadan baş verir. - Digər qeyri-sistem və çıxarıla bilən disklər üçün şifrələmə açarları smart kart və ya token, eləcə də TPM vasitəsilə qoruna bilər.

Əgər nə TPM modulu, nə də smart kart yoxdursa, VMK açarını şifrələmək üçün SRK əvəzinə daxil etdiyiniz parol əsasında yaradılan açar istifadə olunur.

Şifrələnmiş yükləmə diskindən işə başladıqda, sistem bütün mümkün açar anbarlarını sorğulayır - TPM-nin mövcudluğunu yoxlayır, USB portlarını yoxlayır və ya lazım olduqda istifadəçiyə müraciət edir (buna bərpa deyilir). Açar mağazasının kəşfi Windows-a VMK açarının şifrəsini açmağa imkan verir ki, bu da FVEK açarını deşifrə edir və bu, artıq diskdəki məlumatların şifrəsini açır.

Həcmin hər bir sektoru ayrıca şifrələnir və şifrələmə açarının bir hissəsi həmin sektorun nömrəsi ilə müəyyən edilir. Nəticədə, eyni şifrələnməmiş məlumatları ehtiva edən iki sektor şifrələndikdə fərqli görünəcək, bu da əvvəllər məlum olan məlumatların yazılması və deşifrə edilməsi yolu ilə şifrələmə açarlarının müəyyən edilməsini çox çətinləşdirir.

FVEK, VMK və SRK-dan əlavə, BitLocker "hər halda" yaradılan başqa bir açar növündən istifadə edir. Bunlar bərpa açarlarıdır.

Fövqəladə hallar üçün (istifadəçi nişanı itirdi, PİN kodunu unutdu və s.), BitLocker sizə son mərhələdə bərpa açarı yaratmağı təklif edir. Sistem onu yaratmaqdan imtina etməyi nəzərdə tutmur.

Sabit diskinizdə məlumat şifrələməsini necə aktivləşdirmək olar?

Sabit diskinizdə həcmləri şifrələmə prosesinə başlamazdan əvvəl bu prosedurun bir az vaxt aparacağını qeyd etmək lazımdır. Onun müddəti sabit diskdəki məlumatların miqdarından asılı olacaq.

Şifrələmə və ya şifrənin açılması zamanı kompüter sönürsə və ya qışlama rejiminə keçərsə, bu proseslər Windows-u növbəti dəfə işə saldığınız zaman dayandığı yerdən davam edəcək.

Şifrələmə prosesi zamanı belə Windows sistemindən istifadə etmək olar, lakin onun performansı ilə sizi sevindirmək mümkün deyil. Nəticədə, şifrələmədən sonra disk performansı təxminən 10% azalır.

Sisteminizdə BitLocker mövcuddursa, şifrələnməli olan sürücünün adına sağ kliklədiyiniz zaman açılan menyu elementi görünəcək. BitLocker-ı yandırın.

Windows-un server versiyalarında bir rol əlavə etməlisiniz BitLocker Sürücü Şifrələmə.

Gəlin qeyri-sistem həcminin şifrələnməsini qurmağa başlayaq və kriptoqrafik işarədən istifadə edərək şifrələmə açarını qoruyaq.

Aktiv şirkəti tərəfindən istehsal olunan bir tokendən istifadə edəcəyik. Xüsusilə, Rutoken EDS tokeni PKI.

I. Rutoken EDS PKI-ni işə hazırlayaq.

Əksər normal konfiqurasiya edilmiş Windows sistemlərində Rutoken EDS PKI-yə ilk qoşulmadan sonra, Aktiv şirkəti tərəfindən istehsal olunan tokenlərlə işləmək üçün xüsusi kitabxana - Aktiv Rutoken minidriver avtomatik olaraq yüklənir və quraşdırılır.

Belə bir kitabxananın quraşdırılması prosesi aşağıdakı kimidir.

Aktiv Rutoken minidriver kitabxanasının mövcudluğu vasitəsilə yoxlanıla bilər cihaz meneceri.

Kitabxananın yüklənməsi və quraşdırılması nədənsə baş vermədisə, Windows dəsti üçün Rutoken Sürücülərini quraşdırmalısınız.

II. BitLocker istifadə edərək diskdəki məlumatları şifrələyək.

Disk adını vurun və seçin BitLocker-ı yandırın.

Daha əvvəl dediyimiz kimi, disk şifrələmə açarını qorumaq üçün bir işarədən istifadə edəcəyik.

BitLocker ilə token və ya smart kartdan istifadə etmək üçün onun RSA 2048 açarları və sertifikatı olması lazım olduğunu başa düşmək vacibdir.

Əgər siz Windows domenində Sertifikat Təşkilatı xidmətindən istifadə edirsinizsə, onda sertifikat şablonunda “Disk Şifrələməsi” sertifikatının əhatə dairəsi olmalıdır (Sertifikat Təşkilatının qurulması haqqında daha çox Windows domeninin təhlükəsizliyi haqqında məqalələrimizdə).

Domeniniz yoxdursa və ya sertifikatların verilməsi siyasətini dəyişə bilmirsinizsə, o zaman özünüz imzalanmış sertifikatdan istifadə edərək ehtiyat metodundan istifadə edə bilərsiniz.

İndi müvafiq qutuyu yoxlayaq.

Növbəti addımda bərpa açarını saxlamaq üçün bir üsul seçəcəyik (seçməyi məsləhət görürük Bərpa açarını çap edin).

Bərpa açarı çap edilmiş kağız parçası təhlükəsiz yerdə, tercihen seyfdə saxlanmalıdır.

Növbəti mərhələdə biz diskin şifrələmə prosesinə başlayacağıq. Bu proses başa çatdıqdan sonra sisteminizi yenidən yükləməli ola bilərsiniz.

Şifrələmə aktiv olduqda, şifrələnmiş diskin simvolu dəyişəcək.

İndi biz bu diski açmağa çalışdığımız zaman sistem sizdən işarəni daxil etməyinizi və onun PİN kodunu daxil etməyinizi xahiş edəcək.

BitLocker və TPM-nin yerləşdirilməsi və konfiqurasiyası WMI alətindən və ya Windows PowerShell skriptlərindən istifadə etməklə avtomatlaşdırıla bilər. Ssenarilərin necə həyata keçiriləcəyi ətraf mühitdən asılı olacaq. Windows PowerShell-də BitLocker üçün əmrlər bu məqalədə təsvir edilmişdir.

Token itirilərsə, BitLocker şifrələnmiş məlumatları necə bərpa etmək olar?

Şifrələnmiş məlumatları Windows-da açmaq istəyirsinizsə

Bunu etmək üçün sizə əvvəllər çap etdiyimiz bərpa açarı lazımdır. Sadəcə onu müvafiq sahəyə daxil edin və şifrələnmiş bölmə açılacaq.

GNU/Linux və Mac OS X sistemlərində şifrələnmiş məlumatları açmaq istəyirsinizsə

Bunu etmək üçün sizə DisLocker yardım proqramı və bərpa açarı lazımdır.

DisLocker yardım proqramı iki rejimdə işləyir:

- FAYL - BitLocker tərəfindən şifrələnmiş bütün bölmə fayla deşifrə edilir.

- FUSE - yalnız sistemin daxil olduğu blokun şifrəsi açılır.

Məsələn, biz Linux əməliyyat sistemindən və FUSE köməkçi rejimindən istifadə edəcəyik.

Ümumi Linux paylamalarının ən son versiyalarında dislocker paketi artıq paylamaya daxil edilmişdir, məsələn, Ubuntu-da 16.10 versiyasından başlayaraq.

Nədənsə dislocker paketi mövcud deyilsə, o zaman yardım proqramı yükləməli və onu tərtib etməlisiniz:

tar -xvjf dislocker.tar.gz

INSTALL.TXT faylını açaq və hansı paketləri quraşdırmalı olduğumuzu yoxlayaq.

Bizim vəziyyətimizdə libfuse-dev paketini quraşdırmalıyıq:

sudo apt-get install libfuse-dev

Paketi yığmağa başlayaq. Gəlin src qovluğuna keçək və make and make install əmrlərindən istifadə edək:

cd src/ make make install

Hər şey tərtib edildikdə (və ya paketi quraşdırdınız), qurmağa başlayaq.

mnt qovluğuna keçək və orada iki qovluq yaradaq:

- Şifrələnmiş bölmə - şifrələnmiş bölmə üçün;

- Şifrəsiz bölmə - şifrəsi açılmış bölmə üçün.

Şifrələnmiş bölməni tapaq. Köməkçi proqramdan istifadə edərək onun şifrəsini açaq və Şifrələnmiş bölmə qovluğuna köçürük:

dislocker -r -V /dev/sda5 -p recovery_key /mnt/Şifrələnmiş bölmə(bərpa_açarı əvəzinə, bərpa açarınızı əvəz edin)

Şifrələnmiş bölmə qovluğunda yerləşən faylların siyahısını göstərək:

ls Şifrələnmiş bölmə/

Bölməni quraşdırmaq üçün əmri daxil edək:

mount -o loop Driveq/dislocker-file Decrypted-partition/

Şifrəsi açılmış bölməyə baxmaq üçün Şifrələnmiş bölmə qovluğuna keçin.

Gəlin ümumiləşdirək

BitLocker ilə həcm şifrələməsini aktivləşdirmək çox asandır. Bütün bunlar asanlıqla və pulsuz həyata keçirilir (əlbəttə ki, Windows-un peşəkar və ya server versiyasına sahib olmaq şərti ilə).

Təhlükəsizlik səviyyəsini əhəmiyyətli dərəcədə artıran diski şifrələyən şifrələmə açarını qorumaq üçün kriptoqrafik token və ya smart kartdan istifadə edə bilərsiniz.

Son illərdə müxtəlif forumlarda, məktublarda və görüşlər zamanı istifadəçilər getdikcə daha çox Windows Vista, Windows 7 və Windows Server 2008/2008 R2 əməliyyat sistemlərinin nisbətən yeni funksionallığının nə olduğu barədə suallar verməyə başlayırlar. Windows BitLocker(ən son əməliyyat sistemlərinin buraxılması ilə bu texnologiya bəzi dəyişikliklər əldə etdi və indi BitLoker To Go adlanır). Ancaq əksər istifadəçilər və təcrübəsiz sistem administratorları cavabı eşitdikdən sonra bu komponent müasir əməliyyat sistemlərində "sadəcə" quraşdırılmış təhlükəsizlik xüsusiyyətidir və bu, əməliyyat sisteminin özünü, istifadəçinin kompüterində saxlanılan məlumatları, eləcə də fərdi məlumatları etibarlı qoruyur. Ciddi hücumlar zamanı istifadəçi məlumatlarını toxunulmaz qoymağa imkan verən həcmlər və çıxarıla bilən media, həmçinin daha avtonom məlumatların sındırılması üçün sabit diskləri fiziki olaraq çıxarmaqla, mən tez-tez eşidirəm ki, bu cür funksionallıq ümumiyyətlə tələb olunmayacaq və onun istifadəsi yalnız işi çətinləşdirəcək. istifadəçilərin həyatı. Belə bir bəyanatla razılaşmaq mümkün deyil, çünki məlumatlar təhlükəsiz olmalıdır. Siz evinizin açarlarını və ya təşkilatınızın elektron kilidinin kodunu rastlaşdığınız hər kəsə qoymursunuz, elə deyilmi?

Ev istifadəçiləri ümumiyyətlə bu texnologiyadan istifadə etmək istəmədiklərini kompüterlərində "həyati" məlumatların olmaması ilə əsaslandırırlar və hətta sındırılsalar da, kimsə Odnoklassniki sosial şəbəkələrindəki profillərinə baxacaq və " ilə əlaqə saxlayır”. Noutbuk və netbuk sahibləri hesab edirlər ki, əgər onların avadanlıqları oğurlanıbsa, onda ən son narahat etmələri lazım olan şey məlumatların çatışmamasıdır. Bəzi şirkətlərdəki sistem administratorları heç bir gizli layihələrinin olmadığını və tamamilə bütün şirkət işçilərinə etibar edilə biləcəyini iddia edir və yalnız kifayət qədər iş vaxtı olmayan işi başa çatdırmaq üçün ev sənədlərini və intellektual əməyin məhsullarını götürürlər. Və onların təşkilatının kompüterləri standart olaraq antivirus proqramı və firewall parametrləri ilə qorunur. Xarici disklər sadəcə musiqi və video fayllarını saxlayırsa, niyə onları qorumalısınız? Fləş disklər kimi cihazların həm təşkilatlar daxilində, həm də bütün dostlarınız arasında yayıla bilməsi yaxşıdır.

Amma yuxarıdakı səbəblərdən heç biri ilə razılaşa bilmərik. Hücum zamanı ev istifadəçiləri nəinki musiqi və video fayllarının bütün kolleksiyasını köçürə, həm də kukilərdən və ya, Allah eləməsin, nadir hallarda yerləşdirilməyən login və parolları olan mətn fayllarından istifadə edərək ziyarət edilən saytlardakı bank hesablarına və etimadnaməyə dair bütün parolları ələ keçirə bilərlər. iş masasında. Bütün poçt yazışmalarına və s.-yə baxmaq şansı da yüksəkdir. Oğurlanmış noutbuklarda həssas məlumatlar ola bilər, oğurlanması şirkətinizin işinə mənfi təsir göstərə bilər və CV-nizdə müvafiq "təşviqat" ilə işdən azad olunmaq gələcəkdə karyeranıza son dərəcə mənfi təsir göstərə bilər. Və nəhayət, bizim dövrümüzdə hər hansı bir təşkilat öz rəqiblərinə göstərmək məsləhət görülməyən məxfi məlumatları ehtiva edir. Təşkilatınızın kompüterlərindən ən azı birinə müvəffəqiyyətlə hücum edilərsə, tezliklə bütün kompüter parkınızın yoluxma ehtimalı böyükdür ki, bu da təşkilatınızın kompüterlərini orijinal vəziyyətinə gətirmək üçün Herkül səylərini tələb edəcəkdir. Hətta təşkilatınızda pis niyyətli insanlar ola bilər. Siz binadan çıxarkən təhlükəsizlik sizin çantalarınızı yoxlasa belə, onlar hər bir işçinin xarici yaddaş cihazını yoxlamayacaqlar. Lakin onlar rəqiblərinizin daha bir neçə ay ərzində öyrənməməli olduğu çoxlu məlumatları ehtiva edə bilər.

Bu səbəbdən, sadəcə olaraq məlumatlarınızı hər hansı etibarlı şəkildə qorumağa çalışmalısınız. Müasir Microsoft əməliyyat sistemlərinin bu komponenti məhz bunun üçün nəzərdə tutulub. BitLocker, hətta itirilmiş və ya oğurlanmış kompüterlərdə məlumatlara icazəsiz girişin qarşısını almağa imkan verir və bununla da əməliyyat sisteminizin işini yaxşılaşdırır. Məlumatlarınızın qorunmasını təkmilləşdirmək üçün Windows BitLocker Etibarlı Platforma Modulundan (TPM) istifadə edir - məlumatı qorumaq üçün kriptoqrafik açarların saxlandığı kriptoprosessoru təfərrüatlandıran spesifikasiya, həmçinin müəyyən edilmiş spesifikasiyanın tətbiqi üçün ümumi ad, məsələn , "TPM çipi" şəklində, hətta yükləmənin ən erkən mərhələsində istifadə olunan komponentlərin bütövlüyünə zəmanət verir.

Bu texnologiyalar həm ev istifadəçiləri, həm də təşkilatlardakı sistem administratorları üçün üstünlüklər təklif edir. Ev istifadəçisi üçün bu texnologiyaların əsas üstünlüyü istifadə rahatlığıdır, çünki BitLocker və ya BitLocker To Go funksionallığının gündəlik istifadəsi üçün kompüteri qorumaq və onu bərpa etmək istifadəçi üçün tamamilə şəffafdır. Sistem administratorları, şübhəsiz ki, məlumatların qorunmasının idarə edilməsinin asanlığını yüksək qiymətləndirəcəklər. BitLocker şifrələməsini uzaqdan idarə etmək üçün siz qrup siyasətləri və skriptlər vasitəsilə təkmil idarəetmə ilə Active Directory Domain Services infrastrukturundan istifadə edə bilərsiniz.

Bu məqalələr seriyasında müzakirə ediləcək əməliyyat sistemlərinin bu komponentləridir. Artıq İnternetdə bu komponentlər və onların funksionallığı haqqında kifayət qədər faydalı məlumat tapa bilərsiniz, o cümlədən onların iş prinsipini canlı görə biləcəyiniz gözəl video hesabatlar. Buna görə də, bu seriyanın məqalələrində həm ev istifadəçiləri, həm də təşkilatlar üçün funksionallığın əksəriyyətini daha ətraflı nəzərdən keçirməyə çalışacağam ki, müəyyən bir şeyi tətbiq etmək üçün bu və ya digər ssenarini necə həyata keçirəcəyinizi uzun müddət axtarmaq lazım deyil. tədbirlər.

Bu texnologiyanın arxitekturası

Artıq bildiyiniz kimi, əməliyyat sistemi aktiv olduqda, onu yerli təhlükəsizlik siyasətləri, antivirus proqramları və firewalllardan istifadə etməklə qorumaq olar, lakin siz BitLocker şifrələməsi ilə sabit diskdə əməliyyat sisteminin həcmini qoruya bilərsiniz. BitLocker şifrələməsindən və sistemin autentifikasiyasından tam istifadə etmək üçün kompüteriniz TPM versiyası 1.2-nin quraşdırılması kimi tələblərə cavab verməlidir, şifrələmə aktiv olduqda, Etibarlı Platforma Modulunun özündə xüsusi sistemin başlanğıc açarını saxlamağa imkan verir. TPM-ə əlavə olaraq, əsas giriş/çıxış sistemində (BIOS) etibarlı hesablama qrupu (TCG) spesifikasiyası quraşdırılmalıdır, bu spesifikasiya əməliyyat sistemi işə düşməzdən əvvəl hərəkətlər üçün etibar zəncirini yaradır və statik kök etibarını dəyişmə obyekti üçün dəstəyi ehtiva edir. . Təəssüf ki, bütün ana platalar TPM kimi modulla təchiz olunmur, lakin bu modul olmadan belə, UFI əmrlərini dəstəkləyən USB yaddaş cihazlarınız varsa və həmçinin sabit diskiniz varsa, əməliyyat sistemi bu şifrələmə texnologiyasından istifadə etməyə imkan verir. iki və bir cilddən çox bölünür. Məsələn, bir cilddə şifrələmənin aktiv ediləcəyi əməliyyat sisteminin özü olacaq, ikincisi isə ən azı 1,5 GB tutumlu sistem həcmi, əməliyyat sistemini yükləmək üçün lazım olan faylları ehtiva edir. BIOS platformanı yükləyir. Bütün həcmləriniz NTFS fayl sistemi ilə formatlaşdırılmalıdır.

BitLocker şifrələmə arxitekturası həm nüvə, həm də istifadəçi rejimində idarə olunan və funksional mexanizmləri təmin edir. Yüksək səviyyədə BitLocker-in əsas komponentlərinə aşağıdakılar daxildir:

- Etibarlı Platforma Modul Sürücüsü(%SystemRoot%System32DriversTpm.sys) – nüvə rejimində TPM çipinə daxil olan sürücü;

- Əsas TPM Xidmətləri, TPM (%SystemRoot%System32tbssvc.dll), WMI provayderi və MMC snap-in (%SystemRoot%System32Tpm.msc) istifadəçi rejiminə girişi təmin edən xüsusi xidmətlər daxildir;

- Boot Manager-də əlaqəli BitLocker Kodu (BootMgr), sabit diskə girişi təsdiqləyən və həmçinin yükləyicini təmir etməyə və kilidini açmağa imkan verir;

- BitLocker filtr sürücüsü(%SystemRoot%System32DriversFvevol.sys), bu, nüvə rejimində sürətlə həcmləri şifrələməyə və deşifrə etməyə imkan verir;

- WMI BitLocker Provayderi və Skript İdarəetmə, BitLocker interfeys skriptlərini konfiqurasiya etməyə və idarə etməyə imkan verir.

Aşağıdakı təsvirdə BitLocker şifrələmə texnologiyasının düzgün işləməsini təmin edən müxtəlif komponentlər və xidmətlər göstərilir:

düyü. 1. BitLocker arxitekturası

Şifrələmə açarları

BitLocker istifadə edərək həcmin məzmununu şifrələyir bütün həcm şifrələmə açarı(FVEK - Tam Həcmi Şifrələmə Açarı) ilkin olaraq BitLocker-dan istifadə etmək üçün konfiqurasiya edildikdə, diffuzorlar adlanan Microsoft genişləndirmələri ilə AES128-CBC və AES256-CBC 128 və ya 256-bit AES açar alqoritmlərindən istifadə edərək ona təyin edilmişdir. FVEK açarı istifadə edərək şifrələnir həcmi master düyməsi(VMK - Volume Master Key) və metadata üçün xüsusi olaraq ayrılmış ərazidə həcmdə saxlanılır. Həcmin əsas açarının qorunması həcm məlumatlarının mühafizəsinin dolayı yoludur: həcmin əsas düyməsinin doldurulması sistemə düymələr itirildikdən və ya təhlükəyə məruz qaldıqdan sonra açarı bərpa etməyə imkan verir.

BitLocker şifrələməsini quraşdırdığınız zaman aparat konfiqurasiyanızdan asılı olaraq kompüterinizi VMK ilə qorumaq üçün bir neçə üsuldan birini istifadə edə bilərsiniz. BitLocker şifrələməsi kompüterinizin aparat imkanlarından və tələb etdiyiniz təhlükəsizlik səviyyəsindən asılı olaraq beş autentifikasiya rejimini dəstəkləyir. Əgər aparat konfiqurasiyanız Etibarlı Platforma Modulu (TPM) texnologiyasını dəstəkləyirsə, onda siz VMK-nı həm TMP, həm TPM-də, həm də USB cihazında saxlaya və ya VMK açarını TPM-də saxlaya və sistem işə salındıqda PİN kodu daxil edə bilərsiniz. Bundan əlavə, əvvəlki iki üsulu birləşdirmək imkanınız var. Və TPM texnologiyası ilə uyğun gəlməyən platformalar üçün açarı xarici USB cihazında saxlaya bilərsiniz.

BitLocker şifrələməsi aktivləşdirilmiş bir əməliyyat sistemini yükləyərkən, həcmin qorunması alətləri dəstindən asılı olan hərəkətlər ardıcıllığının həyata keçirildiyinə diqqət yetirməyə dəyər. Bu addımlara sistemin bütövlüyünün yoxlanılması, eləcə də kilid qorunan həcmdən buraxılmazdan əvvəl tamamlanmalı olan digər autentifikasiya addımları daxildir. Aşağıdakı cədvəl həcmi şifrələmək üçün istifadə edə biləcəyiniz müxtəlif üsulları ümumiləşdirir:

| Mənbə | Təhlükəsizlik | İstifadəçi hərəkətləri |

| Yalnız TPM | Proqram hücumlarından qoruyur, lakin hardware hücumlarına qarşı həssasdır | Heç biri |

| TPM+PIN | Aparat hücumlarına qarşı qorunma əlavə edir | İstifadəçi hər dəfə OS işə düşəndə PİN kodu daxil etməlidir |

| TPM + USB açarı | Aparat hücumlarına qarşı tam qorunma, lakin USB açarının itməsinə qarşı həssasdır | |

| TPM + USB açarı + PIN | Maksimum qorunma səviyyəsi | ƏS hər dəfə işə salındıqda istifadəçi PİN kodu daxil etməli və USB açarından istifadə etməlidir |

| Yalnız USB açarı | TPM + ilə təchiz olunmayan kompüterlər üçün minimum qorunma səviyyəsi açarı itirmək riski var | İstifadəçi hər dəfə OS işə düşəndə USB açarından istifadə etməlidir |

Cədvəl 1. VMK mənbələri

Aşağıdakı təsvir həcmlərin necə şifrələnəcəyini göstərir:

düyü. 2. BitLocker texnologiyasından istifadə edərək həcmlərin şifrələnməsi üsulları

BitLocker FEVK-a giriş icazəsi verməzdən və həcmin şifrəsini açmadan əvvəl siz səlahiyyətli istifadəçinin və ya kompüterin açarlarını təqdim etməlisiniz. Yuxarıda qeyd edildiyi kimi, kompüterinizdə TPM varsa, müxtəlif autentifikasiya üsullarından istifadə edə bilərsiniz. Aşağıdakı alt bölmələrdə bu üsulların hər birini daha ətraflı nəzərdən keçirəcəyik.

Yalnız TPM-dən istifadə

Əməliyyat sisteminin açılış prosesi sabit diskin düzgün kompüterə qoşulmasını və mühüm sistem fayllarının zədələnməməsini təmin etmək üçün TPM-dən istifadə edir, həmçinin zərərli proqram və ya rootkit sistemin bütövlüyünü pozarsa, sabit diskə girişin qarşısını alır. Kompüter təsdiqlənərkən, TPM VMK-nın kilidini açır və aşağıdakı təsvirdə gördüyünüz kimi əməliyyat sisteminiz istifadəçinin qarşılıqlı əlaqəsi olmadan işə başlayır.

düyü. 3. TPM texnologiyasından istifadə edərək autentifikasiya

USB açarı ilə TPM-dən istifadə

Əvvəlki yarımbölmədə təsvir edilən fiziki təhlükəsizliyə əlavə olaraq, bu halda TPM USB cihazında yerləşən xarici açarı tələb edir. Bu halda, istifadəçi istifadəçinin şəxsiyyətini və kompüterin bütövlüyünü yoxlamaq üçün nəzərdə tutulmuş xarici açarı saxlayan USB sürücüsünü daxil etməlidir. Bu halda, siz kompüterinizi açdığınız zaman, həmçinin qışlama rejimindən oyandığınız zaman kompüterinizi oğurluqdan qoruya bilərsiniz. Təəssüf ki, bu üsul sizi kompüterinizi yuxu rejimindən oyatmaqdan qoruya bilməz. Bu üsuldan istifadə edərkən kompüterinizin oğurlanması riskini azaltmaq üçün xarici açarı kompüterinizdən ayrı saxlamalısınız. Aşağıdakı təsvir TPM-nin xarici USB açarı ilə istifadəsini göstərir:

düyü. 4. TPM və USB açarından istifadə edərək autentifikasiya

TPM-dən PIN kodu ilə birlikdə istifadə

Bu üsul istifadəçi şəxsi identifikasiya nömrəsini (PIN) daxil edənə qədər kompüterin işə salınmasının qarşısını alır. Bu üsul söndürülmüş kompüterinizin oğurlanması halında kompüterinizi qorumağa imkan verir. Təəssüf ki, kompüterin adətən server kimi fəaliyyət göstərən insan müdaxiləsi olmadan avtomatik işə salınması lazımdırsa, bu üsuldan istifadə etməməlisiniz. PIN tələb edildikdə, kompüterin aparat TPM sizdən anakartın istehsalçıları və TPM-in özü tərəfindən təyin olunan xüsusi gecikmə ilə dörd rəqəmli PİN kodu daxil etməyi təklif edir. Aşağıdakı təsvirdə bu autentifikasiya üsulunu görə bilərsiniz:

düyü. 5. TPM və PIN Doğrulama

Birləşdirilmiş metoddan istifadə (TPM+PIN+USB açarı)

Windows 7 və Windows Vista əməliyyat sistemlərində kompüteriniz üçün maksimum qorunma səviyyəsi üçün birləşdirilmiş autentifikasiya metodundan istifadə edə bilərsiniz. Bu halda, TPM aparatının identifikasiyası PİN kodu daxil etməklə və USB sürücüsündə yerləşən xarici açardan istifadə etməklə tamamlanır. Bütün bu alətlər istifadəçinin “bilən” və “istifadə etdiyi” məlumatları tələb edən BitLocker mühafizəsinin maksimum səviyyəsini təmin edir. Təcavüzkarın BitLocker texnologiyası ilə qorunan həcmdə yerləşən məlumatlarınızı ələ keçirməsi üçün o, kompüterinizi oğurlamalı, açarınızla birlikdə USB diskə sahib olmalı, həmçinin PİN kodu bilməlidir ki, bu, demək olar ki, mümkün deyil. Aşağıdakı təsvir bu autentifikasiya metodunu göstərir:

düyü. 6. TPM, USB açarı və PIN kodu istifadə edərək identifikasiya

Yalnız USB başlanğıc açarı ilə identifikasiya

Bu halda, istifadəçi TPM quraşdırılmamış kompüterdə FEVK və BitLocker ilə şifrələnmiş həcmin şifrəsini açmaq üçün diskdə, USB sürücüsündə və ya hər hansı xarici yaddaş cihazında VMK təqdim edir. TPM olmadan işə salma açarından istifadə aparatınızı təkmilləşdirmədən məlumatları şifrələməyə imkan verir. Bu üsul ən həssas hesab olunur, çünki bu halda yükləmə bütövlüyü yoxlanılmır və sabit diski başqa bir kompüterə köçürərkən şifrələnmiş sürücüdən məlumat istifadə edilə bilər.

Nəticə

BitLocker Drive Encryption əməliyyat sistemini və kompüterlərinizdə saxlanılan məlumatları qorumağa kömək edən müasir Windows əməliyyat sistemlərində təhlükəsizlik funksiyasıdır. İdeal kombinasiyada BitLocker Etibarlı Platforma Modulundan (TPM) istifadə etmək üçün konfiqurasiya edilmişdir ki, bu da yükləmənin bütövlüyünü və əməliyyat sistemi hələ işləmədiyi halda həcm kilidləmə komponentlərinin mühafizəsini təmin edir. Məlumatların şifrələnməsi seriyasındakı bu məqalədə bu alətin arxitekturasını öyrəndiniz. Növbəti məqalədə siz Windows BitLocker texnologiyasından istifadə edərək disk şifrələməsini həyata keçirməyi öyrənəcəksiniz.

Salam, ComService şirkət bloqunun oxucuları (Naberejnıye Çelnı). Bu yazıda biz məlumatlarımızın təhlükəsizliyini yaxşılaşdırmaq üçün nəzərdə tutulmuş Windows-da quraşdırılmış sistemləri öyrənməyə davam edəcəyik. Bu gün Bitlocker disk şifrələmə sistemidir. Məlumatların şifrələnməsi yad şəxslərin məlumatınızdan istifadəsinin qarşısını almaq üçün lazımdır. Onun onlara necə çatacağı başqa sualdır.

Şifrələmə məlumatları yalnız lazımi insanların əldə edə bilməsi üçün dəyişdirmə prosesidir. Giriş əldə etmək üçün adətən açarlar və ya parollar istifadə olunur.

Bütün diskin şifrələnməsi sabit diskinizi başqa kompüterə qoşduğunuz zaman məlumatlara girişin qarşısını alır. Təcavüzkarın sistemində mühafizədən yan keçmək üçün quraşdırılmış başqa əməliyyat sistemi ola bilər, lakin BitLocker istifadə edirsinizsə, bu kömək etməyəcək.

BitLocker texnologiyası Windows Vista əməliyyat sisteminin buraxılması ilə ortaya çıxdı və . Bitlocker Maximum və Enterprise versiyalarında, eləcə də Pro versiyalarında mövcuddur. Digər versiyaların sahibləri axtarış aparmalı olacaqlar.

Məqalə strukturu

1. BitLocker Disk Şifrələməsi Necə İşləyir

Təfərrüatlara varmadan belə görünür. Sistem bütün diski şifrələyir və sizə onun açarlarını verir. Sistem diskini şifrələsəniz, açarınız olmadan yüklənməyəcək. Mənzil açarları ilə eyni şey. Sizdə bunlar var, siz ona daxil olacaqsınız. İtirdiniz, ehtiyat koddan istifadə etməlisiniz (bərpa kodu (şifrələmə zamanı verilir)) və kilidi dəyişdirməlisiniz (şifrləməni digər açarlarla yenidən edin)

Etibarlı qorunma üçün kompüterinizdə TPM (Trusted Platform Module) olması arzu edilir. Əgər o varsa və onun versiyası 1.2 və ya daha yüksəkdirsə, o zaman prosesi idarə edəcək və daha güclü qorunma üsullarınız olacaq. Əgər orada deyilsə, onda yalnız USB sürücüsündə olan açardan istifadə etmək mümkün olacaq.

BitLocker aşağıdakı kimi işləyir. Diskin hər bir sektoru bir açardan (tam həcmli şifrələmə açarı, FVEK) istifadə edərək ayrıca şifrələnir. 128 bitlik açar və diffuzorlu AES alqoritmi istifadə olunur. Açar qrup təhlükəsizlik siyasətlərində 256 bitə dəyişdirilə bilər.

Şifrələmə tamamlandıqda aşağıdakı şəkli görəcəksiniz

Pəncərəni bağlayın və başlanğıc açarı və bərpa açarının təhlükəsiz yerlərdə olub olmadığını yoxlayın.

3. Fleş sürücünün şifrələnməsi - BitLocker To Go

Şifrələməni niyə dayandırmalısınız? Beləliklə, BitLocker diskinizi bloklamasın və bərpa proseduruna müraciət etməsin. Əlavə qorunma üçün şifrələmə zamanı sistem parametrləri (və yükləmə bölməsinin məzmunu) kilidlənir. Onların dəyişdirilməsi kompüterinizin kilidlənməsinə səbəb ola bilər.

BitLocker-ı idarə et seçsəniz, Bərpa Açarını Saxlaya və ya Çap edə və Başlama Açarının Dublikatını çıxara bilərsiniz.

Açarlardan biri (başlanğıc açarı və ya bərpa açarı) itibsə, onları burada bərpa edə bilərsiniz.

Xarici sürücülərin şifrələnməsini idarə edin

Fləş sürücünün şifrələmə parametrlərini idarə etmək üçün aşağıdakı funksiyalar mövcuddur:

Kilidini açmaq üçün parolu dəyişə bilərsiniz. Siz parolu yalnız onun kilidini açmaq üçün smart kartdan istifadə etdiyiniz halda silə bilərsiniz. Siz həmçinin bərpa açarını saxlaya və ya çap edə və bunun üçün avtomatik olaraq diskin kilidinin açılmasını aktivləşdirə bilərsiniz.

5. Diskə girişi bərpa edin

Sistem diskinə girişin bərpası

Açarı olan flash sürücü giriş zonasından kənardadırsa, bərpa açarı işə düşür. Kompüterinizi yüklədiyiniz zaman aşağıdakı kimi bir şey görəcəksiniz:

Girişi bərpa etmək və Windows-u yükləmək üçün Enter düyməsini basın

Bərpa açarınızı daxil etməyinizi xahiş edən bir ekran görəcəksiniz.

Son rəqəmi daxil etdiyiniz zaman bərpa açarı düzgündürsə, əməliyyat sistemi avtomatik olaraq yüklənəcək.

Çıxarılan sürücülərə girişin bərpası

Fləş sürücüdəki məlumatlara girişi bərpa etmək üçün və ya vurun Parolunuzu unutmusunuz?

Bərpa açarını daxil edin

və bu dəhşətli 48 rəqəmli kodu daxil edin. Next düyməsini basın

Bərpa açarı uyğun olarsa, diskin kilidi açılacaq

Sürücünün kilidini açmaq üçün parolu dəyişə biləcəyiniz BitLocker-ı idarə etmək üçün bir keçid görünür.

Nəticə

Bu yazıda daxili BitLocker alətindən istifadə edərək məlumatlarımızı şifrələyərək necə qoruya biləcəyimizi öyrəndik. Bu texnologiyanın yalnız Windows-un köhnə və ya təkmil versiyalarında olması məyusedicidir. Windows istifadə edərək bir disk qurarkən 100 MB ölçülü bu gizli və yüklənə bilən bölmənin niyə yaradıldığı da aydın oldu.

Ola bilsin ki, mən flash sürücülərin şifrələnməsindən istifadə edəcəyəm və ya . Ancaq bu mümkün deyil, çünki bulud məlumatlarının saxlanması xidmətləri şəklində yaxşı əvəzedicilər var və bu kimi.

Məqaləni sosial mediada paylaşdığınız üçün təşəkkür edirik. Hər vaxtınız xeyir!

Təsəvvür edin ki, kifayət qədər vacib məlumatları ehtiva edən bir flash sürücünü itirmisiniz və ya unutmusunuz. Bu məlumatın təcavüzkarların mülkiyyətinə çevrilməsinin qarşısını almaq üçün siz Windows 7 Professional və Maksimum versiyalarının daxili disk məlumatlarının qorunması funksiyasından – BitLocker-dan istifadə edə bilərsiniz.

Şifrələməni aktivləşdirmək üçün Explorer pəncərəsində istədiyiniz sürücünün simgesini sağ klikləyin və " BitLocker-ı aktivləşdirin"(Şəkil 1):

düyü. 2

Və diskiniz üçün parol təyin edin (Şəkil 3):

düyü. 3

Bundan sonra disk şifrələnəcək və diskdəki məlumatlar kənar şəxslər üçün əlçatmaz olacaq.

Sonra, görünən pəncərədə quraşdırma sihirbazı bərpa açarını necə saxlamağınızı soruşacaq. Bərpa açarını həm şifrələnməmiş kompüter diskində ayrıca faylda saxlamağınızı və həm də çap etməyinizi tövsiyə edirik. Parolunuzu unutduğunuz halda bərpa açarı tələb olunur (Şəkil 4).

düyü. 4

P.S: Bərpa açarını itirsəniz, parol olmadan məlumatları bərpa etmək mümkün olmayacaq. Bərpa açarlarının təhlükəsizliyinə daha çox diqqət yetirin!