Instalacija, konfiguracija i korištenje bitlockera. Enkripcija datoteke Bitlocker za šifriranje diska Windows 7

Pročitajte također

Podsjećamo vas da pokušaji ponavljanja radnji autora mogu dovesti do gubitka jamstva za opremu, pa čak i do njenog kvara. Materijal se daje samo u informativne svrhe. Ako namjeravate ponoviti dolje opisane korake, toplo vam savjetujemo da pažljivo pročitate članak do kraja barem jednom. Izdanje 3DNews ne snosi nikakvu odgovornost za eventualne posljedice.

⇡ Uvod

O gotovo svim rješenjima spomenutim u prethodnom materijalu raspravljalo se na ovaj ili onaj način na stranicama našeg resursa. Međutim, tema enkripcije i uništavanja podataka nepravedno je zanemarena. Ispravimo ovaj propust. Preporučujemo da ponovno pročitate prethodni članak prije nego bilo što poduzmete. Obavezno napravite sigurnosnu kopiju svih podataka prije šifriranja! Također deset puta razmislite koje ćete informacije morati ponijeti sa sobom i je li moguće odbiti barem dio njih. Ako je sve spremno, počnimo.

⇡ Enkripcija korištenjem standardnih sredstava Windows 7, Mac OS X 10.7 i Ubuntu 12.04

Svi moderni operacijski sustavi za stolna računala odavno imaju ugrađene uslužne programe za šifriranje datoteka i mapa ili cijelih diskova. Prije razmatranja uslužnih programa trećih strana, bolje je obratiti se njima, jer ih je prilično jednostavno postaviti i koristiti, iako nemaju razne dodatne funkcije. Windows 7 Ultimate i Enterprise imaju značajku šifriranja volumena pod nazivom BitLocker. Za zaštitu sistemskog diska potreban je TPM modul koji nije instaliran na svim osobnim ili prijenosnim računalima, ali nije potreban za druge volumene. Windows 7 također ima značajku BitLocker To Go za zaštitu prijenosnih diskova, koja se također može koristiti bez hardverskog kripto modula, a to je većini korisnika sasvim dovoljno.

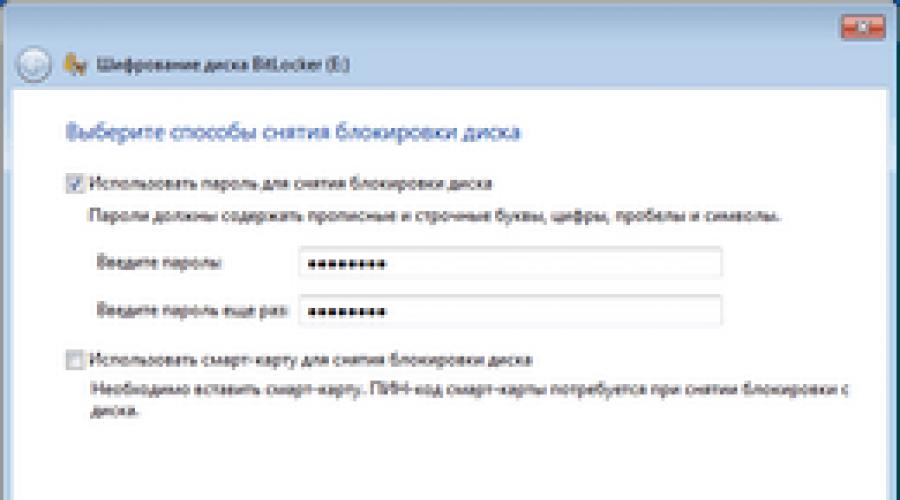

Ako imate instaliranu odgovarajuću verziju sustava Windows 7, tada da biste omogućili BitLocker (To Go) idite na stavku "BitLocker Drive Encryption" na upravljačkoj ploči. Pokraj odgovarajućeg pogona kliknite vezu "Omogući BitLocker". Odaberite opciju za otključavanje lozinkom i spremite ključ za oporavak (to je samo tekstualna datoteka) na sigurno mjesto, primjerice na flash pogon koji ne nosite sa sobom na put. Nakon nekog vremena, a to ovisi o kapacitetu pogona i snazi osobnog računala, proces enkripcije bit će dovršen.

Kada povežete šifrirani volumen, od vas će se svaki put tražiti da unesete lozinku za pristup podacima osim ako ne omogućite automatsko otključavanje, što se ne preporučuje. Još uvijek možete upravljati parametrima šifriranog volumena u istom odjeljku "BitLocker Drive Encryption" na upravljačkoj ploči. Ako ste iznenada zaboravili lozinku za BitLocker, tada morate upotrijebiti 48-znamenkasti digitalni ključ za oporavak da biste je dešifrirali - nakon što ga unesete, volumen će biti privremeno otključan.

U sustavu Windows 7, uz BitLocker, postoji još jedan način šifriranja mapa i datoteka, a ne volumena, koji se zove Encrypting File System (EFS). Podržano u svim izdanjima OS-a, ali u Starter i Home (Premium) možete samo raditi s već šifriranim mapama i datotekama, ali ne i stvarati ih. Za rad EFS-a potrebno je koristiti NTFS s isključenom opcijom kompresije podataka. Ako vaš stroj ispunjava ove zahtjeve, možete započeti s podešavanjem.

Na upravljačkoj ploči idite na postavke računa i kliknite vezu "Upravljanje certifikatima za šifriranje datoteka". Slijedeći upute čarobnjaka, stvaramo novi samopotpisani certifikat za računalo. Svakako ga spremite na sigurno mjesto i zaštitite lozinkom. To se može učiniti kasnije pomoću istog čarobnjaka, ali bolje je ne odgađati jer će izvezena PFX datoteka biti potrebna za hitan oporavak podataka. Ako ste već imali šifrirane podatke na disku, tada morate ažurirati ključeve za njih.

EFS je transparentan za korisnika, što znači da možete raditi s datotekama i mapama kao i obično. Ali ako ih pokušate otvoriti u drugom okruženju (OS, PC), pristup će im biti odbijen. Za šifriranje datoteke ili mape samo kliknite gumb "Ostalo..." u njezinim svojstvima na kartici "Općenito" i označite potvrdni okvir "Šifriraj sadržaj radi zaštite podataka". Nakon primjene promjena, zadana boja naziva šifriranog elementa mijenja se u zelenu za bolju vizualnu identifikaciju zaštićenih podataka.

Za dešifriranje samo poništite okvir u svojstvima datoteke/mape. Ako pokušate kopirati zaštićene podatke na neprikladna mjesta - na FAT32 disk, u mrežnu pohranu i tako dalje - pojavit će se upozorenje da će podaci biti dešifrirani i tamo završiti u nezaštićenom obliku. Kako bi rad s EFS-om bio praktičniji, možete dodati odgovarajuće stavke u kontekstni izbornik Explorera. Sve što trebate učiniti je stvoriti DWORD parametar EncryptionContextMenu u matičnoj podružnici HKEY_LOKALNO_MAŠINA\\SOFTVER\\Microsoft\\Windows\\Trenutna verzija\\Istraživač\\Napredna\\ i postavite njegovu vrijednost na 1.

Za dešifriranje podataka na disku ako je stroj na kojem su šifrirani nedostupan, potrebna vam je sigurnosna kopija certifikata i lozinka za njega. Za uvoz samo dvaput kliknite na pfx datoteku i slijedite upute čarobnjaka. Ako želite izvesti ovaj certifikat u budućnosti za rad s podacima na drugom računalu, označite ovu opciju.

Morate spremiti uvezeni certifikat u svoju osobnu pohranu. Nakon završetka procesa otvorit će se pristup šifriranim datotekama i mapama. Osobnim certifikatima možete upravljati pomoću MMC snap-ina - Win+R, certmgr.msc, Enter.

Još jedna iznimno korisna opcija, naime prepisivanje slobodnog prostora na disku, dostupna je samo pomoću naredbenog retka. Ključ /W - čišćenje prostora, /E - enkripcija, /D - dešifriranje. Opisi ostalih parametara dostupni su u ugrađenoj pomoći - ključ /?.

Šifra /W X:\\put\\do\\bilo koje\\mape\\na\\disku koji se čisti

Mac OS X

Osvrnimo se ukratko na mogućnosti zaštite podataka u Apple računalima. Mac OS X već dugo ima ugrađeni sustav šifriranja FileVault, a od verzije 10.7 omogućuje zaštitu ne samo vašeg matičnog direktorija, već i cijelog diska odjednom. Možete ga omogućiti u postavkama sustava u odjeljku "Zaštita i sigurnost". Također će biti korisno provjeriti opciju zaštite virtualne memorije. Kada omogućite enkripciju, morat ćete postaviti glavnu lozinku, ako već nije postavljena, te također spremiti ključ za oporavak. Za daljnje postavljanje slijedite upute čarobnjaka. Međutim, univerzalnija metoda je korištenje šifriranih slika diska.

U uslužnom programu za disk odaberite "Nova slika" iu dijaloškom okviru koji se pojavi odredite naziv datoteke i njezinu lokaciju, odredite naziv diska i odaberite veličinu. Journaled Mac OS Extended sasvim je prikladan kao datotečni sustav. Šifriranje je bolje odabrati AES-256. Na popisu "Particije" ostavite odabir "Tvrdi disk" i navedite rastući paket slika kao format. Ostaje samo smisliti ili generirati lozinku za pristup, ali je nemojte pamtiti u privjesku za ključeve radi veće sigurnosti, već je svaki put unesite ručno. Kada dvaput kliknete na sliku, ona se montira i traži lozinku. Nakon što spremite važne podatke na njega, ne zaboravite demontirati sliku.

Ubuntu nudi šifriranje korisničkog matičnog direktorija tijekom faze instalacije. U isto vrijeme, swap particija je također šifrirana, što onemogućuje korištenje načina mirovanja. Ako ste odbili enkripciju tijekom instalacije, morat ćete sve konfigurirati ručno. U isto vrijeme, možete odbiti zaštititi swap particiju, što prirodno smanjuje sigurnost. Praktičnija i sigurnija opcija, ali i teža za konfiguriranje, je šifriranje cijelog diska odjednom. Ako to želite učiniti, upotrijebite ove upute. Razmotrit ćemo jednostavnu opciju s kućnom zaštitom i, po želji, zamijeniti. Najprije instalirajmo potreban softver pomoću terminala:

Sudo apt-get install ecryptfs-utils cryptsetup

Ovdje postoji jedno upozorenje - da bi se šifrirao početni direktorij korisnika, datoteke u ovom direktoriju ne smiju se otvarati ni u jednom programu, što znači da se korisnik mora odjaviti sa sustava. Da biste to učinili, morat ćete stvoriti još jedan privremeni račun s administratorskim pravima. Nakon što ga izradite, odjavite se iz sustava i prijavite se s novim računom.

U ime drugog korisnika izvršite sljedeću naredbu u kojoj Korisničko ime zamijenite ga imenom korisnika čiji ćemo matični direktorij šifrirati. Pretvaranje datoteka će potrajati neko vrijeme, stoga budite strpljivi.

Sudo ecryptfs-migrate-home -u korisničko ime

Nakon završetka operacije, odjavite se iz sustava i ponovno se prijavite koristeći glavni račun. Sada možete izbrisati privremeni račun i sve njegove datoteke. Nekoliko minuta nakon prijave pojavit će se upozorenje da morate spremiti nasumično generiranu lozinku za pristup novošifriranim datotekama na sigurno mjesto u slučaju hitnog oporavka. Ne zaboravite to učiniti.

Na kraju, preostaje samo brisanje “starog” matičnog imenika / početna/korisničko ime.XXXXXXXXX, Gdje XXXXXXXXX- slučajni skup slova.

Sudo rm -rf /home/username.XXXXXXXX

Za šifriranje swap particije, samo pokrenite jednu naredbu, a zatim provjerite / itd/fstab Unos o staroj swap particiji je komentiran, a nova je označena /dev/mapper/cryptswap1.

Sudo ecryptfs-setup-swap

⇡ Enkripcija pomoću TrueCrypta

TrueCrypt je otvorena, višeplatformska aplikacija za stvaranje i rad sa zaštićenim jedinicama s on-the-fly enkripcijom. U praksi to znači da se, prvo, dešifrirani podaci nalaze samo u RAM-u. Drugo, rad s kripto spremnicima moguć je u bilo kojem OS-u. I treće, s prilično visokim stupnjem vjerojatnosti možemo govoriti o nepostojanju bilo kakvih "oznaka". Osim toga, TrueCrypt podržava AES-NI upute za ubrzavanje (de-)kriptiranja. Zapravo, mogućnosti programa su puno šire i sve su dobro opisane u priručniku koji je dostupan uz lokalizacijski paket (raspakirajte sadržaj arhive u direktorij s instaliranim programom). Stoga ćemo razmotriti najjednostavniji slučaj stvaranja kripto spremnika u Windows okruženju.

Dakle, nakon instalacije pokrenite uslužni program, kliknite gumb "Stvori glasnoću" i slijedite savjete čarobnjaka, budući da su zadane postavke prilično sigurne. Samo trebate ručno postaviti glasnoću i lozinku. Nakon montiranja spremnika, pojavit će se na sustavu kao obični fizički volumen, što znači da se može formatirati, defragmentirati i tako dalje.

Posebnost TrueCrypt spremnika je da izvana izgledaju kao skupovi slučajnih bitova, te je teoretski nemoguće prepoznati da se radi o spremniku u datoteci. Svakako slijedite savjete za stvaranje snažne lozinke i odmah je spremite na sigurno mjesto. Dodatna zaštita je korištenje ključnih datoteka bilo koje vrste, za koje ćete također morati napraviti sigurnosnu kopiju.

Ostaje samo odabrati FS format (set ovisi o OS-u), pomaknuti miš unutar prozora i označiti glasnoću. Time je izrada spremnika dovršena.

Da biste montirali volumen, morate kliknuti gumb "Datoteka...", odabrati spremnik i slovo pogona, kliknuti "Montiraj", unijeti lozinke i, ako je potrebno, odabrati ključne datoteke, kao i odrediti druge parametre. Sada možete raditi s podacima na isti način kao da su na običnom logičkom disku. Da biste onemogućili kripto spremnik, samo kliknite gumb "Unmount". U postavkama programa također možete omogućiti automatsko demontažu mjeračem vremena/odjavom/pokretanjem čuvara zaslona, brisanjem predmemorije i drugim korisnim funkcijama.

Ovo je prilično jednostavna i pouzdana opcija za pohranu važnih informacija. Međutim, ako vam je potrebna veća sigurnost, onda vam TrueCrypt omogućuje stvaranje skrivenih jedinica, šifriranje diskova i particija, dodavanje skrivene particije s drugim OS-om, konfiguriranje "cjevovoda" nekoliko algoritama šifriranja, zaštitu prijenosnog pogona, korištenje tokena i pametnih kartica za autorizaciju, ali i mnogo više. Preporučljivo je pročitati poglavlje o sigurnosnim zahtjevima i mjerama opreza u dokumentaciji.

⇡ Sigurno uklanjanje

Jedini pouzdan način da se osigura brisanje podataka je fizičko uništavanje pogona na kojem se nalaze. U tu svrhu čak su razvijeni i posebni postupci, ponekad suptilno izopačene sadističke prirode. A "krivnja" za to su različite tehnologije koje se koriste u modernim pogonima - zaostala magnetizacija, TRIM operacije, ravnomjerna raspodjela opterećenja, bilježenje i tako dalje. Suština se uglavnom svodi na to da su podaci često označeni kao obrisani ili spremni za brisanje umjesto da se stvarno izbrišu. Stoga su razvijene metode za prilično sigurno uklanjanje zaostalih informacija, koje nisu tako radikalne kao potpuno uništavanje medija.

Značajka sigurnog brisanja diska prisutna je u mnogim uređivačima particija. Postoji mnogo sličnih uslužnih programa za Windows, ali mi ćemo se usredotočiti na klasični SDelete. Možete raditi s njim u načinu naredbenog retka. Sintaksa je vrlo jednostavna. Prekidač -p određuje broj prolaza ponovnog pisanja, s prekidačem -s (ili -r) program rekurzivno uništava cijeli sadržaj mape, a prenošenjem ključa -c (ili -z) briše (ispunjava nulama) slobodan prostora na navedenom volumenu. Na kraju je naznačen put do mape ili datoteke. Na primjer, da bismo izbrisali naš TrueCrypt volumen i očistili disk, pokrenut ćemo dvije naredbe:

C:\\sdelete.exe -p 26 C:\\primjerc C:\\sdelete.exe -c C:\\

Većina distribucija Linuxa ima uslužni program za uništavanje koji obavlja iste funkcije kao SDelete. Također ima nekoliko parametara, ali nama je dovoljno znati tri od njih. Prekidač -n postavlja broj prolaza prepisivanja, -u briše datoteku, a -z ispunjava iskorišteni prostor nulama na kraju. Primjer rada:

Sudo shred -u -z -n 26 /home/dest/exampletc2

Program shred ima niz ograničenja u smislu sigurnog uklanjanja, na što se korisnik iskreno upozorava kada se pokreće s tipkom --help. Učinkovitiji skup uslužnih programa uključen je u paket Secure-Delete. Instalirajmo ga i pogledajmo nekoliko ugrađenih programa. Uslužni program srm sličan je shredu, ali ima malo manje parametara. Zanimaju nas prekidači -r za rekurzivno brisanje navedenog imenika i sveprisutni -z za popunjavanje prostora nulama. Paket također sadrži uslužni program za brisanje slobodnog prostora na disku s navedenom mapom.

Sudo apt-get install secure-delete sudo srm -z /home/dest/exampletc3 sudo -z sfill /home/dest

Za Mac OS X postoji isti CCleaner s funkcijom čišćenja slobodnog prostora, kao i uslužni program srm, koji radi isto kao u Linuxu. Preporučujemo da uključite Sigurno pražnjenje smeća u postavkama Findera. Također je dostupan u kontekstnom izborniku koša za smeće kada se pritisne tipka CMD.

Za SSD pogone i flash pogone bolje je koristiti formatiranje niske razine (pogledajte) ili postupak sigurnog brisanja, što može dovesti do gubitka jamstva za SDD. U potonjem slučaju prikladna je još jedna Live distribucija za rad s particijama diska - Parted Magic. Pokrenite sustav s njega i odaberite System tools → Erase Disk iz glavnog izbornika. Za solid-state diskove odaberite posljednju stavku, Secure Erase, a za obične HDD-ove koristite metodu nwipe, koja je u biti ista kao DBAN.

|

|

|

|

⇡ Zaključak

Kombinacija enkripcije podataka i njihovog kasnijeg sigurnog brisanja koju smo razmotrili sasvim je dovoljna za pouzdanu zaštitu povjerljivih podataka. Naravno, to ni na koji način ne jamči 100% zaštitu, ali za obične korisnike rizik od curenja naglo pada. A za “teške smrtnike” pobrinut će se nadležne službe. Još jednom vas podsjećamo na važnost stvaranja sigurnosnih kopija općenito, a posebno prije enkripcije, kao i na smanjenje količine podataka koji se prenose s vama u tabor potencijalnog neprijatelja i potrebu korištenja jakih lozinki s ključevima zajedno s njihovu sigurnosnu kopiju. Pa, samo uvijek budi oprezan. Sretno!

Prema stručnjacima, krađa prijenosnih računala jedan je od glavnih problema u području informacijske sigurnosti (IS).

Za razliku od drugih prijetnji informacijskoj sigurnosti, priroda problema "ukradenog prijenosnog računala" ili "ukradenog flash pogona" prilično je primitivna. I ako cijena nestalih uređaja rijetko premašuje nekoliko tisuća američkih dolara, vrijednost informacija pohranjenih na njima često se mjeri u milijunima.

Prema Dellu i Institutu Ponemon, svake godine samo u američkim zračnim lukama nestane 637.000 prijenosnih računala. Zamislite samo koliko flash pogona nestane, jer oni su puno manji, a slučajno ispuštanje flash pogona lako je kao guljenje krušaka.

Kada nestane prijenosno računalo top menadžera velike tvrtke, šteta od jedne takve krađe može iznositi desetke milijuna dolara.

Kako zaštititi sebe i svoju tvrtku?

Nastavljamo seriju članaka o sigurnosti Windows domene. U prvom članku u nizu govorili smo o postavljanju sigurne prijave na domenu, au drugom o postavljanju sigurnog prijenosa podataka u klijentu e-pošte:

U ovom ćemo članku govoriti o postavljanju enkripcije podataka pohranjenih na vašem tvrdom disku. Shvatit ćete kako osigurati da nitko osim vas ne može čitati informacije pohranjene na vašem računalu.

Malo ljudi zna da Windows ima ugrađene alate koji vam pomažu u sigurnom pohranjivanju podataka. Razmotrimo jedan od njih.

Sigurno su neki od vas čuli riječ "BitLocker". Hajdemo shvatiti što je to.

Što je BitLocker?

BitLocker (točan naziv je BitLocker Drive Encryption) tehnologija je za šifriranje sadržaja računalnih pogona koju je razvio Microsoft. Prvi put se pojavio u sustavu Windows Vista.

Pomoću BitLockera bilo je moguće šifrirati volumene tvrdog diska, ali kasnije, u sustavu Windows 7, pojavila se slična tehnologija, BitLocker To Go, koja je dizajnirana za šifriranje izmjenjivih pogona i flash pogona.

BitLocker je standardna komponenta sustava Windows Professional i poslužiteljskih verzija sustava Windows, što znači da je već dostupan za većinu slučajeva korištenja u poduzećima. U suprotnom ćete morati nadograditi svoju Windows licencu na Professional.

Kako radi BitLocker?

Ova se tehnologija temelji na enkripciji punog volumena koja se izvodi pomoću algoritma AES (Advanced Encryption Standard). Ključevi za šifriranje moraju biti sigurno pohranjeni, a BitLocker ima nekoliko mehanizama za to.

Najjednostavnija, ali ujedno i najnesigurnija metoda je lozinka. Ključ se svaki put dobiva iz lozinke na isti način, te u skladu s tim, ako netko sazna vašu lozinku, tada će postati poznat ključ za šifriranje.

Kako bi se izbjeglo pohranjivanje ključa u čistom tekstu, može se šifrirati ili u TPM (Trusted Platform Module) ili na kriptografskom tokenu ili pametnoj kartici koja podržava algoritam RSA 2048.

TPM je čip dizajniran za implementaciju osnovnih sigurnosnih funkcija, uglavnom korištenjem ključeva za šifriranje.

TPM modul obično je instaliran na matičnoj ploči računala, međutim, vrlo je teško kupiti računalo s ugrađenim TPM modulom u Rusiji, budući da je uvoz uređaja bez FSB obavijesti u našu zemlju zabranjen.

Korištenje pametne kartice ili tokena za otključavanje pogona jedan je od najsigurnijih načina kontrole tko je i kada dovršio proces. Za otključavanje u ovom slučaju potrebna vam je i sama pametna kartica i PIN kod za nju.

Kako radi BitLocker:

- Kada je BitLocker aktiviran, glavni slijed bitova stvara se pomoću generatora pseudoslučajnih brojeva. Ovo je ključ za šifriranje volumena - FVEK (full volume encryption key). Šifrira sadržaj svakog sektora. Ključ FVEK čuva se u najstrožoj tajnosti.

- FVEK je kriptiran pomoću VMK ključa (glavni ključ volumena). Ključ FVEK (kriptiran ključem VMK) pohranjen je na disku među metapodacima volumena. Međutim, nikada ne bi trebao završiti na disku u dešifriranom obliku.

- Sam VMK je također šifriran. Korisnik odabire metodu šifriranja.

- Ključ VMK prema zadanim je postavkama šifriran pomoću ključa SRK (korijenski ključ pohrane), koji je pohranjen na kriptografskoj pametnoj kartici ili tokenu. To se događa na sličan način s TPM-om.

Usput, ključ za šifriranje pogona sustava u BitLockeru ne može se zaštititi pametnom karticom ili tokenom. To je zbog činjenice da se knjižnice dobavljača koriste za pristup pametnim karticama i tokenima i, naravno, nisu dostupne prije učitavanja OS-a.

Ako nema TPM-a, tada BitLocker predlaže spremanje ključa sistemske particije na USB flash pogon, što, naravno, nije najbolja ideja. Ako vaš sustav nema TPM, ne preporučujemo šifriranje pogona vašeg sustava.

Općenito, šifriranje pogona sustava je loša ideja. Kada su ispravno konfigurirani, svi važni podaci pohranjuju se odvojeno od podataka sustava. To je barem prikladnije s gledišta njihove sigurnosne kopije. Osim toga, šifriranje sistemskih datoteka smanjuje performanse sustava u cjelini, a rad nešifriranog sistemskog diska s šifriranim datotekama odvija se bez gubitka brzine. - Ključevi za šifriranje za druge nesustavne i prijenosne pogone mogu se zaštititi pomoću pametne kartice ili tokena, kao i TPM-a.

Ako ne postoji niti TPM modul niti pametna kartica, tada se umjesto SRK-a za šifriranje VMK ključa koristi ključ generiran na temelju lozinke koju ste unijeli.

Prilikom pokretanja s kriptirane diskete za pokretanje, sustav ispituje sva moguća spremišta ključeva - provjerava prisutnost TPM-a, provjerava USB priključke ili, ako je potrebno, traži korisnika (što se naziva oporavak). Otkrivanje pohrane ključeva omogućuje sustavu Windows dešifriranje VMK ključa, koji dešifrira FVEK ključ, koji već dešifrira podatke na disku.

Svaki sektor volumena je posebno šifriran, a dio ključa za šifriranje određen je brojem tog sektora. Kao rezultat toga, dva sektora koji sadrže iste nekriptirane podatke izgledat će drugačije kada su šifrirani, što otežava određivanje ključeva šifriranja pisanjem i dekriptiranjem prethodno poznatih podataka.

Uz FVEK, VMK i SRK, BitLocker koristi još jednu vrstu ključa koji se stvara "za svaki slučaj". Ovo su ključevi za oporavak.

Za hitne slučajeve (korisnik je izgubio token, zaboravio svoj PIN itd.), BitLocker od vas traži da izradite ključ za oporavak u zadnjem koraku. Sustav ne predviđa odbijanje njegovog stvaranja.

Kako omogućiti enkripciju podataka na tvrdom disku?

Prije nego započnete s postupkom šifriranja volumena na vašem tvrdom disku, važno je napomenuti da će ovaj postupak potrajati neko vrijeme. Njegovo trajanje ovisit će o količini informacija na tvrdom disku.

Ako se računalo isključi ili prijeđe u stanje hibernacije tijekom enkripcije ili dešifriranja, ti će se procesi nastaviti tamo gdje su stali kada sljedeći put pokrenete Windows.

Čak i tijekom procesa enkripcije, Windows sustav se može koristiti, ali malo je vjerojatno da će vas zadovoljiti svojim performansama. Kao rezultat toga, nakon šifriranja, performanse diska opadaju za oko 10%.

Ako je BitLocker dostupan na vašem sustavu, kada desnom tipkom miša kliknete naziv pogona koji treba šifrirati, prikazat će se stavka izbornika koja se otvara Uključite BitLocker.

Na poslužiteljskim verzijama sustava Windows morate dodati ulogu BitLocker šifriranje pogona.

Započnimo s postavljanjem enkripcije nesistemskog volumena i zaštitimo ključ za šifriranje pomoću kriptografskog tokena.

Koristit ćemo token koji proizvodi tvrtka Aktiv. Konkretno, Rutoken EDS token PKI.

I. Pripremimo Rutoken EDS PKI za rad.

U većini normalno konfiguriranih Windows sustava nakon prvog spajanja na Rutoken EDS PKI automatski se preuzima i instalira posebna biblioteka za rad s tokenima koju proizvodi tvrtka Aktiv - Aktiv Rutoken minidriver.

Postupak instalacije za takvu biblioteku je sljedeći.

Prisutnost knjižnice Aktiv Rutoken minidriver može se provjeriti putem upravitelj uređaja.

Ako se preuzimanje i instalacija biblioteke nije dogodilo iz nekog razloga, trebali biste instalirati Rutoken Drivers for Windows kit.

II. Kriptirajmo podatke na disku pomoću BitLockera.

Kliknite na naziv diska i odaberite Uključite BitLocker.

Kao što smo ranije rekli, koristit ćemo token za zaštitu ključa za šifriranje diska.

Važno je razumjeti da za korištenje tokena ili pametne kartice s BitLockerom mora sadržavati RSA 2048 ključeve i certifikat.

Ako koristite uslugu Izdavača certifikata u Windows domeni, predložak certifikata mora sadržavati opseg certifikata "Šifriranje diska" (više o postavljanju Izdavača certifikata u našoj seriji članaka o sigurnosti Windows domene).

Ako nemate domenu ili ne možete promijeniti politiku za izdavanje certifikata, tada možete koristiti rezervnu metodu pomoću samopotpisanog certifikata; opisani su detalji o tome kako sami sebi izdati samopotpisani certifikat.

Sada označimo odgovarajuću kućicu.

U sljedećem koraku ćemo odabrati način spremanja ključa za oporavak (preporučamo odabir Ispišite ključ za oporavak).

Komad papira s ispisanim ključem za oporavak mora se pohraniti na sigurno mjesto, po mogućnosti u sef.

U sljedećoj fazi pokrenut ćemo proces šifriranja diska. Kada se ovaj proces završi, možda ćete morati ponovno pokrenuti sustav.

Kada je enkripcija omogućena, ikona šifriranog diska će se promijeniti.

I sada, kada pokušamo otvoriti ovaj pogon, sustav će od vas tražiti da umetnete token i unesete njegov PIN kod.

Implementacija i konfiguracija BitLockera i TPM-a može se automatizirati pomoću alata WMI ili skripti Windows PowerShell. Kako će se scenariji implementirati ovisit će o okruženju. Naredbe za BitLocker u Windows PowerShell opisane su u ovom članku.

Kako oporaviti BitLocker šifrirane podatke ako se token izgubi?

Ako želite otvoriti šifrirane podatke u sustavu Windows

Da biste to učinili, trebat će vam ključ za oporavak koji smo ranije ispisali. Samo ga unesite u odgovarajuće polje i otvorit će se šifrirani odjeljak.

Ako želite otvoriti šifrirane podatke na GNU/Linux i Mac OS X sustavima

Da biste to učinili, potreban vam je uslužni program DisLocker i ključ za oporavak.

Uslužni program DisLocker radi u dva načina:

- DATOTEKA - cijela particija šifrirana BitLockerom dekriptira se u datoteku.

- FUSE - dekriptira se samo blok kojem sustav pristupa.

Na primjer, koristit ćemo operativni sustav Linux i pomoćni način rada FUSE.

U najnovijim verzijama uobičajenih distribucija Linuxa, paket dislocker već je uključen u distribuciju, na primjer, u Ubuntuu, počevši od verzije 16.10.

Ako iz nekog razloga paket dislocker nije dostupan, trebate preuzeti uslužni program i kompajlirati ga:

tar -xvjf dislocker.tar.gz

Otvorimo datoteku INSTALL.TXT i provjerimo koje pakete trebamo instalirati.

U našem slučaju, moramo instalirati paket libfuse-dev:

sudo apt-get instaliraj libfuse-dev

Počnimo sastavljati paket. Idemo u mapu src i upotrijebimo naredbe make i make install:

cd src/ make make install

Kada je sve kompajlirano (ili ste instalirali paket), krenimo s postavljanjem.

Idemo u mapu mnt i stvorimo dvije mape u njoj:

- Encrypted-partition - za šifriranu particiju;

- Dekriptirana particija - za dekriptiranu particiju.

Pronađimo šifriranu particiju. Dešifrirajmo ga pomoću uslužnog programa i premjestimo ga u mapu Encrypted-partition:

dislocker -r -V /dev/sda5 -p ključ_oporavka /mnt/Šifrirana-particija(umjesto recovery_key, zamijenite svoj ključ za oporavak)

Prikažimo popis datoteka koje se nalaze u mapi Encrypted-partition:

ls Šifrirana-particija/

Unesite naredbu za montiranje particije:

mount -o petlja Driveq/dislocker-file Dekriptirana-particija/

Za pregled dešifrirane particije idite u mapu Encrypted-partition.

Sažmimo

Omogućavanje šifriranja volumena s BitLockerom vrlo je jednostavno. Sve se to radi bez napora i besplatno (pod uvjetom da imate profesionalnu ili poslužiteljsku verziju Windowsa, naravno).

Možete koristiti kriptografski token ili pametnu karticu za zaštitu enkripcijskog ključa koji kriptira disk, što značajno povećava razinu sigurnosti.

Posljednjih godina na raznim forumima, u pismima i na sastancima, korisnici sve više počinju postavljati pitanja o tome što je relativno nova funkcionalnost operativnih sustava Windows Vista, Windows 7 i Windows Server 2008 / 2008 R2 - Windows BitLocker(izlaskom najnovijih operativnih sustava ova je tehnologija doživjela neke promjene i sada se zove BitLoker To Go). No nakon što većina korisnika i administratora sustava početnika čuje odgovor da je ova komponenta "samo" ugrađena sigurnosna značajka u modernim operacijskim sustavima, koja pruža pouzdanu zaštitu za sam operativni sustav, podatke pohranjene na računalu korisnika, kao i pojedine volumena i prijenosnih medija, što vam omogućuje da ostavite korisničke podatke netaknutima tijekom ozbiljnih napada, kao i fizičko uklanjanje tvrdih diskova za daljnje autonomno hakiranje podataka, često čujem da takva funkcionalnost uopće neće biti tražena i da će njezina upotreba samo zakomplicirati života korisnika. Nemoguće je složiti se s takvom tvrdnjom, budući da podaci moraju biti sigurni. Ne ostavljate ključeve svoje kuće ili šifru elektroničke brave svoje organizacije svakome koga sretnete, zar ne?

Kućni korisnici obično opravdavaju svoju nevoljkost korištenja ove tehnologije činjenicom da na njihovim računalima nema “vitalnih” podataka, pa čak i ako ih hakiraju, neće se dogoditi ništa loše osim što će im netko pogledati profile na društvenim mrežama Odnoklassniki i " U kontaktu s". Vlasnici prijenosnih i netbook računala vjeruju da ako im je oprema ukradena, posljednja stvar o kojoj se trebaju brinuti je nedostatak podataka. Sistemski administratori u nekim tvrtkama tvrde da nemaju nikakvih tajnih projekata i da se apsolutno svim zaposlenicima tvrtke može vjerovati, a dokumentaciju i produkte intelektualnog rada nose kući samo kako bi dovršili posao za koji nije bilo dovoljno radnog vremena. A računala njihove organizacije prema zadanim su postavkama zaštićena antivirusnim softverom i postavkama vatrozida. Zašto trebate zaštititi vanjske pogone ako oni jednostavno pohranjuju glazbene i video datoteke? I u redu je da se uređaji kao što su flash diskovi mogu distribuirati unutar organizacija i među svim vašim prijateljima.

Ali ne možemo se složiti ni s jednim od navedenih razloga. Tijekom napada, kućni korisnici mogu ne samo kopirati svoju cjelokupnu kolekciju glazbenih i video datoteka, već i preuzeti sve lozinke za bankovne račune i vjerodajnice na posjećenim stranicama pomoću kolačića ili, ne daj Bože, tekstualnih datoteka s prijavama i lozinkama koje se nerijetko postavljaju na radnoj površini. Također postoji velika šansa da će sva korespondencija itd. biti pregledana. Ukradena prijenosna računala mogu sadržavati osjetljive podatke čija bi krađa mogla negativno utjecati na poslovanje vaše tvrtke, a otpuštanje s odgovarajućim "unaprijeđenjem" u životopisu moglo bi imati izuzetno negativan utjecaj na vašu buduću karijeru. I konačno, u naše vrijeme svaka organizacija sadrži tajne podatke koje nije preporučljivo pokazivati svojim konkurentima. A ako barem jedno od računala vaše organizacije bude uspješno napadnuto, postoji ogromna šansa da će uskoro cijela vaša flota računala biti zaražena, što će zahtijevati nevjerojatne napore da se računala vaše organizacije dovedu u prvobitno stanje. Čak iu vašoj organizaciji mogu biti nedobronamjernici. Čak i ako osiguranje provjerava vaše torbe dok napuštate zgradu, neće provjeravati vanjski uređaj za pohranu svakog zaposlenika. Ali mogu sadržavati puno podataka za koje vaši konkurenti ne bi trebali doznati još nekoliko mjeseci.

Iz tog razloga jednostavno morate pokušati zaštititi svoje podatke na bilo koji valjani način. Upravo tome je namijenjena ova komponenta modernih Microsoftovih operativnih sustava. BitLocker vam omogućuje da spriječite neovlašteni pristup podacima čak i na izgubljenim ili ukradenim računalima, čime poboljšavate performanse vašeg operativnog sustava. Kako bi poboljšao zaštitu vaših podataka, Windows BitLocker koristi Trusted Platform Module (TPM) - specifikaciju koja detaljno opisuje kriptoprocesor u kojem su pohranjeni kriptografski ključevi za zaštitu informacija, kao i generički naziv za implementacije navedene specifikacije, na primjer , u obliku “TPM čipa”, koji jamči cjelovitost komponenti koje se koriste čak iu najranijoj fazi utovara.

Ove tehnologije nude pogodnosti i za kućne korisnike i za administratore sustava u organizacijama. Za kućnog korisnika glavna prednost ovih tehnologija je jednostavnost korištenja, budući da je za svakodnevnu upotrebu funkcionalnosti BitLocker ili BitLocker To Go zaštita računala i njegovo vraćanje potpuno transparentno za korisnika. Administratori sustava sigurno će cijeniti jednostavnost upravljanja zaštitom podataka. Za daljinsko upravljanje BitLocker enkripcijom, možete koristiti infrastrukturu Active Directory Domain Services, s naprednim upravljanjem putem pravila grupe i skripti.

Upravo o tim komponentama operativnih sustava bit će riječi u ovoj seriji članaka. Na internetu već možete pronaći dosta korisnih informacija o ovim komponentama i njihovoj funkcionalnosti, uključujući i prekrasne video reportaže u kojima možete uživo vidjeti princip njihovog rada. Stoga ću u člancima ove serije pokušati detaljnije razmotriti većinu funkcionalnosti za kućne korisnike i organizacije kako ne biste morali dugo tražiti kako implementirati ovaj ili onaj scenarij za primjenu određenih akcije.

Arhitektura ove tehnologije

Kao što već znate, kada je operativni sustav aktivan, može se zaštititi pomoću lokalnih sigurnosnih pravila, antivirusnog softvera i vatrozida, ali možete zaštititi jedinicu operativnog sustava na tvrdom disku BitLocker enkripcijom. Da biste u potpunosti iskoristili BitLocker enkripciju i provjeru autentičnosti sustava, vaše računalo mora ispunjavati zahtjeve kao što je instaliran TPM verzije 1.2, koji vam, kada je enkripcija omogućena, omogućuje pohranjivanje određenog ključa za pokretanje sustava unutar samog Trusted Platform Module. Osim TPM-a, temeljni ulazno/izlazni sustav (BIOS) mora imati instaliranu specifikaciju Trusted Computing Group (TCG), koja stvara lanac povjerenja za radnje prije pokretanja operativnog sustava i uključuje podršku za statički root objekt promjene povjerenja . Nažalost, nisu sve matične ploče opremljene modulom kao što je TPM, ali čak i bez ovog modula, operativni sustav vam omogućuje da iskoristite ovu tehnologiju šifriranja ako imate USB uređaje za pohranu koji podržavaju UFI naredbe, a također ako je vaš tvrdi disk podijeljen na dva i više od sveska. Na primjer, na jednom volumenu ćete imati sam operativni sustav za koji će biti uključena enkripcija, a drugi, sistemski volumen, kapaciteta najmanje 1,5 GB, sadrži datoteke koje su potrebne za učitavanje operativnog sustava nakon BIOS učitava platformu. Svi vaši volumeni moraju biti formatirani s NTFS datotečnim sustavom.

BitLocker arhitektura enkripcije pruža upravljive i funkcionalne mehanizme u kernelu i korisničkom načinu rada. Na visokoj razini, glavne komponente BitLockera uključuju:

- Pouzdan upravljački program modula platforme(%SystemRoot%System32DriversTpm.sys) – upravljački program koji pristupa TPM čipu u kernel modu;

- Osnovne TPM usluge, koji uključuju prilagođene usluge koje pružaju korisnički način pristupa TPM-u (%SystemRoot%System32tbssvc.dll), WMI davatelju i MMC snap-inu (%SystemRoot%System32Tpm.msc);

- Povezani BitLocker kod u upravitelju pokretanja (BootMgr), koji provjerava autentičnost pristupa tvrdom disku i također vam omogućuje popravak i otključavanje bootloadera;

- Upravljački program filtera BitLocker(%SystemRoot%System32DriversFvevol.sys), koji vam omogućuje šifriranje i dešifriranje volumena u hodu u kernel modu;

- WMI BitLocker dobavljač i upravljanje skriptama, koji vam omogućuju konfiguriranje i upravljanje skriptama sučelja BitLocker.

Sljedeća ilustracija prikazuje različite komponente i usluge koje omogućuju ispravan rad BitLocker tehnologije šifriranja:

Riža. 1. BitLocker arhitektura

Ključevi za šifriranje

BitLocker šifrira sadržaj volumena pomoću ključ za šifriranje cijelog volumena(FVEK - Full Volume Encryption Key) koji mu je dodijeljen kada je prvotno konfiguriran za korištenje BitLockera, koristeći 128- ili 256-bitne algoritme AES ključa AES128-CBC i AES256-CBC s Microsoftovim proširenjima koja se nazivaju difuzori. FVEK ključ je šifriran pomoću glavni ključ glasnoće(VMK - glavni ključ volumena) i pohranjuje se na volumenu u području posebno određenom za metapodatke. Zaštita glavnog ključa volumena neizravan je način zaštite podataka o volumenu: punjenje glavnog ključa volumena omogućuje sustavu ponovno generiranje ključa nakon što su ključevi izgubljeni ili ugroženi.

Kada postavite BitLocker enkripciju, možete koristiti jednu od nekoliko metoda za zaštitu vašeg računala pomoću VMK-a, ovisno o konfiguraciji hardvera. BitLocker enkripcija podržava pet načina provjere autentičnosti, ovisno o hardverskim mogućnostima vašeg računala i razini sigurnosti koja vam je potrebna. Ako vaša hardverska konfiguracija podržava tehnologiju Trusted Platform Module (TPM), tada možete spremiti VMK u TMP i TPM i na USB uređaj ili spremiti VMK ključ u TPM i unijeti PIN kada se sustav podigne. Osim toga, imate priliku kombinirati dvije prethodne metode. A za platforme koje nisu kompatibilne s TPM tehnologijom, ključ možete pohraniti na vanjski USB uređaj.

Vrijedno je obratiti pozornost na činjenicu da se prilikom učitavanja operativnog sustava s omogućenom BitLocker enkripcijom izvodi slijed radnji koji ovisi o skupu alata za zaštitu volumena. Ovi koraci uključuju provjere integriteta sustava kao i druge korake provjere autentičnosti koji se moraju dovršiti prije nego što se otključa zaštićeni volumen. Sljedeća tablica sažima različite metode koje možete koristiti za šifriranje volumena:

| Izvor | Sigurnost | Radnje korisnika |

| Samo TPM | Štiti od softverskih napada, ali je ranjiv na hardverske napade | Nijedan |

| TPM+PIN | Dodaje zaštitu od hardverskih napada | Korisnik mora unijeti PIN kod svakog pokretanja OS-a |

| TPM + USB ključ | Potpuna zaštita od hardverskih napada, ali ranjiv na gubitak USB ključa | |

| TPM + USB ključ + PIN | Maksimalna razina zaštite | Prilikom svakog pokretanja OS-a korisnik mora unijeti PIN kod i koristiti USB ključ |

| Samo USB ključ | Minimalna razina zaštite za računala koja nisu opremljena TPM-om + postoji rizik od gubitka ključa | Korisnik mora koristiti USB ključ pri svakom pokretanju OS-a |

Tablica 1. Izvori VMK

Sljedeća ilustracija pokazuje kako šifrirati volumene:

Riža. 2. Metode za šifriranje volumena korištenjem BitLocker tehnologije

Prije nego što BitLocker odobri pristup FEVK-u i dekriptira volumen, morate dati ključeve ovlaštenog korisnika ili računala. Kao što je gore navedeno, ako vaše računalo ima TPM, možete koristiti različite metode provjere autentičnosti. U sljedećim pododjeljcima detaljnije ćemo razmotriti svaku od ovih metoda.

Samo pomoću TPM-a

Proces pokretanja operativnog sustava koristi TPM kako bi se osiguralo da je tvrdi disk povezan s ispravnim računalom i da važne sistemske datoteke nisu oštećene, a također sprječava pristup tvrdom disku ako je zlonamjerni softver ili rootkit ugrozio integritet sustava. Dok se računalo provjerava, TPM otključava VMK i vaš operativni sustav se pokreće bez interakcije korisnika, kao što možete vidjeti na sljedećoj ilustraciji.

Riža. 3. Autentifikacija pomoću TPM tehnologije

Korištenje TPM-a s USB ključem

Uz fizičku sigurnost koja je opisana u prethodnom pododjeljku, u ovom slučaju TPM zahtijeva strani ključ koji se nalazi na USB uređaju. U ovom slučaju, korisnik treba umetnuti USB disk koji pohranjuje strani ključ dizajniran za autentifikaciju korisnika i integriteta računala. U tom slučaju možete zaštititi svoje računalo od krađe kada uključite računalo, kao i kada se probudite iz hibernacije. Nažalost, ova vas metoda neće zaštititi od buđenja računala iz stanja mirovanja. Kada koristite ovu metodu, kako biste smanjili rizik od krađe vašeg računala, strani ključ trebate pohraniti odvojeno od svog računala. Na sljedećoj ilustraciji možete vidjeti korištenje TPM-a u kombinaciji s vanjskim USB ključem:

Riža. 4. Autentifikacija pomoću TPM-a i USB ključa

Korištenje TPM-a u kombinaciji s PIN kodom

Ova metoda sprječava pokretanje računala dok korisnik ne unese osobni identifikacijski broj (PIN). Ova metoda vam omogućuje da zaštitite svoje računalo u slučaju da vam ugašeno računalo bude ukradeno. Nažalost, ne biste trebali koristiti ovu metodu ako se računalo treba automatski pokrenuti bez ljudske intervencije, koja obično djeluje kao poslužitelj. Kada se zatraži PIN, hardverski TPM računala prikazuje zahtjev za četveroznamenkastim PIN-om s posebnom odgodom koju postavljaju proizvođači matične ploče i samog TPM-a. Na sljedećoj ilustraciji možete vidjeti ovu metodu provjere autentičnosti:

Riža. 5. TPM i PIN autentifikacija

Korištenje kombinirane metode (TPM+PIN+USB ključ)

U operativnim sustavima Windows 7 i Windows Vista možete koristiti kombiniranu metodu provjere autentičnosti za maksimalnu razinu zaštite vašeg računala. U ovom slučaju, provjera autentičnosti TPM hardvera nadopunjuje se unosom PIN koda i korištenjem stranog ključa koji se nalazi na USB disku. Svi ovi alati pružaju maksimalnu razinu BitLocker zaštite, koja zahtijeva podatke koje korisnik "zna" i "koristi". Kako bi se napadač domogao vaših podataka, koji se nalaze na disku zaštićenom BitLocker tehnologijom, potrebno mu je ukrasti vaše računalo, imati USB disk s vašim ključem i znati PIN kod, što je gotovo nemoguće. Sljedeća ilustracija ilustrira ovu metodu provjere autentičnosti:

Riža. 6. Autentifikacija pomoću TPM-a, USB ključa i PIN koda

Autentifikacija samo s USB ključem za pokretanje

U ovom slučaju, korisnik daje VMK na disku, USB pogonu ili bilo kojem vanjskom uređaju za pohranu za dešifriranje FEVK i BitLocker šifriranog volumena na računalu koje nema instaliran TPM. Korištenje ključa za pokretanje bez TPM-a omogućuje vam šifriranje podataka bez nadogradnje hardvera. Ova se metoda smatra najranjivijom jer se u ovom slučaju ne provjerava integritet pokretanja i prilikom prijenosa tvrdog diska na drugo računalo mogu se koristiti podaci s šifriranog pogona.

Zaključak

BitLocker Drive Encryption je sigurnosna značajka u modernim operativnim sustavima Windows koja pomaže u zaštiti operativnog sustava i podataka pohranjenih na vašim računalima. U idealnoj kombinaciji, BitLocker je konfiguriran za korištenje Trusted Platform Module (TPM), koji osigurava cjelovitost komponenti za pokretanje i zaključavanje volumena zaštićene čak i kada operativni sustav još nije pokrenut. U ovom članku iz serije o enkripciji podataka naučili ste o arhitekturi ovog alata. U sljedećem članku naučit ćete o implementaciji šifriranja diska pomoću tehnologije Windows BitLocker.

Pozdrav čitateljima bloga tvrtke ComService (Naberezhnye Chelny). U ovom članku nastavit ćemo proučavati sustave ugrađene u Windows dizajnirane za poboljšanje sigurnosti naših podataka. Danas je to sustav šifriranja diska Bitlocker. Enkripcija podataka je neophodna kako bi se spriječilo strance da koriste vaše podatke. Kako će doći do njih, drugo je pitanje.

Enkripcija je proces transformacije podataka tako da im samo prave osobe mogu pristupiti. Za pristup se obično koriste ključevi ili lozinke.

Šifriranje cijelog diska sprječava pristup podacima kada tvrdi disk povežete s drugim računalom. Napadačev sustav možda ima instaliran drugi operativni sustav za zaobilaženje zaštite, ali to neće pomoći ako koristite BitLocker.

Tehnologija BitLocker pojavila se s izdavanjem operativnog sustava Windows Vista i poboljšana je . Bitlocker je dostupan u Maximum i Enterprise verzijama kao i Pro. Vlasnici drugih verzija morat će tražiti.

Struktura članka

1. Kako radi BitLocker šifriranje pogona

Ne ulazeći u detalje to izgleda ovako. Sustav šifrira cijeli disk i daje vam ključeve za njega. Ako šifrirate disk sustava, neće se pokrenuti bez vašeg ključa. Ista stvar kao ključevi od stana. Imate ih, ući ćete u to. Izgubili ste, morate upotrijebiti rezervni (kod za oporavak (izdaje se tijekom enkripcije)) i promijeniti bravu (ponovno izvršiti enkripciju s drugim ključevima)

Za pouzdanu zaštitu poželjno je da u računalu imate TPM (Trusted Platform Module). Ako postoji i njegova verzija je 1.2 ili novija, tada će kontrolirati proces i imat ćete jače metode zaštite. Ako ga nema, bit će moguće koristiti samo ključ na USB disku.

BitLocker radi na sljedeći način. Svaki sektor diska zasebno je šifriran pomoću ključa (full-volume encryption key, FVEK). Koristi se AES algoritam sa 128-bitnim ključem i difuzorom. Ključ se može promijeniti u 256-bitni u sigurnosnim pravilima grupe.

Kada šifriranje završi, vidjet ćete sljedeću sliku

Zatvorite prozor i provjerite jesu li ključ za pokretanje i ključ za oporavak na sigurnim mjestima.

3. Šifriranje flash pogona - BitLocker To Go

Zašto biste trebali pauzirati enkripciju? Tako da BitLocker ne blokira vaš pogon i ne pribjegavajte postupku oporavka. Parametri sustava (i sadržaj particije za pokretanje) zaključani su tijekom enkripcije radi dodatne zaštite. Njihova promjena može blokirati vaše računalo.

Ako odaberete Manage BitLocker, možete spremiti ili ispisati ključ za oporavak i duplicirati ključ za pokretanje

Ako se jedan od ključeva (ključ za pokretanje ili ključ za oporavak) izgubi, možete ga vratiti ovdje.

Upravljanje enkripcijom vanjskih diskova

Za upravljanje postavkama enkripcije flash pogona dostupne su sljedeće funkcije:

Možete promijeniti lozinku da biste ga otključali. Zaporku možete ukloniti samo ako za otključavanje koristite pametnu karticu. Također možete spremiti ili ispisati ključ za oporavak i za to omogućiti automatsko otključavanje diska.

5. Vratite pristup disku

Vraćanje pristupa disku sustava

Ako je flash pogon s ključem izvan pristupne zone, ključ za oporavak ulazi u igru. Kada pokrenete računalo vidjet ćete nešto poput sljedećeg:

Za vraćanje pristupa i pokretanje sustava Windows pritisnite Enter

Vidjet ćete zaslon s upitom da unesete ključ za oporavak.

Kada unesete posljednju znamenku, pod uvjetom da je ključ za oporavak točan, operativni sustav će se automatski pokrenuti.

Vraćanje pristupa prijenosnim pogonima

Da biste vratili pristup informacijama na flash disku ili kliknite Zaboravili ste lozinku?

Odaberite Unesite ključ za oporavak

i unesite ovaj strašni 48-znamenkasti kod. Pritisnite Dalje

Ako je ključ za oporavak prikladan, disk će biti otključan

Pojavljuje se poveznica za upravljanje BitLockerom, gdje možete promijeniti lozinku za otključavanje pogona.

Zaključak

U ovom smo članku naučili kako zaštititi svoje podatke šifriranjem pomoću ugrađenog alata BitLocker. Razočaravajuće je što je ova tehnologija dostupna samo u starijim ili naprednim verzijama sustava Windows. Također je postalo jasno zašto se ova skrivena i bootabilna particija veličine 100 MB stvara prilikom postavljanja diska pomoću Windowsa.

Možda ću upotrijebiti enkripciju flash pogona ili . Ali to je malo vjerojatno jer postoje dobre zamjene u obliku servisa za pohranu podataka u oblaku kao što su, i slično.

Hvala što ste članak podijelili na društvenim mrežama. Sve najbolje!

Zamislite da ste izgubili ili zaboravili flash pogon koji sadrži vrlo važne informacije. Kako biste spriječili da ti podaci postanu vlasništvo napadača, možete koristiti ugrađenu funkciju zaštite podataka diska Windows 7 Professional i Maximum verzija – BitLocker.

Da biste omogućili enkripciju, desnom tipkom miša kliknite ikonu željenog pogona u prozoru Explorera i odaberite " Omogućite BitLocker"(Sl. 1):

Riža. 2

I postavite lozinku za svoj disk (slika 3):

Riža. 3

Nakon toga, disk će biti šifriran, a podaci na disku postat će nedostupni vanjskim osobama.

Zatim će vas u prozoru koji se pojavi čarobnjak za instalaciju pitati kako spremiti ključ za oporavak. Preporučujemo da ključ za oporavak spremite u zasebnu datoteku na nešifriranom disku računala i da ga ispišete. Potreban je ključ za oporavak u slučaju da zaboravite lozinku (Slika 4).

Riža. 4

P.S: Ako izgubite ključ za oporavak, bit će nemoguće vratiti podatke bez lozinke. Obratite više pozornosti na sigurnost ključeva za oporavak!