bitlocker-ის ინსტალაცია, კონფიგურაცია და გამოყენება. ფაილის დაშიფვრა დისკის დაშიფვრა bitlocker windows 7

ასევე წაიკითხეთ

შეგახსენებთ, რომ ავტორის ქმედებების გამეორების მცდელობამ შეიძლება გამოიწვიოს მოწყობილობაზე გარანტიის დაკარგვა და მისი უკმარისობაც კი. მასალა მოწოდებულია მხოლოდ საინფორმაციო მიზნებისთვის. თუ თქვენ აპირებთ ქვემოთ აღწერილი ნაბიჯების გამეორებას, გირჩევთ, ერთხელ მაინც ყურადღებით წაიკითხოთ სტატია ბოლომდე. გამოცემა 3DNews არანაირ პასუხისმგებლობას არ ეკისრება შესაძლო შედეგებზე.

⇡ შესავალი

წინა მასალაში ნახსენები თითქმის ყველა გამოსავალი ასე თუ ისე განიხილებოდა ჩვენი რესურსის გვერდებზე. თუმცა, დაშიფვრისა და მონაცემთა განადგურების თემა უსამართლოდ იქნა იგნორირებული. გამოვასწოროთ ეს გამოტოვება. ჩვენ გირჩევთ, რომ რაიმეს გაკეთებამდე ხელახლა წაიკითხოთ წინა სტატია. დაშიფვრამდე დარწმუნდით, რომ შექმენით ყველა მონაცემის სარეზერვო ასლი! და ასევე, ათჯერ დაფიქრდით იმაზე, თუ რა ინფორმაცია მოგიწევთ თან წაიღოთ და შესაძლებელია თუ არა მის ნაწილზე მაინც უარის თქმა. თუ ყველაფერი მზად არის, დავიწყოთ.

⇡ დაშიფვრა Windows 7, Mac OS X 10.7 და Ubuntu 12.04-ის სტანდარტული საშუალებების გამოყენებით

დესკტოპის ყველა თანამედროვე ოპერაციულმა სისტემამ დიდი ხანია შეიძინა ჩაშენებული საშუალებები ფაილების და საქაღალდეების ან მთელი დისკების დაშიფვრისთვის. სანამ მესამე მხარის კომუნალურ პროგრამებს განიხილავთ, უმჯობესია მივმართოთ მათ, რადგან მათი დაყენება და გამოყენება საკმაოდ მარტივია, თუმცა მათ არ გააჩნიათ სხვადასხვა დამატებითი ფუნქციები. Windows 7 Ultimate-სა და Enterprise-ს აქვს მოცულობის დაშიფვრის ფუნქცია, სახელწოდებით BitLocker. სისტემის დისკის დასაცავად მას სჭირდება TPM მოდული, რომელიც არ არის დაინსტალირებული ყველა კომპიუტერში ან ლეპტოპში, მაგრამ არ არის საჭირო სხვა ტომისთვის. Windows 7-ს ასევე აქვს BitLocker To Go ფუნქცია მოსახსნელი დისკების დასაცავად, რომელიც ასევე შეიძლება გამოყენებულ იქნას აპარატურის კრიპტო მოდულის გარეშე და ეს სრულიად საკმარისია მომხმარებლების უმეტესობისთვის.

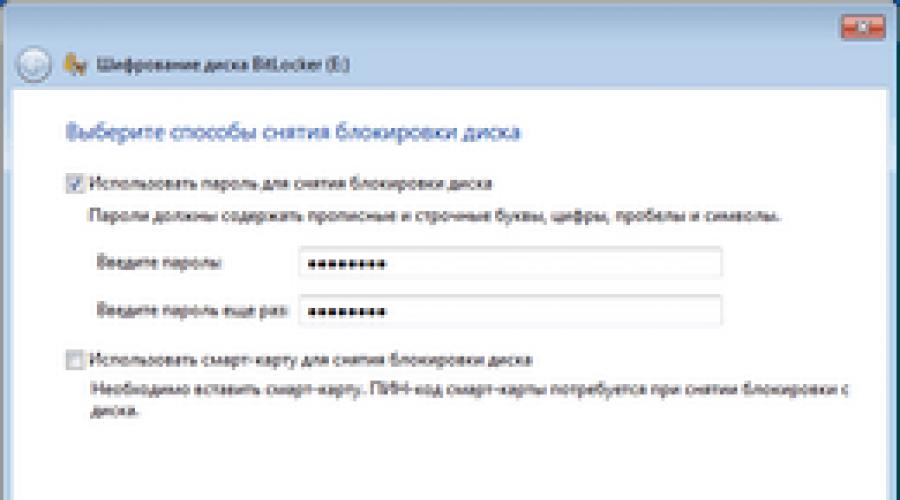

თუ დაინსტალირებული გაქვთ Windows 7-ის შესაფერისი ვერსია, მაშინ BitLocker (To Go) ჩასართავად გადადით საკონტროლო პანელში „BitLocker Drive Encryption“ პუნქტზე. შესაბამისი დისკის გვერდით დააწკაპუნეთ ბმულზე „ჩართვა BitLocker“. აირჩიეთ პაროლის განბლოკვის ვარიანტი და შეინახეთ აღდგენის გასაღები (ეს მხოლოდ ტექსტური ფაილია)უსაფრთხო ადგილას, მაგალითად, ფლეშ დრაივზე, რომელიც არ მიგიყვანთ გზაზე. გარკვეული პერიოდის შემდეგ და ეს დამოკიდებულია დისკის სიმძლავრეზე და კომპიუტერის სიმძლავრეზე, დაშიფვრის პროცესი დასრულდება.

დაშიფრული ტომის დაკავშირებისას, თქვენ მოგეთხოვებათ ყოველ ჯერზე შეიყვანოთ პაროლი მონაცემებზე წვდომისთვის, თუ არ ჩართავს ავტომატურ განბლოკვას, რაც არ არის რეკომენდებული. თქვენ კვლავ შეგიძლიათ მართოთ დაშიფრული ტომის პარამეტრები საკონტროლო პანელის იმავე „BitLocker Drive Encryption“ განყოფილებაში. თუ მოულოდნელად დაგავიწყდათ თქვენი BitLocker პაროლი, მაშინ უნდა გამოიყენოთ 48-ნიშნა ციფრული აღდგენის გასაღები მის გასაშიფრად - მასში შეყვანის შემდეგ, მოცულობა დროებით განბლოკილი იქნება.

Windows 7-ში, BitLocker-ის გარდა, არსებობს საქაღალდეების და ფაილების დაშიფვრის სხვა მეთოდი და არა ტომები, სახელწოდებით Encrypting File System (EFS). მხარდაჭერილია OS-ის ყველა გამოცემაში, მაგრამ Starter-სა და Home-ში (Premium) შეგიძლიათ მხოლოდ უკვე დაშიფრულ საქაღალდეებთან და ფაილებთან მუშაობა, მაგრამ არა მათი შექმნა. იმისათვის, რომ EFS იმუშაოს, აუცილებელია NTFS-ის გამოყენება მონაცემთა შეკუმშვის პარამეტრით გამორთული. თუ თქვენი მანქანა აკმაყოფილებს ამ მოთხოვნებს, მაშინ შეგიძლიათ დაიწყოთ დარეგულირება.

საკონტროლო პანელში გადადით ანგარიშის პარამეტრებში და დააჭირეთ ბმულს "ფაილის დაშიფვრის სერთიფიკატების მართვა". ოსტატის მოთხოვნის შემდეგ, ჩვენ ვქმნით ახალ ხელმოწერილ სერთიფიკატს კომპიუტერისთვის. დარწმუნდით, რომ შეინახეთ ის უსაფრთხო ადგილას და დაიცავით პაროლით. ეს შეიძლება მოგვიანებით გაკეთდეს იმავე ოსტატის გამოყენებით, მაგრამ უმჯობესია არ გადადოთ, რადგან ექსპორტირებული PFX ფაილი საჭირო იქნება მონაცემთა გადაუდებელი აღდგენისთვის. თუ უკვე გქონდათ დაშიფრული მონაცემები დისკზე, მაშინ უნდა განაახლოთ მისთვის გასაღებები.

EFS გამჭვირვალეა მომხმარებლისთვის, რაც იმას ნიშნავს, რომ თქვენ შეგიძლიათ ჩვეულებრივად იმუშაოთ ფაილებთან და საქაღალდეებთან. მაგრამ თუ თქვენ ცდილობთ მათ გახსნას სხვა გარემოში (OS, PC), მაშინ მათზე წვდომა უარყოფილი იქნება. ფაილის ან საქაღალდის დაშიფვრისთვის, უბრალოდ დააწკაპუნეთ ღილაკზე „სხვა...“ მის თვისებებში „ზოგადი“ ჩანართზე და მონიშნეთ ჩამრთველი „შინაარსის დაშიფვრა მონაცემების დასაცავად“. ცვლილებების გამოყენების შემდეგ, დაშიფრული ელემენტის სახელის ნაგულისხმევი ფერი იცვლება მწვანეზე, დაცული მონაცემების უკეთ ვიზუალური იდენტიფიკაციისთვის.

გაშიფვრისთვის უბრალოდ მოხსენით ველი ფაილის/საქაღალდის თვისებებში. თუ თქვენ ცდილობთ დააკოპიროთ დაცული მონაცემები შეუფერებელ ადგილებში - FAT32 დისკზე, ქსელის საცავში და ა. იმისათვის, რომ EFS-თან მუშაობა უფრო მოსახერხებელი იყოს, შეგიძლიათ დაამატოთ შესაბამისი ელემენტები Explorer-ის კონტექსტურ მენიუში. ყველაფერი რაც თქვენ უნდა გააკეთოთ არის DWORD პარამეტრის შექმნა EncryptionContextMenuრეესტრის ფილიალში HKEY_LOCAL_მანქანა\\პროგრამული უზრუნველყოფა\\მაიკროსოფტი\\ფანჯრები\\Მოქმედი ვერსია\\მკვლევარი\\Მოწინავე\\ და დააყენეთ მისი მნიშვნელობა 1-ზე.

დისკზე მონაცემების გასაშიფრად, თუ მოწყობილობა, რომელზეც ის იყო დაშიფრული, მიუწვდომელია, გჭირდებათ სერტიფიკატის სარეზერვო ასლი და პაროლი. იმპორტისთვის უბრალოდ ორჯერ დააწკაპუნეთ pfx ფაილზე და მიჰყევით ოსტატის მითითებებს. თუ გსურთ ამ სერტიფიკატის ექსპორტი მომავალში სხვა აპარატზე მონაცემებთან მუშაობისთვის, მაშინ შეამოწმეთ ეს ვარიანტი.

თქვენ უნდა შეინახოთ იმპორტირებული სერთიფიკატი თქვენს პირად საცავში. პროცესის დასრულების შემდეგ, დაშიფრულ ფაილებსა და საქაღალდეებზე წვდომა გაიხსნება. შეგიძლიათ მართოთ პერსონალური სერთიფიკატები MMC snap-in-ის გამოყენებით - Win+R, certmgr.msc, Enter.

კიდევ ერთი ძალიან სასარგებლო ვარიანტი, კერძოდ, თავისუფალი ადგილის გადაწერა, ხელმისაწვდომია მხოლოდ ბრძანების ხაზის გამოყენებით. გასაღები /W - სივრცის გასუფთავება, /E - დაშიფვრა, /D - გაშიფვრა. სხვა პარამეტრების აღწერილობები ხელმისაწვდომია ჩაშენებულ დახმარებაში - გასაღები /?.

შიფრა /W X:\\ გზა\\\\ნებისმიერ\\ საქაღალდეში\\\\ დისკზე გაწმენდა

Mac OS X

მოდით მოკლედ გადავხედოთ Apple-ის კომპიუტერებში მონაცემთა დაცვის შესაძლებლობებს. Mac OS X-ს დიდი ხანია აქვს ჩაშენებული FileVault დაშიფვრის სისტემა და 10.7 ვერსიიდან ის საშუალებას გაძლევთ დაიცვათ არა მხოლოდ თქვენი სახლის დირექტორია, არამედ მთელი დისკი ერთდროულად. თქვენ შეგიძლიათ ჩართოთ ის სისტემის პარამეტრებში "დაცვა და უსაფრთხოება" განყოფილებაში. ასევე სასარგებლო იქნება ვირტუალური მეხსიერების დაცვის ვარიანტის შემოწმება. როდესაც ჩართავთ დაშიფვრას, მოგიწევთ დააყენოთ ძირითადი პაროლი, თუ ის უკვე არ არის დაყენებული და ასევე შეინახოთ აღდგენის გასაღები. შემდგომი დაყენებისთვის მიჰყევით ოსტატის მითითებებს. თუმცა, უფრო უნივერსალური მეთოდია დაშიფრული დისკის სურათების გამოყენება.

Disk Utility-ში აირჩიეთ „ახალი სურათი“ და დიალოგში, რომელიც გამოჩნდება, მიუთითეთ ფაილის სახელი და მისი მდებარეობა, მიუთითეთ დისკის სახელი და აირჩიეთ ზომა. Journaled Mac OS Extended საკმაოდ შესაფერისია როგორც ფაილური სისტემა. დაშიფვრა უკეთესია აირჩიოს AES-256. "პარტიციების" სიაში დატოვეთ "მყარი დისკის" შერჩევა და ფორმატად მიუთითეთ მზარდი გამოსახულების პაკეტი. რჩება მხოლოდ პაროლის გამომუშავება ან გენერირება წვდომისთვის, მაგრამ არ დაიმახსოვროთ იგი გასაღების ჯაჭვში მეტი უსაფრთხოებისთვის, არამედ ხელით შეიყვანეთ ყოველ ჯერზე. როდესაც ორჯერ დააწკაპუნებთ სურათზე, ის დამონტაჟებულია და ითხოვს პაროლს. მასზე მნიშვნელოვანი მონაცემების შენახვის შემდეგ, არ დაგავიწყდეთ გამოსახულების მოხსნა.

Ubuntu გთავაზობთ მომხმარებლის სახლის დირექტორიას დაშიფვრას ინსტალაციის ეტაპზე. ამავდროულად, swap დანაყოფიც დაშიფრულია, რაც შეუძლებელს ხდის ძილის რეჟიმის გამოყენებას. თუ ინსტალაციის დროს უარი თქვით დაშიფვრაზე, მოგიწევთ ყველაფრის ხელით კონფიგურაცია. ამავდროულად, შეგიძლიათ უარი თქვათ swap დანაყოფის დაცვაზე, რაც ბუნებრივია ამცირებს უსაფრთხოებას. უფრო მოსახერხებელი და უსაფრთხო ვარიანტი, მაგრამ ასევე უფრო რთული კონფიგურაცია, არის მთელი დისკის ერთდროულად დაშიფვრა. თუ გსურთ ამის გაკეთება, გამოიყენეთ ეს ინსტრუქციები. ჩვენ განვიხილავთ მარტივ ვარიანტს სახლის დაცვით და სურვილის შემთხვევაში შევცვლით. პირველი, მოდით დააინსტალიროთ საჭირო პროგრამული უზრუნველყოფა ტერმინალის გამოყენებით:

Sudo apt-get install ecryptfs-utils cryptsetup

აქ არის ერთი სიფრთხილე - მომხმარებლის მთავარი დირექტორიას დაშიფვრისთვის, ამ დირექტორიაში არსებული ფაილები არ უნდა გაიხსნას არცერთ პროგრამაში, რაც ნიშნავს, რომ მომხმარებელი უნდა გამოვიდეს სისტემიდან. ამისათვის თქვენ უნდა შექმნათ სხვა დროებითი ანგარიში ადმინისტრატორის უფლებებით. შექმნის შემდეგ გამოდით სისტემიდან და შედით ახალი ანგარიშით.

მეორე მომხმარებლის სახელით გაუშვით შემდეგი ბრძანება, რომელშიც მომხმარებლის სახელიშეცვალეთ ის მომხმარებლის სახელით, რომლის მთავარი დირექტორია ჩვენ დავშიფრავთ. ფაილების კონვერტაციას გარკვეული დრო დასჭირდება, ასე რომ მოთმინებით იმოქმედეთ.

Sudo ecryptfs-migrate-home -u მომხმარებლის სახელი

ოპერაციის დასრულების შემდეგ გამოდით სისტემიდან და ისევ შედით მთავარი ანგარიშის გამოყენებით. ახლა თქვენ შეგიძლიათ წაშალოთ დროებითი ანგარიში და მისი ყველა ფაილი. სისტემაში შესვლიდან რამდენიმე წუთში გამოჩნდება გაფრთხილება, რომელიც მიუთითებს იმაზე, რომ თქვენ უნდა შეინახოთ შემთხვევით გენერირებული პაროლი, რათა გადაუდებელი აღდგენის შემთხვევაში ახლად დაშიფრულ ფაილებზე წვდომა იქონიოთ უსაფრთხო ადგილას. არ დაგავიწყდეთ ამის გაკეთება.

დაბოლოს, რჩება მხოლოდ "ძველი" საწყისი დირექტორიის წაშლა / მთავარი/მომხმარებლის სახელი.XXXXXXXXX, სად XXXXXXXXX- ასოების შემთხვევითი ნაკრები.

Sudo rm -rf /home/username.XXXXXXXX

სვოპ დანაყოფის დაშიფვრისთვის, უბრალოდ გაუშვით ერთი ბრძანება, შემდეგ დარწმუნდით, რომ / და ა.შ./ფსტაბიძველი swap დანაყოფის შესახებ ჩანაწერი არის კომენტარი და მითითებულია ახალი /dev/mapper/cryptswap1.

Sudo ecryptfs-setup-swap

⇡ დაშიფვრა TrueCrypt-ის გამოყენებით

TrueCrypt არის ღია, ჯვარედინი პლატფორმის აპლიკაცია დაცულ ტომებთან მუშაობის შესაქმნელად და დაშიფვრით. პრაქტიკაში, ეს ნიშნავს, რომ, პირველ რიგში, გაშიფრული მონაცემები მდებარეობს მხოლოდ RAM-ში. მეორეც, კრიპტო კონტეინერებთან მუშაობა შესაძლებელია ნებისმიერ OS-ში. და მესამე, ალბათობის საკმაოდ მაღალი ხარისხით შეგვიძლია ვისაუბროთ რაიმე „სანიშნეების“ არარსებობაზე. გარდა ამისა, TrueCrypt მხარს უჭერს AES-NI ინსტრუქციებს, რათა დააჩქაროს (de-)დაშიფვრა. ფაქტობრივად, პროგრამის შესაძლებლობები გაცილებით ფართოა და ისინი ყველა კარგად არის აღწერილი სახელმძღვანელოში, რომელიც ხელმისაწვდომია ლოკალიზაციის პაკეტთან ერთად (გახსენით არქივის შიგთავსი დირექტორიაში დაინსტალირებული პროგრამით). ამიტომ განვიხილავთ Windows-ის გარემოში კრიპტო კონტეინერის შექმნის უმარტივეს შემთხვევას.

ასე რომ, ინსტალაციის შემდეგ გაუშვით პროგრამა, დააჭირეთ ღილაკს "მოცულობის შექმნა" და მიჰყევით ოსტატის რჩევას, რადგან ნაგულისხმევი პარამეტრები საკმაოდ უსაფრთხოა. საჭიროა მხოლოდ ხელით დააყენოთ ხმის მოცულობა და მისი პაროლი. კონტეინერის დამონტაჟების შემდეგ ის გამოჩნდება სისტემაზე, როგორც ჩვეულებრივი ფიზიკური მოცულობა, რაც ნიშნავს, რომ მისი ფორმატირება, დეფრაგმენტაცია და ა.შ.

TrueCrypt კონტეინერების თავისებურება ის არის, რომ გარედან ისინი შემთხვევითი ბიტების კომპლექტს ჰგავს და თეორიულად შეუძლებელია იმის აღიარება, რომ ეს არის კონტეინერი ფაილში. დარწმუნდით, რომ მიჰყევით რჩევებს ძლიერი პაროლის შესაქმნელად და დაუყოვნებლივ შეინახეთ ის უსაფრთხო ადგილას. დამატებითი დაცვა არის ნებისმიერი ტიპის გასაღების ფაილების გამოყენება, რისთვისაც ასევე დაგჭირდებათ სარეზერვო ასლის გაკეთება.

რჩება მხოლოდ FS ფორმატის არჩევა (კომპლექტი დამოკიდებულია OS-ზე), გადაიტანეთ მაუსი ფანჯრის შიგნით და მონიშნეთ მოცულობა. ეს დაასრულებს კონტეინერის შექმნას.

ტომის დასამონტაჟებლად, თქვენ უნდა დააჭიროთ ღილაკს "ფაილი...", აირჩიოთ კონტეინერი და დისკის ასო, დააწკაპუნოთ "დამონტაჟება", შეიყვანოთ პაროლები და, საჭიროების შემთხვევაში, აირჩიოთ ძირითადი ფაილები, ასევე მიუთითოთ სხვა პარამეტრები. ახლა თქვენ შეგიძლიათ იმუშაოთ მონაცემებთან ისე, როგორც ეს იყო ჩვეულებრივ ლოგიკურ დისკზე. კრიპტო კონტეინერის გასათიშად, უბრალოდ დააწკაპუნეთ ღილაკზე „განატვირთვა“. პროგრამის პარამეტრებში ასევე შეგიძლიათ ჩართოთ ავტომატური დემონტაჟი ტაიმერით/გამოსვლით/გაშვებით ეკრანმზოგით, ქეშების გასუფთავებით და სხვა სასარგებლო ფუნქციებით.

ეს არის საკმაოდ მარტივი და საიმედო ვარიანტი მნიშვნელოვანი ინფორმაციის შესანახად. თუმცა, თუ მეტი უსაფრთხოება გჭირდებათ, მაშინ TrueCrypt გაძლევთ საშუალებას შექმნათ ფარული ტომები, დაშიფვროთ დისკები და ტიხრები, დაამატოთ ფარული დანაყოფი სხვა OS-ით, დააკონფიგურიროთ რამდენიმე დაშიფვრის ალგორითმის „მილსადენი“, დაიცვათ პორტატული დისკი, გამოიყენოთ ტოკენები და სმარტ ბარათები. ავტორიზაციისთვის და ასევე ბევრად მეტი. რეკომენდებულია დოკუმენტაციის უსაფრთხოების მოთხოვნებისა და სიფრთხილის ზომების თავის წაკითხვა.

⇡ უსაფრთხო მოცილება

მონაცემების წაშლის უზრუნველსაყოფად ერთადერთი საიმედო გზა არის დისკის ფიზიკური განადგურება, რომელზეც ის მდებარეობს. ამ მიზნით შემუშავებულია სპეციალური პროცედურებიც კი, ზოგჯერ ქვეცნობიერად გაუკუღმართებული სადისტური ხასიათისა. და ამაში "ბრალია" სხვადასხვა ტექნოლოგიები, რომლებიც გამოიყენება თანამედროვე დისკებში - ნარჩენი მაგნიტიზაცია, TRIM ოპერაციები, დატვირთვის ერთგვაროვანი განაწილება, ხე და ა.შ. მათი არსი ზოგადად მიდის იმ ფაქტზე, რომ მონაცემები ხშირად აღინიშნება როგორც წაშლილი ან მზადაა წაშლილი ნაცვლად რეალურად წაშლისა. აქედან გამომდინარე, შემუშავებულია მეთოდები ნარჩენი ინფორმაციის საკმაოდ უსაფრთხო მოცილებისთვის, რომლებიც არ არის ისეთი რადიკალური, როგორც მედიის სრული განადგურება.

უსაფრთხო დისკის წაშლის ფუნქცია წარმოდგენილია დანაყოფის ბევრ რედაქტორში. Windows-ისთვის ბევრი მსგავსი კომუნალური პროგრამაა, მაგრამ ჩვენ ყურადღებას გავამახვილებთ კლასიკურ SDelete-ზე. თქვენ შეგიძლიათ მასთან მუშაობა ბრძანების ხაზის რეჟიმში. სინტაქსი საკმაოდ მარტივია. -p გადამრთველი განსაზღვრავს ხელახლა ჩაწერის გაშვებების რაოდენობას, -s (ან -r) ჩამრთველით პროგრამა რეკურსიულად ანადგურებს საქაღალდის მთელ შიგთავსს და -c (ან -z) კლავიშის გადაცემით ასუფთავებს (ივსება ნულებით). სივრცე მითითებულ მოცულობაზე. დასასრულს მითითებულია საქაღალდის ან ფაილის გზა. მაგალითად, ჩვენი TrueCrypt მოცულობის წასაშლელად და დისკის გასასუფთავებლად, ჩვენ გავაშვებთ ორ ბრძანებას:

C:\\sdelete.exe -p 26 C:\\exampletc C:\\sdelete.exe -c C:\\

Linux დისტრიბუციების უმეტესობას აქვს shred უტილიტა, რომელიც ასრულებს იგივე ფუნქციებს, როგორც SDelete. მას ასევე აქვს რამდენიმე პარამეტრი, მაგრამ ჩვენთვის საკმარისია ვიცოდეთ სამი მათგანი. -n გადამრთველი ადგენს ხელახლა ჩაწერის პასების რაოდენობას, -u წაშლის ფაილს და -z ავსებს გამოყენებულ ადგილს ბოლოს ნულებით. სამუშაოს მაგალითი:

Sudo shred -u -z -n 26 /home/dest/exampletc2

დაქუცმაცების პროგრამას აქვს მთელი რიგი შეზღუდვები უსაფრთხო მოხსნის თვალსაზრისით, რაზეც მომხმარებელი გულწრფელად არის გაფრთხილებული --help კლავიშით გაშვებისას. უფრო ეფექტური კომუნალური კომპლექტი შედის Secure-Delete პაკეტში. მოდით დავაინსტალიროთ და გადავხედოთ რამდენიმე ჩაშენებულ პროგრამას. srm უტილიტა ჰგავს shred-ს, მაგრამ იღებს ოდნავ ნაკლებ პარამეტრებს. ჩვენ გვაინტერესებს -r კონცენტრატორები მითითებული დირექტორიას რეკურსიულად წასაშლელად და ყველგან -z სივრცის ნულებით შესავსებად. პაკეტი ასევე შეიცავს პროგრამას დისკზე თავისუფალი სივრცის წასაშლელად მითითებული საქაღალდეში.

Sudo apt-get დააინსტალირე უსაფრთხოდ-წაშალე sudo srm -z /home/dest/exampletc3 sudo -z sfill /home/dest

Mac OS X-სთვის არის იგივე CCleaner თავისუფალი სივრცის გასუფთავების ფუნქციით, ასევე srm უტილიტა, რომელიც მუშაობს ისევე, როგორც Linux-ში. ჩვენ გირჩევთ, ჩართოთ უსაფრთხო ცარიელი ნაგვის მონაკვეთი Finder-ის პარამეტრებში. ის ასევე ხელმისაწვდომია გადასამუშავებელი ურნის კონტექსტურ მენიუში CMD კლავიშის დაჭერისას.

SSD დისკებისთვის და ფლეშ დრაივებისთვის უმჯობესია გამოიყენოთ დაბალი დონის ფორმატირება (იხ.) ან უსაფრთხო წაშლის პროცედურა, რამაც შეიძლება გამოიწვიოს გარანტიის დაკარგვა SDD-ზე. ამ უკანასკნელ შემთხვევაში, შესაფერისია სხვა Live დისტრიბუცია დისკის დანაყოფებთან მუშაობისთვის - Parted Magic. ჩატვირთეთ მისგან და აირჩიეთ სისტემის ინსტრუმენტები → წაშალე დისკი მთავარი მენიუდან. მყარი მდგომარეობის დისკებისთვის აირჩიეთ ბოლო ელემენტი, Secure Erase, ხოლო ჩვეულებრივი HDD-ებისთვის გამოიყენეთ nwipe მეთოდი, რომელიც არსებითად იგივეა, რაც DBAN.

|

|

|

|

⇡ დასკვნა

მონაცემთა დაშიფვრის კომბინაცია და მისი შემდგომი უსაფრთხო წაშლა, რომელიც ჩვენ განვიხილეთ, საკმაოდ საკმარისია კონფიდენციალური ინფორმაციის საიმედოდ დასაცავად. ბუნებრივია, ეს არანაირად არ იძლევა 100%-იან დაცვას, მაგრამ ჩვეულებრივი მომხმარებლებისთვის გაჟონვის რისკები მკვეთრად ეცემა. ხოლო „რთულ მოკვდავებზე“ შესაბამისი სამსახურები იზრუნებენ. კიდევ ერთხელ შეგახსენებთ სარეზერვო ასლების შექმნის მნიშვნელობას ზოგადად და კონკრეტულად დაშიფვრამდე, ასევე თქვენთან ერთად გადაცემული მონაცემების რაოდენობის მინიმუმამდე შემცირებას პოტენციური მტრის ბანაკში და ძლიერი პაროლების გამოყენების აუცილებლობაზე გასაღებებთან ერთად. მათი სარეზერვო საშუალებით. კარგი, უბრალოდ ყოველთვის ფრთხილად იყავი. Წარმატებები!

ექსპერტების აზრით, ლეპტოპის ქურდობა ინფორმაციული უსაფრთხოების (IS) სფეროში ერთ-ერთი მთავარი პრობლემაა.

ინფორმაციული უსაფრთხოების სხვა საფრთხეებისგან განსხვავებით, „მოპარული ლეპტოპის“ ან „მოპარული ფლეშ დრაივის“ პრობლემა საკმაოდ პრიმიტიულია. და თუ დაკარგული მოწყობილობების ღირებულება იშვიათად აღემატება რამდენიმე ათას აშშ დოლარს, მათზე შენახული ინფორმაციის ღირებულება ხშირად მილიონობით იზომება.

Dell-ისა და Ponemon Institute-ის მონაცემებით, მხოლოდ ამერიკის აეროპორტებში ყოველწლიურად 637000 ლეპტოპი იკარგება. უბრალოდ წარმოიდგინეთ რამდენი ფლეშ დრაივი გაქრება, რადგან ისინი გაცილებით პატარაა და ფლეშ დრაივის შემთხვევით ჩამოგდება ისეთივე მარტივია, როგორც მსხლის დაბომბვა.

როდესაც ლეპტოპი, რომელიც ეკუთვნის მსხვილი კომპანიის ტოპ მენეჯერს, იკარგება, ერთი ასეთი ქურდობის შედეგად მიყენებული ზარალი ათეულობით მილიონ დოლარს აღწევს.

როგორ დაიცვათ თავი და თქვენი კომპანია?

ჩვენ ვაგრძელებთ სტატიების სერიას Windows დომენის უსაფრთხოების შესახებ. სერიის პირველ სტატიაში ვისაუბრეთ უსაფრთხო დომენის შესვლის დაყენებაზე, ხოლო მეორეში, ელექტრონული ფოსტის კლიენტში მონაცემთა უსაფრთხო გადაცემის დაყენებაზე:

ამ სტატიაში ვისაუბრებთ თქვენს მყარ დისკზე შენახული ინფორმაციის დაშიფვრის დაყენებაზე. თქვენ გაიგებთ, თუ როგორ უნდა დარწმუნდეთ, რომ თქვენს გარდა ვერავინ შეძლებს თქვენს კომპიუტერში შენახული ინფორმაციის წაკითხვას.

ცოტამ თუ იცის, რომ Windows-ს აქვს ჩაშენებული ხელსაწყოები, რომლებიც დაგეხმარებათ ინფორმაციის უსაფრთხოდ შენახვაში. განვიხილოთ ერთი მათგანი.

რა თქმა უნდა, ზოგიერთ თქვენგანს გსმენიათ სიტყვა "BitLocker". მოდით გავარკვიოთ რა არის.

რა არის BitLocker?

BitLocker (ზუსტი სახელია BitLocker Drive Encryption) არის Microsoft-ის მიერ შემუშავებული კომპიუტერული დისკების შინაარსის დაშიფვრის ტექნოლოგია. ის პირველად Windows Vista-ში გამოჩნდა.

BitLocker-ის გამოყენებით შესაძლებელი გახდა მყარი დისკის ტომების დაშიფვრა, მაგრამ მოგვიანებით, Windows 7-ში გამოჩნდა მსგავსი ტექნოლოგია BitLocker To Go, რომელიც შექმნილია მოსახსნელი დისკების და ფლეშ დრაივების დაშიფვრისთვის.

BitLocker არის Windows Professional-ისა და Windows-ის სერვერული ვერსიების სტანდარტული კომპონენტი, რაც ნიშნავს, რომ ის უკვე ხელმისაწვდომია საწარმოს გამოყენების შემთხვევების უმეტესობისთვის. წინააღმდეგ შემთხვევაში, მოგიწევთ Windows ლიცენზიის განახლება Professional-ზე.

როგორ მუშაობს BitLocker?

ეს ტექნოლოგია ეფუძნება სრული მოცულობის დაშიფვრას, რომელიც შესრულებულია AES (Advanced Encryption Standard) ალგორითმის გამოყენებით. დაშიფვრის გასაღებები უსაფრთხოდ უნდა იყოს შენახული და BitLocker-ს ამისათვის რამდენიმე მექანიზმი აქვს.

ყველაზე მარტივი, მაგრამ ამავე დროს ყველაზე დაუცველი მეთოდი პაროლია. გასაღები ყოველ ჯერზე ერთნაირად მიიღება პაროლიდან და შესაბამისად, თუ ვინმე გაიგებს თქვენს პაროლს, მაშინ გახდება ცნობილი დაშიფვრის გასაღები.

გასაღების მკაფიო ტექსტში შენახვის თავიდან ასაცილებლად, ის შეიძლება დაშიფრული იყოს როგორც TPM-ში (სანდო პლატფორმის მოდული) ან კრიპტოგრაფიულ ჟეტონზე ან სმარტ ბარათზე, რომელიც მხარს უჭერს RSA 2048 ალგორითმს.

TPM არის ჩიპი, რომელიც შექმნილია უსაფრთხოებასთან დაკავშირებული ძირითადი ფუნქციების განსახორციელებლად, ძირითადად დაშიფვრის გასაღებების გამოყენებით.

TPM მოდული ჩვეულებრივ დამონტაჟებულია კომპიუტერის დედაპლატზე, თუმცა, რუსეთში ჩაშენებული TPM მოდულით კომპიუტერის შეძენა ძალიან რთულია, რადგან ჩვენს ქვეყანაში FSB შეტყობინების გარეშე მოწყობილობების იმპორტი აკრძალულია.

დისკის განბლოკვისთვის ჭკვიანი ბარათის ან ჟეტონის გამოყენება ერთ-ერთი ყველაზე უსაფრთხო გზაა იმის გასაკონტროლებლად, თუ ვინ და როდის დაასრულა პროცესი. ამ შემთხვევაში საკეტის მოსახსნელად საჭიროა როგორც თავად სმარტ ბარათი, ასევე მისთვის PIN კოდი.

როგორ მუშაობს BitLocker:

- როდესაც BitLocker გააქტიურებულია, ძირითადი ბიტების თანმიმდევრობა იქმნება ფსევდო შემთხვევითი რიცხვების გენერატორის გამოყენებით. ეს არის ხმის დაშიფვრის გასაღები - FVEK (სრული მოცულობის დაშიფვრის გასაღები). ის შიფრავს თითოეული სექტორის შინაარსს. FVEK გასაღები ინახება უმკაცრესად კონფიდენციალურობაში.

- FVEK დაშიფრულია VMK გასაღების (მოცულობის ძირითადი გასაღები) გამოყენებით. FVEK გასაღები (დაშიფრული VMK გასაღებით) ინახება დისკზე მოცულობის მეტამონაცემებს შორის. თუმცა, ის არასოდეს უნდა დასრულდეს დისკზე გაშიფრული ფორმით.

- თავად VMK ასევე დაშიფრულია. მომხმარებელი ირჩევს დაშიფვრის მეთოდს.

- VMK გასაღები ნაგულისხმევად დაშიფრულია SRK (საცავის ძირეული გასაღების) გამოყენებით, რომელიც ინახება კრიპტოგრაფიულ სმარტ ბარათზე ან ჟეტონზე. ეს ხდება ანალოგიურად TPM-ით.

სხვათა შორის, BitLocker-ში სისტემის დისკის დაშიფვრის გასაღები ვერ იქნება დაცული ჭკვიანი ბარათის ან ჟეტონის გამოყენებით. ეს გამოწვეულია იმით, რომ გამყიდველის ბიბლიოთეკები გამოიყენება სმარტ ბარათებსა და ტოკენებზე წვდომისთვის და, რა თქმა უნდა, ისინი არ არის ხელმისაწვდომი ოპერაციული სისტემის ჩატვირთვამდე.

თუ TPM არ არის, მაშინ BitLocker გთავაზობთ სისტემის დანაყოფის გასაღების შენახვას USB ფლეშ დრაივზე, რაც, რა თქმა უნდა, არ არის საუკეთესო იდეა. თუ თქვენს სისტემას არ აქვს TPM, ჩვენ არ გირჩევთ სისტემის დისკების დაშიფვრას.

ზოგადად, სისტემის დისკის დაშიფვრა ცუდი იდეაა. სწორად კონფიგურაციის შემთხვევაში, ყველა მნიშვნელოვანი მონაცემი ინახება სისტემის მონაცემებისგან განცალკევებით. ეს მინიმუმ უფრო მოსახერხებელია მათი სარეზერვო თვალსაზრისით. გარდა ამისა, სისტემის ფაილების დაშიფვრა ამცირებს სისტემის მუშაობას მთლიანობაში და დაშიფრული ფაილებით დაშიფრული სისტემის დისკის მუშაობა ხდება სიჩქარის დაკარგვის გარეშე. - სხვა არასისტემური და მოსახსნელი დისკების დაშიფვრის გასაღებები შეიძლება იყოს დაცული ჭკვიანი ბარათის ან ტოკენის, ასევე TPM-ის გამოყენებით.

თუ არ არის არც TPM მოდული და არც სმარტ ბარათი, მაშინ SRK-ის ნაცვლად, თქვენ მიერ შეყვანილი პაროლის საფუძველზე გენერირებული გასაღები გამოიყენება VMK გასაღების დაშიფვრად.

დაშიფრული ჩატვირთვის დისკიდან დაწყებისას, სისტემა ითხოვს ყველა შესაძლო გასაღებს - ამოწმებს TPM-ის არსებობას, ამოწმებს USB პორტებს ან, საჭიროების შემთხვევაში, მომხმარებლის მოთხოვნას (რასაც აღდგენა ეწოდება). გასაღების მაღაზიის აღმოჩენა Windows-ს საშუალებას აძლევს გაშიფროს VMK გასაღები, რომელიც შიფრავს FVEK კლავიშს, რომელიც უკვე შიფრავს დისკზე არსებულ მონაცემებს.

მოცულობის თითოეული სექტორი დაშიფრულია ცალკე და დაშიფვრის გასაღების ნაწილი განისაზღვრება ამ სექტორის ნომრით. შედეგად, ორი სექტორი, რომელიც შეიცავს ერთსა და იმავე დაშიფრულ მონაცემებს, განსხვავებულად გამოიყურება დაშიფვრისას, რაც ძალიან ართულებს დაშიფვრის გასაღებების განსაზღვრას ადრე ცნობილი მონაცემების ჩაწერით და გაშიფვრით.

FVEK-ის, VMK-ისა და SRK-ის გარდა, BitLocker იყენებს სხვა ტიპის გასაღებს, რომელიც იქმნება „ყოველ შემთხვევაში“. ეს არის აღდგენის გასაღებები.

გადაუდებელი შემთხვევებისთვის (მომხმარებელმა დაკარგა ჟეტონი, დაავიწყდა PIN და ა.შ.), BitLocker მოგთხოვთ შექმნათ აღდგენის გასაღები ბოლო ეტაპზე. სისტემა არ ითვალისწინებს მის შექმნაზე უარს.

როგორ ჩართოთ მონაცემთა დაშიფვრა თქვენს მყარ დისკზე?

სანამ თქვენს მყარ დისკზე ტომების დაშიფვრის პროცესს დაიწყებთ, მნიშვნელოვანია გაითვალისწინოთ, რომ ამ პროცედურას გარკვეული დრო დასჭირდება. მისი ხანგრძლივობა დამოკიდებული იქნება მყარ დისკზე არსებული ინფორმაციის რაოდენობაზე.

თუ კომპიუტერი გამოირთვება ან გადადის ჰიბერნაციაში დაშიფვრის ან გაშიფვრის დროს, ეს პროცესები განახლდება იქ, სადაც შეჩერდა Windows-ის გაშვების შემდეგ.

დაშიფვრის პროცესის დროსაც კი, Windows სისტემის გამოყენება შესაძლებელია, მაგრამ ნაკლებად სავარაუდოა, რომ გსიამოვნებთ მისი შესრულებით. შედეგად, დაშიფვრის შემდეგ, დისკის შესრულება მცირდება დაახლოებით 10% -ით.

თუ BitLocker ხელმისაწვდომია თქვენს სისტემაში, მაშინ როდესაც დააწკაპუნებთ მარჯვენა ღილაკით დისკის სახელზე, რომელიც უნდა იყოს დაშიფრული, გამოჩნდება მენიუს ელემენტი, რომელიც იხსნება. ჩართეთ BitLocker.

Windows-ის სერვერის ვერსიებზე თქვენ უნდა დაამატოთ როლი BitLocker Drive Encryption.

დავიწყოთ არასისტემური მოცულობის დაშიფვრის დაყენება და დავიცვათ დაშიფვრის გასაღები კრიპტოგრაფიული ნიშნის გამოყენებით.

ჩვენ გამოვიყენებთ კომპანია Aktiv-ის მიერ წარმოებულ ტოკენს. კერძოდ, Rutoken EDS ნიშნის PKI.

I. მოვამზადოთ Rutoken EDS PKI სამუშაოდ.

უმეტეს ჩვეულებრივ კონფიგურირებულ Windows სისტემებში, Rutoken EDS PKI-თან პირველი კავშირის შემდეგ, Aktiv კომპანიის მიერ წარმოებული ტოკენებთან მუშაობის სპეციალური ბიბლიოთეკა - Aktiv Rutoken minidriver - ავტომატურად ჩამოიტვირთება და დაინსტალირდება.

ასეთი ბიბლიოთეკის ინსტალაციის პროცესი შემდეგია.

Aktiv Rutoken minidriver ბიბლიოთეკის არსებობა შეიძლება შემოწმდეს მეშვეობით მოწყობილობის მენეჯერი.

თუ ბიბლიოთეკის ჩამოტვირთვა და ინსტალაცია რაიმე მიზეზით არ მოხდა, მაშინ უნდა დააინსტალიროთ Rutoken Drivers for Windows ნაკრები.

II. მოდით დავშიფროთ მონაცემები დისკზე BitLocker-ის გამოყენებით.

დააწკაპუნეთ დისკის სახელზე და აირჩიეთ ჩართეთ BitLocker.

როგორც ადრე ვთქვით, ჩვენ გამოვიყენებთ ჟეტონს დისკის დაშიფვრის გასაღების დასაცავად.

მნიშვნელოვანია გვესმოდეს, რომ იმისათვის, რომ გამოიყენოთ ჟეტონი ან სმარტ ბარათი BitLocker-ით, ის უნდა შეიცავდეს RSA 2048 გასაღებს და სერთიფიკატს.

თუ იყენებთ სერტიფიკატების ავტორიტეტის სერვისს Windows დომენში, მაშინ სერთიფიკატის შაბლონი უნდა შეიცავდეს სერთიფიკატის „დისკის დაშიფვრის“ ფარგლებს (დაწვრილებით სერტიფიკატის ავტორიტეტის დაყენების შესახებ ჩვენს სტატიების სერიაში Windows დომენის უსაფრთხოების შესახებ).

თუ თქვენ არ გაქვთ დომენი ან არ შეგიძლიათ შეცვალოთ სერთიფიკატების გაცემის პოლიტიკა, მაშინ შეგიძლიათ გამოიყენოთ სარეზერვო მეთოდი თვით ხელმოწერილი სერტიფიკატის გამოყენებით აღწერილია, თუ როგორ უნდა გასცეთ ხელმოწერილი სერტიფიკატი.

ახლა შევამოწმოთ შესაბამისი ყუთი.

შემდეგ ეტაპზე ჩვენ ვირჩევთ აღდგენის გასაღების შენახვის მეთოდს (გირჩევთ აირჩიოთ დაბეჭდეთ აღდგენის გასაღები).

ქაღალდის ნაჭერი აღდგენის გასაღებით დაბეჭდილი უნდა ინახებოდეს უსაფრთხო ადგილას, სასურველია სეიფში.

შემდეგ ეტაპზე ჩვენ დავიწყებთ დისკის დაშიფვრის პროცესს. ამ პროცესის დასრულების შემდეგ შეიძლება დაგჭირდეთ სისტემის გადატვირთვა.

როდესაც დაშიფვრა ჩართულია, დაშიფრული დისკის ხატულა შეიცვლება.

ახლა კი, როდესაც ვცდილობთ ამ დისკის გახსნას, სისტემა მოგთხოვთ ჩადეთ ჟეტონი და შეიყვანოთ მისი PIN კოდი.

BitLocker-ისა და TPM-ის დანერგვა და კონფიგურაცია შეიძლება ავტომატიზირებული იყოს WMI ინსტრუმენტის ან Windows PowerShell სკრიპტების გამოყენებით. როგორ განხორციელდება სცენარები, დამოკიდებულია გარემოზე. Windows PowerShell-ში BitLocker-ის ბრძანებები აღწერილია ამ სტატიაში.

როგორ აღვადგინოთ BitLocker დაშიფრული მონაცემები, თუ ჟეტონი დაიკარგება?

თუ გსურთ Windows-ში დაშიფრული მონაცემების გახსნა

ამისათვის დაგჭირდებათ აღდგენის გასაღები, რომელიც ადრე დავბეჭდეთ. უბრალოდ შეიყვანეთ იგი შესაბამის ველში და გაიხსნება დაშიფრული განყოფილება.

თუ გსურთ გახსნათ დაშიფრული მონაცემები GNU/Linux და Mac OS X სისტემებზე

ამისათვის თქვენ გჭირდებათ DisLocker პროგრამა და აღდგენის გასაღები.

DisLocker უტილიტა მუშაობს ორ რეჟიმში:

- FILE - BitLocker-ის მიერ დაშიფრული მთელი დანაყოფი გაშიფრულია ფაილად.

- FUSE - გაშიფრულია მხოლოდ სისტემის მიერ წვდომა ბლოკი.

მაგალითად, ჩვენ გამოვიყენებთ Linux ოპერაციულ სისტემას და FUSE კომუნალურ რეჟიმს.

საერთო Linux დისტრიბუციების უახლეს ვერსიებში, dislocker პაკეტი უკვე შედის დისტრიბუციაში, მაგალითად, Ubuntu-ში, 16.10 ვერსიიდან დაწყებული.

თუ რაიმე მიზეზით dislocker პაკეტი არ არის ხელმისაწვდომი, მაშინ თქვენ უნდა ჩამოტვირთოთ პროგრამა და შეადგინოთ იგი:

tar -xvjf dislocker.tar.gz

მოდით გავხსნათ INSTALL.TXT ფაილი და შევამოწმოთ რომელი პაკეტების დაყენება გვჭირდება.

ჩვენს შემთხვევაში, ჩვენ უნდა დავაყენოთ libfuse-dev პაკეტი:

sudo apt-get დააინსტალირე libfuse-dev

დავიწყოთ პაკეტის აწყობა. მოდით გადავიდეთ src საქაღალდეში და გამოვიყენოთ make and make install ბრძანებები:

cd src/ make make install

როდესაც ყველაფერი დაკომპლექტდება (ან თქვენ დააინსტალირეთ პაკეტი), დავიწყოთ მისი დაყენება.

მოდით გადავიდეთ mnt საქაღალდეში და შევქმნათ მასში ორი საქაღალდე:

- Encrypted-partition - დაშიფრული დანაყოფისთვის;

- Decrypted-partition - გაშიფრული დანაყოფისთვის.

მოდი ვიპოვოთ დაშიფრული დანაყოფი. მოდით გავშიფროთ იგი უტილიტის გამოყენებით და გადავიტანოთ დაშიფრული დანაყოფის საქაღალდეში:

dislocker -r -V /dev/sda5 -p recovery_key /mnt/Encrypted-partition(აღდგენის_ გასაღების ნაცვლად, შეცვალეთ თქვენი აღდგენის გასაღები)

მოდით ვაჩვენოთ ფაილების სია, რომლებიც მდებარეობს Encrypted-partition საქაღალდეში:

ls Encrypted-partition/

მოდით შევიტანოთ ბრძანება დანაყოფის დასამონტაჟებლად:

mount -o loop Driveq/dislocker-file Decrypted-partition/

გაშიფრული დანაყოფის სანახავად გადადით Encrypted-partition საქაღალდეში.

შევაჯამოთ

მოცულობის დაშიფვრის ჩართვა BitLocker-ით ძალიან მარტივია. ეს ყველაფერი კეთდება ძალისხმევის გარეშე და უფასოდ (იმ პირობით, რომ თქვენ გაქვთ Windows-ის პროფესიონალური ან სერვერული ვერსია, რა თქმა უნდა).

თქვენ შეგიძლიათ გამოიყენოთ კრიპტოგრაფიული ჟეტონი ან ჭკვიანი ბარათი დაშიფვრის გასაღების დასაცავად, რომელიც შიფრავს დისკს, რაც მნიშვნელოვნად ზრდის უსაფრთხოების დონეს.

ბოლო წლების განმავლობაში, სხვადასხვა ფორუმებზე, წერილებში და შეხვედრების დროს, მომხმარებლები სულ უფრო ხშირად იწყებენ კითხვების დასმას იმის შესახებ, თუ რა არის ოპერაციული სისტემების შედარებით ახალი ფუნქციონირება Windows Vista, Windows 7 და Windows Server 2008 / 2008 R2 - Windows BitLocker(უახლესი ოპერაციული სისტემების გამოშვებით, ამ ტექნოლოგიამ გარკვეული ცვლილებები შეიძინა და ახლა BitLoker To Go-ს უწოდებენ). მაგრამ მას შემდეგ, რაც მომხმარებელთა უმეტესობამ და ახალბედა სისტემის ადმინისტრატორებმა გაიგეს პასუხი, რომ ეს კომპონენტი არის "უბრალოდ" ჩაშენებული უსაფრთხოების ფუნქცია თანამედროვე ოპერაციულ სისტემებში, რომელიც უზრუნველყოფს საიმედო დაცვას თავად ოპერაციული სისტემისთვის, მომხმარებლის კომპიუტერში შენახული მონაცემებისთვის, ასევე ინდივიდუალური ტომი და მოსახსნელი მედია, რომელიც საშუალებას გაძლევთ დატოვოთ მომხმარებლის მონაცემები ხელუხლებელი სერიოზული შეტევების დროს, ასევე ფიზიკურად ამოიღოთ მყარი დისკები მონაცემთა შემდგომი ავტონომიური ჰაკერისთვის, ხშირად მესმის, რომ ასეთი ფუნქციონირება საერთოდ არ იქნება მოთხოვნადი და მისი გამოყენება მხოლოდ გაართულებს მომხმარებელთა ცხოვრება. შეუძლებელია დაეთანხმო ასეთ განცხადებას, რადგან მონაცემები დაცული უნდა იყოს. თქვენ არ უტოვებთ თქვენი სახლის გასაღებს ან თქვენი ორგანიზაციის ელექტრონული საკეტის კოდს ყველას, ვისაც შეხვდებით, არა?

შინაური მომხმარებლები, როგორც წესი, ამართლებენ ამ ტექნოლოგიის გამოყენების უხალისობას იმით, რომ მათ კომპიუტერებზე არ არის „სასიცოცხლო მნიშვნელობის“ მონაცემები და მათი გატეხვის შემთხვევაშიც კი, ცუდი არაფერი მოხდება გარდა იმისა, რომ ვინმე გადახედავს მათ პროფილებს ოდნოკლასნიკის სოციალურ ქსელებში და ” კონტაქტში“. ლეპტოპების და ნეტბუქების მფლობელები თვლიან, რომ თუ მათი აღჭურვილობა მოიპარეს, მაშინ ბოლო, რაზეც უნდა ინერვიულონ, არის დაკარგული მონაცემები. ზოგიერთ კომპანიაში სისტემის ადმინისტრატორები აცხადებენ, რომ მათ არ აქვთ რაიმე საიდუმლო პროექტი და კომპანიის აბსოლუტურად ყველა თანამშრომელს შეიძლება ენდობოდეს და ისინი სახლში იღებენ დოკუმენტაციას და ინტელექტუალური მუშაობის პროდუქტებს მხოლოდ იმ სამუშაოს დასასრულებლად, რომლისთვისაც არ იყო საკმარისი სამუშაო დრო. და მათი ორგანიზაციის კომპიუტერები დაცულია ანტივირუსული პროგრამული უზრუნველყოფით და firewall პარამეტრებით ნაგულისხმევად. რატომ გჭირდებათ გარე დისკების დაცვა, თუ ისინი უბრალოდ ინახავენ მუსიკასა და ვიდეო ფაილებს? და კარგია, რომ მოწყობილობები, როგორიცაა ფლეშ დრაივები, შეიძლება გავრცელდეს როგორც ორგანიზაციებში, ასევე თქვენს ყველა მეგობარს შორის.

მაგრამ ჩვენ ვერ დავეთანხმებით ზემოთ ჩამოთვლილ მიზეზებს. თავდასხმის დროს სახლის მომხმარებლებს შეუძლიათ არა მხოლოდ დააკოპირონ თავიანთი მუსიკალური და ვიდეო ფაილების მთელი კოლექცია, არამედ წაართვან ყველა პაროლები საბანკო ანგარიშებზე და მონახულებულ საიტებზე ქუქიების ან, ღმერთმა ქნას, ტექსტურ ფაილებს შესვლისა და პაროლების გამოყენებით, რომლებიც იშვიათად არის განთავსებული. სამუშაო მაგიდაზე. ასევე დიდია შანსი იმისა, რომ ყველა ფოსტის მიმოწერა და ა.შ. მოპარული ლეპტოპები შეიძლება შეიცავდეს სენსიტიურ მონაცემებს, რომელთა ქურდობამ შეიძლება უარყოფითად იმოქმედოს თქვენი კომპანიის ბიზნესზე და თქვენს რეზიუმეში შესაბამისი „რეკლამით“ გათავისუფლება შეიძლება უკიდურესად ნეგატიურად აისახოს თქვენს კარიერაზე მომავალში. და ბოლოს, ჩვენს დროში, ნებისმიერი ორგანიზაცია შეიცავს საიდუმლო მონაცემებს, რომელთა ჩვენებაც არ არის მიზანშეწონილი კონკურენტებისთვის. და თუ თქვენი ორგანიზაციის ერთ-ერთ კომპიუტერს მაინც წარმატებით დაესხნენ თავს, დიდი შანსია, რომ მალე თქვენი კომპიუტერების მთელი ფლოტი დაინფიცირდეს, რაც გამოიწვევს ჰერკულეს ძალისხმევას თქვენი ორგანიზაციის კომპიუტერების თავდაპირველ მდგომარეობამდე მიყვანისთვის. შესაძლოა თქვენს ორგანიზაციაშიც კი იყვნენ არაკეთილსინდისიერები. მაშინაც კი, თუ დაცვა შეამოწმებს თქვენს ჩანთებს შენობიდან გასვლისას, ისინი არ შეამოწმებენ ყველა თანამშრომლის გარე შენახვის მოწყობილობას. მაგრამ ისინი შეიძლება შეიცავდეს უამრავ მონაცემს, რომლის შესახებაც თქვენმა კონკურენტებმა არ უნდა გაიგონ კიდევ რამდენიმე თვის განმავლობაში.

ამ მიზეზით, თქვენ უბრალოდ უნდა სცადოთ თქვენი მონაცემების დაცვა ნებისმიერი შესაძლო სწორი გზით. სწორედ ამისთვის არის შექმნილი Microsoft-ის თანამედროვე ოპერაციული სისტემების ეს კომპონენტი. BitLocker საშუალებას გაძლევთ თავიდან აიცილოთ მონაცემების არაავტორიზებული წვდომა თუნდაც დაკარგული ან მოპარული კომპიუტერებისთვის, რითაც გააუმჯობესებთ თქვენი ოპერაციული სისტემის მუშაობას. თქვენი მონაცემების დაცვის გასაუმჯობესებლად, Windows BitLocker იყენებს სანდო პლატფორმის მოდულს (TPM) - სპეციფიკაცია, რომელიც დეტალურად აღწერს კრიპტოპროცესორს, რომელშიც ინახება კრიპტოგრაფიული გასაღებები ინფორმაციის დასაცავად, ასევე ზოგადი სახელწოდება მითითებული სპეციფიკაციის განხორციელებისთვის, მაგალითად. , "TPM ჩიპის" სახით, რომელიც გარანტირებულია კომპონენტების მთლიანობას, რომლებიც გამოიყენება დატვირთვის ადრეულ ეტაპზეც კი.

ეს ტექნოლოგიები სარგებელს სთავაზობს როგორც სახლის მომხმარებლებს, ასევე ორგანიზაციებში სისტემის ადმინისტრატორებს. საშინაო მომხმარებლისთვის, ამ ტექნოლოგიების მთავარი უპირატესობა არის გამოყენების სიმარტივე, რადგან BitLocker ან BitLocker To Go ფუნქციონალური ყოველდღიური გამოყენებისთვის, კომპიუტერის დაცვა და მისი აღდგენა მომხმარებლისთვის სრულიად გამჭვირვალეა. სისტემის ადმინისტრატორები, რა თქმა უნდა, დააფასებენ მონაცემთა დაცვის მართვის სიმარტივეს. BitLocker დაშიფვრის დისტანციურად სამართავად, შეგიძლიათ გამოიყენოთ Active Directory Domain Services ინფრასტრუქტურა, გაფართოებული მენეჯმენტით ჯგუფური პოლიტიკისა და სკრიპტების მეშვეობით.

სწორედ ოპერაციული სისტემების ეს კომპონენტები იქნება განხილული სტატიების ამ სერიაში. თქვენ უკვე შეგიძლიათ იპოვოთ საკმაოდ ბევრი სასარგებლო ინფორმაცია ამ კომპონენტებისა და მათი ფუნქციონირების შესახებ ინტერნეტში, მათ შორის შესანიშნავი ვიდეო რეპორტაჟების ჩათვლით, რომლებშიც პირდაპირ შეგიძლიათ იხილოთ მათი მუშაობის პრინციპი. ამიტომ, ამ სერიის სტატიებში შევეცდები უფრო დეტალურად განვიხილო ფუნქციების უმეტესი ნაწილი, როგორც სახლის მომხმარებლებისთვის, ასევე ორგანიზაციებისთვის, რათა არ დაგჭირდეთ დიდი ხნის განმავლობაში დახარჯვა იმის ძებნაში, თუ როგორ უნდა განახორციელოთ ესა თუ ის სცენარი გარკვეული გამოყენებისთვის. მოქმედებები.

ამ ტექნოლოგიის არქიტექტურა

როგორც უკვე იცით, როდესაც ოპერაციული სისტემა აქტიურია, მისი დაცვა შესაძლებელია ადგილობრივი უსაფრთხოების პოლიტიკის, ანტივირუსული პროგრამული უზრუნველყოფისა და ბუხარების გამოყენებით, მაგრამ შეგიძლიათ დაიცვათ ოპერაციული სისტემის მოცულობა მყარ დისკზე BitLocker დაშიფვრით. BitLocker დაშიფვრისა და სისტემის ავტორიზაციის სრული სარგებლობისთვის, თქვენი კომპიუტერი უნდა აკმაყოფილებდეს მოთხოვნებს, როგორიცაა TPM 1.2 ვერსიის დაყენება, რომელიც, როდესაც დაშიფვრა ჩართულია, საშუალებას გაძლევთ შეინახოთ კონკრეტული სისტემის გაშვების გასაღები თავად Trusted Platform Module-ში. TPM-ის გარდა, ძირითადი შეყვანის/გამოსვლის სისტემას (BIOS) უნდა ჰქონდეს სანდო გამოთვლითი ჯგუფის (TCG) სპეციფიკაცია დაყენებული, რომელიც ქმნის ნდობის ჯაჭვს მოქმედებებისთვის ოპერაციული სისტემის ჩატვირთვამდე და მოიცავს მხარდაჭერას სტატიკური root ნდობის შეცვლის ობიექტისთვის. . სამწუხაროდ, ყველა დედაპლატა არ არის აღჭურვილი ისეთი მოდულით, როგორიცაა TPM, მაგრამ ამ მოდულის გარეშეც კი, ოპერაციული სისტემა საშუალებას გაძლევთ ისარგებლოთ დაშიფვრის ტექნოლოგიით, თუ გაქვთ USB საცავი მოწყობილობები, რომლებიც მხარს უჭერენ UFI ბრძანებებს და ასევე, თუ თქვენი მყარი დისკი არის დაყოფილია ორად და ერთზე მეტ ტომად. მაგალითად, ერთ ტომზე გექნებათ თავად ოპერაციული სისტემა, რომლისთვისაც ჩართული იქნება დაშიფვრა, ხოლო მეორე, სისტემური მოცულობა, მინიმუმ 1,5 GB ტევადობით, შეიცავს ფაილებს, რომლებიც საჭიროა ოპერაციული სისტემის ჩატვირთვის შემდეგ. BIOS იტვირთება პლატფორმა. ყველა თქვენი ტომი უნდა იყოს ფორმატირებული NTFS ფაილური სისტემით.

BitLocker დაშიფვრის არქიტექტურა უზრუნველყოფს მართვად და ფუნქციონალურ მექანიზმებს როგორც ბირთვის, ასევე მომხმარებლის რეჟიმში. მაღალ დონეზე, BitLocker-ის ძირითადი კომპონენტები მოიცავს:

- სანდო პლატფორმის მოდულის დრაივერი(%SystemRoot%System32DriversTpm.sys) – დრაივერი, რომელიც წვდება TPM ჩიპს ბირთვის რეჟიმში;

- ძირითადი TPM სერვისები, რომელიც მოიცავს მორგებულ სერვისებს, რომლებიც უზრუნველყოფს მომხმარებლის რეჟიმში წვდომას TPM-ზე (%SystemRoot%System32tbssvc.dll), WMI პროვაიდერსა და MMC snap-in-ზე (%SystemRoot%System32Tpm.msc);

- დაკავშირებული BitLocker კოდი ჩატვირთვის მენეჯერში (BootMgr), რომელიც ამოწმებს მყარ დისკზე წვდომას და ასევე საშუალებას გაძლევთ შეაკეთოთ და განბლოკოთ ჩამტვირთავი;

- BitLocker ფილტრის დრაივერი(%SystemRoot%System32DriversFvevol.sys), რომელიც საშუალებას გაძლევთ დაშიფვროთ და გაშიფროთ ტომები ფრენის დროს ბირთვის რეჟიმში;

- WMI BitLocker პროვაიდერი და სკრიპტების მართვა, რომელიც საშუალებას გაძლევთ დააკონფიგურიროთ და მართოთ BitLocker ინტერფეისის სკრიპტები.

შემდეგი ილუსტრაცია აჩვენებს სხვადასხვა კომპონენტებსა და სერვისებს, რომლებიც აიძულებს BitLocker დაშიფვრის ტექნოლოგიას სწორად იმუშაოს:

ბრინჯი. 1. BitLocker არქიტექტურა

დაშიფვრის გასაღებები

BitLocker შიფრავს ტომის შიგთავსს გამოყენებით მთელი მოცულობის დაშიფვრის გასაღები(FVEK - სრული მოცულობის დაშიფვრის გასაღები) მას მიენიჭა, როდესაც ის თავდაპირველად კონფიგურირებული იყო BitLocker-ის გამოსაყენებლად, 128- ან 256-ბიტიანი AES გასაღების ალგორითმების გამოყენებით AES128-CBC და AES256-CBC Microsoft-ის გაფართოებებით, რომელსაც ეწოდება დიფუზორები. FVEK გასაღები დაშიფრულია გამოყენებით ხმის სამაგისტრო გასაღები(VMK - Volume Master Key) და ინახება ტომზე მეტამონაცემებისთვის სპეციალურად გამოყოფილ ზონაში. მოცულობის ძირითადი კლავიშის დაცვა არის მოცულობის მონაცემების დაცვის არაპირდაპირი გზა: ხმის ძირითადი კლავიშის ჩასმა სისტემას საშუალებას აძლევს აღადგინოს გასაღები კლავიშების დაკარგვის ან გაფუჭების შემდეგ.

როდესაც დააყენებთ BitLocker დაშიფვრას, შეგიძლიათ გამოიყენოთ რამდენიმე მეთოდიდან ერთ-ერთი თქვენი კომპიუტერის VMK-ით დასაცავად, თქვენი ტექნიკის კონფიგურაციის მიხედვით. BitLocker დაშიფვრა მხარს უჭერს ავთენტიფიკაციის ხუთ რეჟიმს, რაც დამოკიდებულია თქვენი კომპიუტერის აპარატურულ შესაძლებლობებზე და უსაფრთხოების დონეზე, რომელიც გჭირდებათ. თუ თქვენი აპარატურის კონფიგურაცია მხარს უჭერს სანდო პლატფორმის მოდულის (TPM) ტექნოლოგიას, მაშინ შეგიძლიათ შეინახოთ VMK როგორც TMP, ასევე TPM და USB მოწყობილობაში, ან შეინახოთ VMK გასაღები TPM-ში და შეიყვანოთ PIN სისტემის ჩატვირთვისას. გარდა ამისა, თქვენ გაქვთ შესაძლებლობა დააკავშიროთ ორი წინა მეთოდი. ხოლო პლატფორმებისთვის, რომლებიც არ არის თავსებადი TPM ტექნოლოგიასთან, შეგიძლიათ შეინახოთ გასაღები გარე USB მოწყობილობაზე.

ყურადღება უნდა მიაქციოთ იმ ფაქტს, რომ ოპერაციული სისტემის ჩატვირთვისას ჩართული BitLocker დაშიფვრით, შესრულებულია მოქმედებების თანმიმდევრობა, რომელიც დამოკიდებულია მოცულობის დაცვის ინსტრუმენტების კომპლექტზე. ეს ნაბიჯები მოიცავს სისტემის მთლიანობის შემოწმებას, ისევე როგორც სხვა ავთენტიფიკაციის საფეხურებს, რომლებიც უნდა დასრულდეს საკეტის დაცული ტომიდან გათავისუფლებამდე. შემდეგი ცხრილი აჯამებს სხვადასხვა მეთოდებს, რომლებიც შეგიძლიათ გამოიყენოთ ტომის დაშიფვრისთვის:

| წყარო | Უსაფრთხოება | მომხმარებლის მოქმედებები |

| მხოლოდ TPM | იცავს პროგრამული უზრუნველყოფის შეტევებისგან, მაგრამ დაუცველია აპარატურის შეტევებისგან | არცერთი |

| TPM+PIN | ამატებს დაცვას ტექნიკის შეტევებისგან | მომხმარებელმა უნდა შეიყვანოს PIN ოპერაციული სისტემის ყოველ ჯერზე |

| TPM + USB გასაღები | სრული დაცვა ტექნიკის შეტევებისგან, მაგრამ დაუცველია USB გასაღების დაკარგვისგან | |

| TPM + USB გასაღები + PIN | დაცვის მაქსიმალური დონე | ყოველ ჯერზე, როდესაც OS დაიწყება, მომხმარებელმა უნდა შეიყვანოს PIN კოდი და გამოიყენოს USB გასაღები |

| მხოლოდ USB გასაღები | დაცვის მინიმალური დონე კომპიუტერებისთვის, რომლებიც არ არის აღჭურვილი TPM +-ით, არსებობს გასაღების დაკარგვის რისკი | მომხმარებელმა უნდა გამოიყენოს USB ღილაკი ყოველ ჯერზე OS-ის გაშვებისას |

ცხრილი 1. VMK წყაროები

შემდეგი ილუსტრაცია გვიჩვენებს, თუ როგორ ხდება ტომების დაშიფვრა:

ბრინჯი. 2. ტომების დაშიფვრის მეთოდები BitLocker ტექნოლოგიის გამოყენებით

სანამ BitLocker მისცემს წვდომას FEVK-ზე და გაშიფრავს მოცულობას, თქვენ უნდა მიაწოდოთ ავტორიზებული მომხმარებლის ან კომპიუტერის გასაღებები. როგორც ზემოთ აღინიშნა, თუ თქვენს კომპიუტერს აქვს TPM, შეგიძლიათ გამოიყენოთ ავთენტიფიკაციის სხვადასხვა მეთოდი. შემდეგ ქვეთავებში ჩვენ უფრო დეტალურად განვიხილავთ თითოეულ ამ მეთოდს.

მხოლოდ TPM-ის გამოყენება

ოპერაციული სისტემის ჩატვირთვის პროცესი იყენებს TPM-ს, რათა დარწმუნდეს, რომ მყარი დისკი დაკავშირებულია სწორ კომპიუტერთან და რომ მნიშვნელოვანი სისტემის ფაილები არ არის დაზიანებული, ასევე ხელს უშლის მყარ დისკზე წვდომას, თუ მავნე პროგრამამ ან rootkit-მა დაარღვია სისტემის მთლიანობა. სანამ კომპიუტერი ვალიდირებულია, TPM განბლოკავს VMK-ს და თქვენი ოპერაციული სისტემა მუშაობს მომხმარებლის ურთიერთქმედების გარეშე, როგორც ხედავთ შემდეგ ილუსტრაციაში.

ბრინჯი. 3. ავთენტიფიკაცია TPM ტექნოლოგიის გამოყენებით

TPM-ის გამოყენება USB გასაღებით

გარდა ფიზიკური უსაფრთხოებისა, რომელიც აღწერილი იყო წინა ქვეთავში, ამ შემთხვევაში TPM მოითხოვს უცხო კლავიშს, რომელიც მდებარეობს USB მოწყობილობაზე. ამ შემთხვევაში, მომხმარებელს სჭირდება USB დისკის ჩასმა, რომელიც ინახავს უცხო გასაღებს, რომელიც შექმნილია მომხმარებლის ავთენტიფიკაციისთვის და კომპიუტერის მთლიანობისთვის. ამ შემთხვევაში თქვენ შეგიძლიათ დაიცვათ თქვენი კომპიუტერი ქურდობისგან კომპიუტერის ჩართვისას, ასევე ჰიბერნაციის რეჟიმიდან გაღვიძებისას. სამწუხაროდ, ეს მეთოდი არ დაგიცავთ კომპიუტერის ძილის რეჟიმიდან გაღვიძებისგან. ამ მეთოდის გამოყენებისას, თქვენი კომპიუტერის მოპარვის რისკის შესამცირებლად, თქვენ უნდა შეინახოთ უცხო გასაღები კომპიუტერისგან განცალკევებით. შემდეგ ილუსტრაციაში შეგიძლიათ იხილოთ TPM-ის გამოყენება გარე USB კლავიშთან ერთად:

ბრინჯი. 4. ავთენტიფიკაცია TPM და USB კლავიშის გამოყენებით

TPM-ის გამოყენება PIN კოდთან ერთად

ეს მეთოდი ხელს უშლის კომპიუტერის გაშვებას, სანამ მომხმარებელი არ შეიყვანს პირად საიდენტიფიკაციო ნომერს (PIN). ეს მეთოდი საშუალებას გაძლევთ დაიცვათ თქვენი კომპიუტერი გამორთული კომპიუტერის მოპარვის შემთხვევაში. სამწუხაროდ, თქვენ არ უნდა გამოიყენოთ ეს მეთოდი, თუ კომპიუტერს სჭირდება ავტომატურად ჩართვა ადამიანის ჩარევის გარეშე, რომლებიც ჩვეულებრივ მოქმედებენ როგორც სერვერები. PIN-ის მოთხოვნისას, კომპიუტერის აპარატურა TPM აჩვენებს მოთხოვნას ოთხნიშნა PIN-ზე სპეციალური დაგვიანებით, რომელიც დაყენებულია დედაპლატის მწარმოებლებისა და თავად TPM-ის მიერ. შემდეგ ილუსტრაციაში შეგიძლიათ იხილოთ ავტორიზაციის ეს მეთოდი:

ბრინჯი. 5. TPM და PIN ავთენტიფიკაცია

კომბინირებული მეთოდის გამოყენებით (TPM+PIN+USB გასაღები)

Windows 7 და Windows Vista ოპერაციულ სისტემებში შეგიძლიათ გამოიყენოთ ავთენტიფიკაციის კომბინირებული მეთოდი თქვენი კომპიუტერის დაცვის მაქსიმალური დონისთვის. ამ შემთხვევაში, TPM ტექნიკის ავთენტიფიკაცია დამატებულია PIN კოდის შეყვანით და USB დისკზე განთავსებული უცხო გასაღების გამოყენებით. ყველა ეს ინსტრუმენტი უზრუნველყოფს BitLocker დაცვის მაქსიმალურ დონეს, რაც მოითხოვს მონაცემებს, რომლებსაც მომხმარებელი „იცის“ და „გამოიყენებს“. იმისათვის, რომ თავდამსხმელმა დაისაკუთროს თქვენი მონაცემები, რომლებიც განთავსებულია BitLocker ტექნოლოგიით დაცულ მოცულობაზე, მან უნდა მოიპაროს თქვენი კომპიუტერი, ჰქონდეს USB დისკი თქვენი გასაღებით და ასევე იცოდეს PIN კოდი, რაც თითქმის შეუძლებელია. შემდეგი ილუსტრაცია ასახავს ავტორიზაციის ამ მეთოდს:

ბრინჯი. 6. ავთენტიფიკაცია TPM, USB გასაღებისა და PIN კოდის გამოყენებით

ავთენტიფიკაცია მხოლოდ USB ჩატვირთვის გასაღებით

ამ შემთხვევაში, მომხმარებელი აწვდის VMK-ს დისკზე, USB დისკზე ან ნებისმიერ გარე შესანახ მოწყობილობაზე FEVK და BitLocker-ით დაშიფრული ტომის გაშიფვრად კომპიუტერზე, რომელსაც არ აქვს დაინსტალირებული TPM. გაშვების გასაღების გამოყენება TPM-ის გარეშე საშუალებას გაძლევთ დაშიფროთ მონაცემები თქვენი აპარატურის განახლების გარეშე. ეს მეთოდი ითვლება ყველაზე დაუცველად, რადგან ამ შემთხვევაში ჩატვირთვის მთლიანობა არ არის შემოწმებული და მყარი დისკის სხვა კომპიუტერზე გადაცემისას შეიძლება გამოყენებულ იქნას დაშიფრული დისკის მონაცემები.

დასკვნა

BitLocker Drive Encryption არის უსაფრთხოების ფუნქცია თანამედროვე Windows ოპერაციულ სისტემებში, რომელიც ეხმარება დაიცვას ოპერაციული სისტემა და თქვენს კომპიუტერში შენახული მონაცემები. იდეალურ კომბინაციაში, BitLocker კონფიგურირებულია სანდო პლატფორმის მოდულის (TPM) გამოსაყენებლად, რომელიც უზრუნველყოფს ჩატვირთვისა და მოცულობის ჩაკეტვის კომპონენტების მთლიანობას დაცულ მაშინაც კი, როცა ოპერაციული სისტემა ჯერ არ მუშაობს. მონაცემთა დაშიფვრის სერიის ამ სტატიაში თქვენ შეიტყვეთ ამ ხელსაწყოს არქიტექტურის შესახებ. შემდეგ სტატიაში გაეცნობით დისკის დაშიფვრის განხორციელებას Windows BitLocker ტექნოლოგიის გამოყენებით.

გამარჯობა ComService კომპანიის ბლოგის მკითხველებო (Naberezhnye Chelny). ამ სტატიაში ჩვენ გავაგრძელებთ Windows-ში ჩაშენებული სისტემების შესწავლას, რომლებიც შექმნილია ჩვენი მონაცემების უსაფრთხოების გასაუმჯობესებლად. დღეს ეს არის Bitlocker დისკის დაშიფვრის სისტემა. მონაცემთა დაშიფვრა აუცილებელია იმისათვის, რომ უცხო პირებმა არ გამოიყენონ თქვენი ინფორმაცია. როგორ მიაღწევს ის მათ, სხვა საკითხია.

დაშიფვრა არის მონაცემთა ტრანსფორმაციის პროცესი ისე, რომ მხოლოდ სწორ ადამიანებს შეუძლიათ მასზე წვდომა. გასაღებები ან პაროლები ჩვეულებრივ გამოიყენება წვდომის მისაღებად.

მთელი დისკის დაშიფვრა ხელს უშლის მონაცემებზე წვდომას, როდესაც თქვენს მყარ დისკს სხვა კომპიუტერთან აკავშირებთ. თავდამსხმელის სისტემას შეიძლება ჰქონდეს სხვა ოპერაციული სისტემა დაინსტალირებული დაცვის გვერდის ავლით, მაგრამ ეს არ დაგვეხმარება, თუ თქვენ იყენებთ BitLocker-ს.

BitLocker ტექნოლოგია გამოჩნდა Windows Vista ოპერაციული სისტემის გამოშვებით და გაუმჯობესდა. Bitlocker ხელმისაწვდომია Maximum და Enterprise ვერსიებში, ასევე Pro. სხვა ვერსიების მფლობელებს მოუწევთ ძებნა.

სტატიის სტრუქტურა

1. როგორ მუშაობს BitLocker Drive Encryption

დეტალების გარეშე, ასე გამოიყურება. სისტემა დაშიფვრავს მთელ დისკს და გაძლევთ მის გასაღებს. თუ დაშიფვრავთ სისტემის დისკს, ის არ ჩაიტვირთება თქვენი გასაღების გარეშე. იგივეა, რაც ბინის გასაღები. თქვენ გაქვთ ისინი, თქვენ მოხვდებით მასში. დაკარგული, თქვენ უნდა გამოიყენოთ სათადარიგო კოდი (აღდგენის კოდი (გაცემულია დაშიფვრის დროს)) და შეცვალოთ საკეტი (გააკეთეთ დაშიფვრა სხვა გასაღებებით)

საიმედო დაცვისთვის, სასურველია თქვენს კომპიუტერში გქონდეთ TPM (Trusted Platform Module). თუ ის არსებობს და მისი ვერსია არის 1.2 ან უფრო მაღალი, მაშინ ის გააკონტროლებს პროცესს და გექნებათ უფრო ძლიერი დაცვის მეთოდები. თუ ის იქ არ არის, მაშინ შესაძლებელი იქნება მხოლოდ გასაღების გამოყენება USB დისკზე.

BitLocker მუშაობს შემდეგნაირად. დისკის თითოეული სექტორი დაშიფრულია ცალკე გასაღების გამოყენებით (სრული მოცულობის დაშიფვრის გასაღები, FVEK). გამოყენებულია AES ალგორითმი 128-ბიტიანი გასაღებით და დიფუზორით. გასაღები შეიძლება შეიცვალოს 256-ბიტიანზე ჯგუფის უსაფრთხოების პოლიტიკაში.

როდესაც დაშიფვრა დასრულდება, ნახავთ შემდეგ სურათს

დახურეთ ფანჯარა და შეამოწმეთ არის თუ არა გაშვების გასაღები და აღდგენის გასაღები უსაფრთხო ადგილებში.

3. ფლეშ დრაივის დაშიფვრა - BitLocker To Go

რატომ უნდა შეაჩეროთ დაშიფვრა? ისე, რომ BitLocker არ დაბლოკოს თქვენი დისკი და არ მიმართოთ აღდგენის პროცედურას. სისტემის პარამეტრები (და ჩატვირთვის დანაყოფის შინაარსი) იკეტება დაშიფვრისას დამატებითი დაცვისთვის. მათი შეცვლამ შეიძლება დაბლოკოს თქვენი კომპიუტერი.

თუ აირჩევთ BitLocker-ის მართვას, შეგიძლიათ შეინახოთ ან ამობეჭდოთ აღდგენის გასაღები და დააკოპიროთ გაშვების გასაღები

თუ რომელიმე გასაღები (გაშვების გასაღები ან აღდგენის გასაღები) დაიკარგა, შეგიძლიათ მათი აღდგენა აქ.

მართეთ გარე დისკების დაშიფვრა

შემდეგი ფუნქციები ხელმისაწვდომია ფლეშ დისკის დაშიფვრის პარამეტრების სამართავად:

თქვენ შეგიძლიათ შეცვალოთ პაროლი მისი განბლოკვისთვის. პაროლის ამოღება შეგიძლიათ მხოლოდ იმ შემთხვევაში, თუ მის განსაბლოკად იყენებთ სმარტ ბარათს. თქვენ ასევე შეგიძლიათ შეინახოთ ან დაბეჭდოთ აღდგენის გასაღები და ჩართოთ დისკის განბლოკვა ამისთვის ავტომატურად.

5. აღადგინეთ წვდომა დისკზე

სისტემის დისკზე წვდომის აღდგენა

თუ ფლეშ დრაივი გასაღებით არის წვდომის ზონის გარეთ, მაშინ თამაშში შედის აღდგენის გასაღები. როდესაც ჩატვირთავთ თქვენს კომპიუტერს, ნახავთ შემდეგს:

წვდომის აღსადგენად და Windows ჩატვირთვისთვის დააჭირეთ Enter-ს

თქვენ დაინახავთ ეკრანს, რომელიც მოგთხოვთ შეიყვანოთ თქვენი აღდგენის გასაღები.

როდესაც შეიყვანთ ბოლო ციფრს, იმ პირობით, რომ აღდგენის გასაღები სწორია, ოპერაციული სისტემა ავტომატურად ჩაიტვირთება.

მოსახსნელ დისკებზე წვდომის აღდგენა

ფლეშ დრაივზე არსებულ ინფორმაციაზე წვდომის აღსადგენად ან დააწკაპუნეთ დაგავიწყდათ პაროლი?

აირჩიეთ Enter აღდგენის გასაღები

და შეიყვანეთ ეს საშინელი 48-ნიშნა კოდი. დააწკაპუნეთ შემდეგი

თუ აღდგენის გასაღები შესაფერისია, დისკი განბლოკილი იქნება

ჩნდება ბმული Manage BitLocker, სადაც შეგიძლიათ შეცვალოთ პაროლი დისკის განბლოკვისთვის.

დასკვნა

ამ სტატიაში ვისწავლეთ როგორ დავიცვათ ჩვენი ინფორმაცია ჩაშენებული BitLocker ინსტრუმენტის დაშიფვრით. სამწუხაროა, რომ ეს ტექნოლოგია ხელმისაწვდომია მხოლოდ Windows-ის ძველ ან მოწინავე ვერსიებში. ასევე გაირკვა, თუ რატომ იქმნება 100 მბ ზომის ეს ფარული და ჩამტვირთავი დანაყოფი Windows-ის გამოყენებით დისკის დაყენებისას.

ალბათ გამოვიყენებ ფლეშ დრაივების დაშიფვრას ან . მაგრამ ეს ნაკლებად სავარაუდოა, რადგან არსებობს კარგი შემცვლელები ღრუბლოვანი მონაცემთა შენახვის სერვისების სახით, როგორიცაა და მსგავსი.

გმადლობთ სტატიის სოციალურ მედიაში გაზიარებისთვის. Ყველაფერი საუკეთესო!

წარმოიდგინეთ, რომ დაკარგეთ ან დაგავიწყდათ ფლეშ დრაივი, რომელიც შეიცავს საკმაოდ მნიშვნელოვან ინფორმაციას. იმისათვის, რომ ეს ინფორმაცია არ გახდეს თავდამსხმელების საკუთრება, შეგიძლიათ გამოიყენოთ Windows 7 Professional და Maximum ვერსიების დისკის მონაცემთა დაცვის ჩაშენებული ფუნქცია – BitLocker.

დაშიფვრის ჩასართავად, დააწკაპუნეთ მარჯვენა ღილაკით სასურველი დისკის ხატულაზე Explorer ფანჯარაში და აირჩიეთ “ ჩართეთ BitLocker(ნახ. 1):

ბრინჯი. 2

და დააყენეთ პაროლი თქვენი დისკისთვის (ნახ. 3):

ბრინჯი. 3

ამის შემდეგ, დისკი დაშიფრული იქნება და დისკზე არსებული მონაცემები აუტსაიდერებისთვის მიუწვდომელი გახდება.

შემდეგ, ფანჯარაში, რომელიც გამოჩნდება, ინსტალაციის ოსტატი გკითხავთ, როგორ შეინახოთ აღდგენის გასაღები. ჩვენ გირჩევთ, შეინახოთ აღდგენის გასაღები როგორც ცალკეულ ფაილში დაშიფრულ კომპიუტერის დისკზე და დაბეჭდოთ იგი. პაროლის დავიწყების შემთხვევაში საჭიროა აღდგენის გასაღები (ნახ. 4).

ბრინჯი. 4

P.S: აღდგენის გასაღების დაკარგვის შემთხვევაში, პაროლის გარეშე მონაცემების აღდგენა შეუძლებელი იქნება. მეტი ყურადღება მიაქციეთ აღდგენის გასაღებების უსაფრთხოებას!