„Bitlocker“ diegimas, konfigūravimas ir naudojimas. Failų šifravimas Disko šifravimas bitlocker windows 7

Taip pat skaitykite

Primename, kad bandymai pakartoti autoriaus veiksmus gali lemti įrangos garantijos praradimą ir net jos gedimą. Medžiaga pateikiama tik informaciniais tikslais. Jei ketinate pakartoti toliau aprašytus veiksmus, primygtinai rekomenduojame bent kartą atidžiai perskaityti straipsnį iki galo. 3 leidimasDNews neprisiima jokios atsakomybės už galimas pasekmes.

⇡ Įvadas

Beveik visi ankstesnėje medžiagoje paminėti sprendimai vienaip ar kitaip buvo aptarti mūsų šaltinio puslapiuose. Tačiau šifravimo ir duomenų naikinimo tema buvo nesąžiningai ignoruojama. Ištaisykime šį praleidimą. Prieš ką nors darant, rekomenduojame dar kartą perskaityti ankstesnį straipsnį. Prieš šifruodami būtinai sukurkite visų duomenų atsargines kopijas! Taip pat dešimt kartų pagalvokite, kokią informaciją turėsite pasiimti su savimi ir ar galima bent dalies jos atsisakyti. Jei viskas paruošta, pradėkime.

⇡ Šifravimas naudojant standartines Windows 7, Mac OS X 10.7 ir Ubuntu 12.04 priemones

Visos šiuolaikinės darbalaukio operacinės sistemos jau seniai įsigijo įmontuotas programas failams ir aplankams arba ištisiems diskams šifruoti. Prieš svarstant apie trečiųjų šalių komunalines paslaugas, geriau kreiptis į jas, nes jas gana paprasta nustatyti ir naudoti, nors ir neturi įvairių papildomų funkcijų. „Windows 7 Ultimate“ ir „Enterprise“ turi apimties šifravimo funkciją, vadinamą „BitLocker“. Norint apsaugoti sistemos diską, jam reikalingas TPM modulis, kuris nėra įdiegtas visuose asmeniniuose ar nešiojamuosiuose kompiuteriuose, tačiau jis nereikalingas kitiems tomams. „Windows 7“ taip pat turi „BitLocker To Go“ funkciją, skirtą išimamiems diskams apsaugoti, kuri taip pat gali būti naudojama be aparatinės įrangos kriptovaliutų modulio, ir to visiškai pakanka daugumai vartotojų.

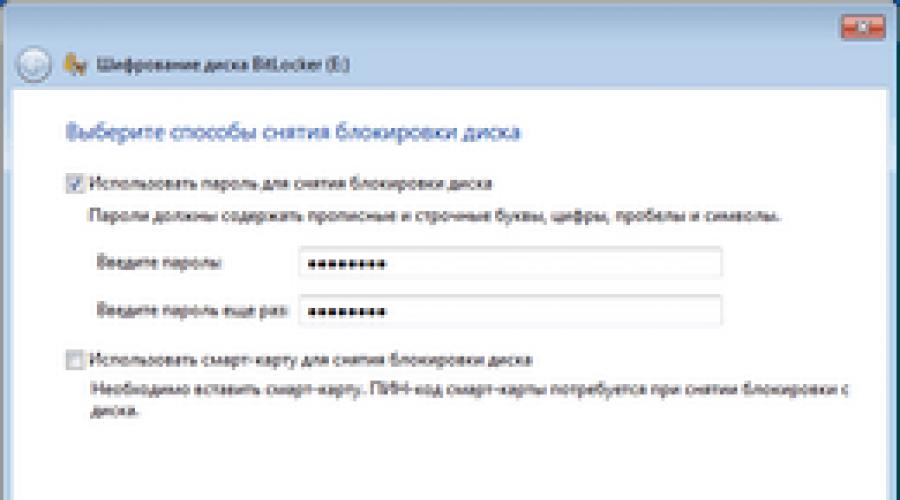

Jei turite įdiegtą tinkamą „Windows 7“ versiją, norėdami įjungti „BitLocker“ („To Go“), eikite į „BitLocker Drive Encryption“ elementą valdymo skydelyje. Šalia atitinkamo disko spustelėkite nuorodą „Įgalinti BitLocker“. Pasirinkite slaptažodžio atrakinimo parinktį ir išsaugokite atkūrimo raktas (tai tik tekstinis failas)į saugią vietą, pavyzdžiui, „flash drive“, kurio nesinešiate su savimi į kelią. Po kurio laiko, priklausomai nuo disko talpos ir kompiuterio galios, šifravimo procesas bus baigtas.

Kai prijungiate šifruotą tomą, kiekvieną kartą jūsų bus paprašyta įvesti slaptažodį, kad galėtumėte pasiekti duomenis, nebent įjungsite automatinį atrakinimą, o tai nerekomenduojama. Vis tiek galite tvarkyti šifruoto tomo parametrus tame pačiame valdymo skydelio skyriuje „BitLocker disko šifravimas“. Jei staiga pamiršote savo BitLocker slaptažodį, tuomet jį iššifruodami turite naudoti 48 skaitmenų skaitmeninį atkūrimo raktą – jį įvedus, garsas bus laikinai atrakintas.

Sistemoje „Windows 7“, be „BitLocker“, yra dar vienas aplankų ir failų, o ne tomų, šifravimo būdas, vadinamas šifravimo failų sistema (EFS). Palaikoma visuose OS leidimuose, bet Starter ir Home (Premium) galite dirbti tik su jau užšifruotais aplankais ir failais, bet ne jų kurti. Kad EFS veiktų, būtina naudoti NTFS su išjungta duomenų glaudinimo parinktimi. Jei jūsų mašina atitinka šiuos reikalavimus, galite pradėti derinti.

Valdymo skydelyje eikite į paskyros nustatymus ir spustelėkite nuorodą „Tvarkyti failų šifravimo sertifikatus“. Vykdydami vedlio raginimus sukuriame naują asmeniniam kompiuteriui pasirašytą sertifikatą. Būtinai išsaugokite jį saugioje vietoje ir apsaugokite slaptažodžiu. Tai galima padaryti vėliau naudojant tą patį vedlį, tačiau geriau nedelsti, nes eksportuotas PFX failas bus reikalingas skubiam duomenų atkūrimui. Jei diske jau buvo užšifruoti duomenys, turite atnaujinti jo raktus.

EFS yra skaidrus vartotojui, tai reiškia, kad galite dirbti su failais ir aplankais kaip įprasta. Bet jei bandysite juos atidaryti kitoje aplinkoje (OS, asmeniniame kompiuteryje), tada prieiga prie jų bus uždrausta. Norėdami užšifruoti failą ar aplanką, tiesiog spustelėkite mygtuką "Kita..." jo ypatybėse skirtuke "Bendra" ir pažymėkite žymimąjį laukelį "Šifruoti turinį, kad apsaugotumėte duomenis". Pritaikius pakeitimus, numatytoji šifruoto elemento pavadinimo spalva pasikeičia į žalią, kad būtų geriau identifikuojami saugomi duomenys.

Norėdami iššifruoti, tiesiog atžymėkite laukelį failo / aplanko ypatybėse. Jei bandysite nukopijuoti apsaugotus duomenis į netinkamas vietas – į FAT32 diską, į tinklo saugyklą ir pan. – pasirodys įspėjimas, kad duomenys bus iššifruoti ir pateks ten neapsaugotu pavidalu. Kad darbas su EFS būtų patogesnis, į Explorer kontekstinį meniu galite įtraukti atitinkamus elementus. Viskas, ką jums reikia padaryti, tai sukurti DWORD parametrą EncryptionContextMenu registro skyriuje HKEY_LOCAL_MAŠINA\\PROGRAMINĖ ĮRANGA\\Microsoft\\Windows\\Dabartinė versija\\Tyrinėtojas\\Išplėstinė\\ ir nustatykite jo reikšmę į 1.

Jei norite iššifruoti duomenis diske, jei įrenginys, kuriame jie buvo užšifruoti, nepasiekiamas, jums reikia atsarginės sertifikato kopijos ir jo slaptažodžio. Norėdami importuoti, tiesiog dukart spustelėkite pfx failą ir vykdykite vedlio nurodymus. Jei ateityje norite eksportuoti šį sertifikatą, kad galėtumėte dirbti su duomenimis kitame kompiuteryje, pažymėkite šią parinktį.

Importuotą sertifikatą turite išsaugoti asmeninėje saugykloje. Kai procesas bus baigtas, bus atidaryta prieiga prie užšifruotų failų ir aplankų. Asmeninius sertifikatus galite tvarkyti naudodami MMC papildinį – Win+R, certmgr.msc, Enter.

Kita labai naudinga parinktis, būtent laisvos vietos diske perrašymas, galima tik naudojant komandinę eilutę. Raktas /W – erdvės išvalymas, /E – šifravimas, /D – iššifravimas. Kitų parametrų aprašymai pateikiami integruotame žinyne - klavišas /?.

Šifravimas /W X:\\kelias\\į \\bet kurį\\aplanką\\on\\valomas diskas

Mac OS X

Trumpai pažvelkime į duomenų apsaugos galimybes Apple kompiuteriuose. „Mac OS X“ jau seniai turi integruotą šifravimo sistemą „FileVault“, o nuo 10.7 versijos leidžia apsaugoti ne tik namų katalogą, bet ir visą diską vienu metu. Jį galite įjungti sistemos nustatymų skiltyje „Apsauga ir sauga“. Taip pat bus naudinga patikrinti virtualios atminties apsaugos parinktį. Kai įjungsite šifravimą, turėsite nustatyti pagrindinį slaptažodį, jei jis dar nebuvo nustatytas, ir išsaugoti atkūrimo raktą. Norėdami atlikti tolesnę sąranką, vadovaukitės vedlio instrukcijomis. Tačiau universalesnis būdas yra naudoti šifruotus disko vaizdus.

„Disk Utility“ pasirinkite „New Image“ ir pasirodžiusiame dialogo lange nurodykite failo pavadinimą ir jo vietą, nurodykite disko pavadinimą ir dydį. Journaled Mac OS Extended yra gana tinkama kaip failų sistema. Šifravimui geriau pasirinkti AES-256. Sąraše „Skyriai“ palikite pasirinkimą „Kietasis diskas“ ir kaip formatą nurodykite augantį vaizdo paketą. Belieka tik sugalvoti arba sugeneruoti prieigos slaptažodį, bet neprisiminti jo raktų pakaboje, kad būtų didesnis saugumas, o kiekvieną kartą įvesti rankiniu būdu. Dukart spustelėjus paveikslėlį, jis pritvirtinamas ir prašoma slaptažodžio. Išsaugoję svarbius duomenis, nepamirškite atjungti vaizdo.

Ubuntu siūlo užšifruoti vartotojo namų katalogą diegimo etape. Tuo pačiu metu apsikeitimo skaidinys taip pat yra užšifruotas, todėl neįmanoma naudoti miego režimo. Jei diegimo metu atsisakėte šifravimo, turėsite viską sukonfigūruoti rankiniu būdu. Tuo pačiu metu galite atsisakyti apsaugoti apsikeitimo skaidinį, o tai natūraliai sumažina saugumą. Patogesnė ir saugesnė, bet ir sunkiau konfigūruojama parinktis yra užšifruoti visą diską vienu metu. Jei norite tai padaryti, vadovaukitės šiomis instrukcijomis. Mes apsvarstysime paprastą variantą su namų apsauga ir, jei norite, sukeisti. Pirmiausia, naudodami terminalą, įdiegkime reikiamą programinę įrangą:

Sudo apt-get install ecryptfs-utils cryptsetup

Čia yra vienas įspėjimas – norint užšifruoti vartotojo namų katalogą, šiame kataloge esantys failai neturi būti atidaromi jokioje programoje, o tai reiškia, kad vartotojas turi atsijungti nuo sistemos. Norėdami tai padaryti, turėsite sukurti kitą laikiną paskyrą su administratoriaus teisėmis. Sukūrę ją, atsijunkite nuo sistemos ir prisijunkite naudodami naują paskyrą.

Antrojo vartotojo vardu vykdykite šią komandą, kurioje Vartotojo vardas pakeiskite jį vartotojo, kurio namų katalogą šifruosime, vardu. Failų konvertavimas užtruks šiek tiek laiko, todėl būkite kantrūs.

Sudo ecryptfs-migrate-home -u vartotojo vardas

Baigę operaciją, atsijunkite nuo sistemos ir vėl prisijunkite naudodami pagrindinę paskyrą. Dabar galite ištrinti laikinąją paskyrą ir visus jos failus. Praėjus kelioms minutėms po prisijungimo, pasirodys įspėjimas, nurodantis, kad reikia išsaugoti atsitiktinai sugeneruotą slaptažodį, kad galėtumėte saugioje vietoje pasiekti naujai užšifruotus failus avarinio atkūrimo atveju. Nepamirškite tai padaryti.

Galiausiai belieka ištrinti „senąjį“ namų katalogą / namų / vartotojo vardas.XXXXXXXXX, Kur XXXXXXXXX- atsitiktinis raidžių rinkinys.

Sudo rm -rf /namai/naudotojo vardas.XXXXXXXX

Norėdami užšifruoti apsikeitimo skaidinį, tiesiog paleiskite vieną komandą, tada įsitikinkite / ir tt/fstabĮrašas apie seną apsikeitimo skaidinį komentuojamas ir nurodomas naujas /dev/mapper/cryptswap1.

Sudo ecryptfs-setup-swap

⇡ Šifravimas naudojant TrueCrypt

„TrueCrypt“ yra atvira kelių platformų programa, skirta kurti ir dirbti su apsaugotais tomais naudojant greitą šifravimą. Praktiškai tai reiškia, kad, pirma, iššifruoti duomenys yra tik RAM. Antra, dirbti su kriptovaliutų konteineriais galima bet kurioje OS. Ir trečia, su gana didele tikimybe galime kalbėti apie „žymių“ nebuvimą. Be to, „TrueCrypt“ palaiko AES-NI instrukcijas, skirtas pagreitinti (iš)šifravimą. Tiesą sakant, programos galimybės yra daug platesnės ir visos jos yra gerai aprašytos vadove, kuris yra prieinamas su lokalizavimo paketu (išpakuokite archyvo turinį į katalogą su įdiegta programa). Todėl apsvarstysime paprasčiausią kriptovaliutų konteinerio sukūrimo Windows aplinkoje atvejį.

Taigi, įdiegę paleiskite programą, spustelėkite mygtuką „Sukurti garsumą“ ir vadovaukitės vedlio patarimais, nes numatytieji nustatymai yra gana saugūs. Jums tereikia rankiniu būdu nustatyti garsumo garsumą ir slaptažodį. Sumontavus konteinerį, jis sistemoje bus rodomas kaip įprastas fizinis tomas, o tai reiškia, kad jį galima formatuoti, defragmentuoti ir pan.

TrueCrypt konteinerių ypatumas yra tas, kad iš išorės jie atrodo kaip atsitiktinių bitų rinkiniai, ir teoriškai neįmanoma atpažinti, kad tai yra konteineris faile. Būtinai vadovaukitės patarimais, kaip sukurti stiprų slaptažodį ir nedelsdami išsaugokite jį saugioje vietoje. Papildoma apsauga yra bet kokio tipo pagrindinių failų naudojimas, kurių atsarginę kopiją taip pat turėsite padaryti.

Belieka pasirinkti FS formatą (rinkinys priklauso nuo OS), perkelti pelę lango viduje ir pažymėti garsumą. Tai užbaigia konteinerio kūrimą.

Norėdami prijungti tomą, turite paspausti mygtuką „Failas…“, pasirinkti konteinerį ir disko raidę, spustelėti „Mount“, įvesti slaptažodžius ir, jei reikia, pasirinkti pagrindinius failus, taip pat nurodyti kitus parametrus. Dabar galite dirbti su duomenimis taip pat, tarsi jie būtų įprastame loginiame diske. Norėdami išjungti šifravimo konteinerį, tiesiog spustelėkite mygtuką „Atjungti“. Programos nustatymuose taip pat galite įjungti automatinį atjungimą naudojant laikmatį/atsijungimą/paleisti ekrano užsklandą, išvalyti talpyklas ir kitas naudingas funkcijas.

Tai gana paprasta ir patikima svarbios informacijos saugojimo galimybė. Tačiau jei jums reikia daugiau saugumo, tada „TrueCrypt“ leidžia kurti paslėptus tomus, šifruoti diskus ir skaidinius, pridėti paslėptą skaidinį su kita OS, sukonfigūruoti kelių šifravimo algoritmų „vamzdyną“, apsaugoti nešiojamąjį diską, naudoti žetonus ir intelektualiąsias korteles. dėl leidimo ir daug daugiau. Labai rekomenduojama perskaityti dokumentacijos skyrių apie saugos reikalavimus ir atsargumo priemones.

⇡ Saugus pašalinimas

Vienintelis patikimas būdas užtikrinti, kad duomenys būtų ištrinti, yra fiziškai sunaikinti diską, kuriame jie yra. Tam tikslui netgi buvo sukurtos specialios procedūros, kartais subtiliai iškrypusio sadistinio pobūdžio. Ir dėl to „kaltina“ įvairios technologijos, naudojamos šiuolaikinėse pavarose - liekamasis įmagnetinimas, TRIM operacijos, vienodas apkrovos paskirstymas, registravimas ir pan. Jų esmė paprastai yra ta, kad duomenys dažnai pažymimi kaip ištrinti arba paruošti ištrinti, o ne iš tikrųjų ištrinti. Todėl buvo sukurti gana saugaus likutinės informacijos pašalinimo metodai, kurie nėra tokie radikalūs kaip visiškas žiniasklaidos sunaikinimas.

Saugaus disko trynimo funkcija yra daugelyje skaidinių redaktorių. Yra daug panašių „Windows“ paslaugų, tačiau mes sutelksime dėmesį į klasikinį SDelete. Galite dirbti su juo komandinės eilutės režimu. Sintaksė gana paprasta. Jungiklis -p nurodo perrašymų skaičių, jungikliu -s (arba -r) programa rekursyviai sunaikina visą aplanko turinį, o perdavus klavišą -c (arba -z) išvalomas (užpildomas nuliais) vietos nurodytame tūryje. Pabaigoje nurodomas kelias į aplanką arba failą. Pavyzdžiui, norėdami ištrinti „TrueCrypt“ tomą ir išvalyti diską, vykdysime dvi komandas:

C:\\sdelete.exe -p 26 C:\\exampletc C:\\sdelete.exe -c C:\\

Dauguma Linux platinimų turi smulkinimo įrankį, kuris atlieka tas pačias funkcijas kaip ir SDelete. Jis taip pat turi keletą parametrų, bet mums užtenka žinoti tris iš jų. Jungiklis -n nustato perrašymų skaičių, -u ištrina failą, o -z užpildo panaudotą vietą nuliais pabaigoje. Darbo pavyzdys:

Sudo shred -u -z -n 26 /home/dest/exampletc2

Smulkinimo programa turi daugybę saugaus pašalinimo apribojimų, apie kuriuos vartotojas nuoširdžiai įspėjamas, kai veikia naudojant klavišą --help. Į „Secure-Delete“ paketą įtrauktas efektyvesnis paslaugų rinkinys. Įdiegkime jį ir pažiūrėkime į keletą integruotų programų. „srm“ programa yra panaši į „shred“, tačiau reikalauja šiek tiek mažiau parametrų. Mus domina jungikliai -r, skirti rekursyviai ištrinti nurodytą katalogą, ir visur esantis -z, skirtas užpildyti vietą nuliais. Pakete taip pat yra įrankis, skirtas ištrinti laisvą vietą diske su nurodytu aplanku.

Sudo apt-get install safe-delete sudo srm -z /home/dest/exampletc3 sudo -z sfill /home/dest

„Mac OS X“ yra ta pati „CCleaner“ su laisvos vietos išvalymo funkcija, taip pat „srm“ programa, kuri veikia taip pat kaip „Linux“. Rekomenduojame „Finder“ nustatymuose įjungti saugią tuščią šiukšliadėžę. Jis taip pat pasiekiamas kontekstiniame šiukšliadėžės meniu, kai paspaudžiamas CMD klavišas.

SSD diskams ir „flash drives“ geriau naudoti žemo lygio formatavimą (žr.) arba saugaus ištrynimo procedūrą, nes galite prarasti SDD garantiją. Pastaruoju atveju tinka kitas „Live“ paskirstymas darbui su disko skaidiniais - „Parted Magic“. Paleiskite iš jo ir pagrindiniame meniu pasirinkite Sistemos įrankiai → Ištrinti diską. Kietojo kūno diskams pasirinkite paskutinį elementą Secure Erase, o įprastiems HDD naudokite nwipe metodą, kuris iš esmės yra toks pat kaip DBAN.

|

|

|

|

⇡ Išvada

Mūsų svarstomas duomenų šifravimo ir vėlesnio saugaus ištrynimo derinys yra visiškai pakankamas, kad būtų patikimai apsaugota konfidenciali informacija. Natūralu, kad tai jokiu būdu negarantuoja 100% apsaugos, tačiau paprastiems vartotojams nuotėkio rizika smarkiai sumažėja. O atitinkamos tarnybos pasirūpins „sunkiais mirtingaisiais“. Dar kartą primename, kaip svarbu apskritai kurti atsargines kopijas ir ypač prieš šifravimą, taip pat sumažinti su jumis į galimo priešo stovyklą perduodamų duomenų kiekį ir būtinybę naudoti stiprius slaptažodžius su raktais kartu su jų atsarginė kopija. Na, tiesiog visada būk atsargus. Sėkmės!

Specialistų teigimu, nešiojamųjų kompiuterių vagystės yra viena pagrindinių problemų informacijos saugumo (IS) srityje.

Skirtingai nuo kitų informacijos saugumo grėsmių, „pavogto nešiojamojo kompiuterio“ arba „pavogto „flash drive“ problemos pobūdis yra gana primityvus. O jei dingusių įrenginių kaina retai viršija kelis tūkstančius JAV dolerių, juose saugomos informacijos vertė dažnai matuojama milijonais.

„Dell“ ir „Ponemon Institute“ duomenimis, vien Amerikos oro uostuose kasmet dingsta 637 000 nešiojamųjų kompiuterių. Įsivaizduokite, kiek „flash drives“ dingsta, nes jie yra daug mažesni, o netyčia numesti „flash drive“ yra taip pat paprasta, kaip kriaušių gliaudyti.

Kai dingsta didelės įmonės aukščiausiam vadovui priklausantis nešiojamasis kompiuteris, vienos tokios vagystės žala gali siekti dešimtis milijonų dolerių.

Kaip apsaugoti save ir savo įmonę?

Tęsiame straipsnių apie Windows domeno saugumą seriją. Pirmajame serijos straipsnyje kalbėjome apie saugaus domeno prisijungimo nustatymą, o antrajame - apie saugaus duomenų perdavimo el. pašto programoje nustatymą:

Šiame straipsnyje kalbėsime apie standžiajame diske saugomos informacijos šifravimo nustatymą. Suprasite, kaip įsitikinti, kad niekas, išskyrus jus, negali perskaityti jūsų kompiuteryje saugomos informacijos.

Nedaug žmonių žino, kad Windows turi integruotus įrankius, padedančius saugiai saugoti informaciją. Panagrinėkime vieną iš jų.

Tikrai kai kurie iš jūsų girdėjo žodį „BitLocker“. Išsiaiškinkime, kas tai yra.

Kas yra BitLocker?

„BitLocker“ (tikslus pavadinimas yra „BitLocker Drive Encryption“) yra „Microsoft“ sukurta kompiuterių diskų turinio šifravimo technologija. Pirmą kartą jis pasirodė „Windows Vista“.

Naudojant „BitLocker“ buvo galima užšifruoti kietųjų diskų tūrius, tačiau vėliau „Windows 7“ sistemoje atsirado panaši technologija „BitLocker To Go“, skirta šifruoti išimamus diskus ir „flash drives“.

„BitLocker“ yra standartinis „Windows Professional“ ir „Windows“ serverio versijų komponentas, o tai reiškia, kad jis jau prieinamas daugeliui įmonių naudojimo atvejų. Priešingu atveju turėsite atnaujinti savo Windows licenciją į Professional.

Kaip veikia „BitLocker“?

Ši technologija pagrįsta viso apimties šifravimu, atliekamu naudojant AES (Advanced Encryption Standard) algoritmą. Šifravimo raktai turi būti saugomi saugiai, o „BitLocker“ tam turi keletą mechanizmų.

Paprasčiausias, bet kartu ir nesaugiausias būdas yra slaptažodis. Raktas iš slaptažodžio gaunamas kiekvieną kartą tuo pačiu būdu ir atitinkamai, jei kas nors sužinos jūsų slaptažodį, šifravimo raktas taps žinomas.

Kad raktas nebūtų saugomas aiškiu tekstu, jis gali būti užšifruotas naudojant TPM (Patikimos platformos modulį) arba kriptografiniame prieigos rakte arba intelektualiojoje kortelėje, palaikančioje RSA 2048 algoritmą.

TPM yra lustas, skirtas pagrindinėms su saugumu susijusioms funkcijoms įgyvendinti, daugiausia naudojant šifravimo raktus.

TPM modulis dažniausiai yra įdiegtas kompiuterio pagrindinėje plokštėje, tačiau Rusijoje įsigyti kompiuterį su įmontuotu TPM moduliu yra labai sunku, nes įrenginių importas be FSB pranešimo į mūsų šalį yra draudžiamas.

Intelektualiosios kortelės arba prieigos rakto naudojimas norint atrakinti diską yra vienas saugiausių būdų kontroliuoti, kas ir kada baigė procesą. Norint nuimti užraktą tokiu atveju reikia ir pačios intelektualiosios kortelės, ir jos PIN kodo.

Kaip veikia „BitLocker“:

- Suaktyvinus BitLocker, pagrindinė bitų seka sukuriama naudojant pseudoatsitiktinių skaičių generatorių. Tai yra garsumo šifravimo raktas – FVEK (viso garsumo šifravimo raktas). Jis užšifruoja kiekvieno sektoriaus turinį. FVEK raktas saugomas griežčiausiai.

- FVEK šifruojamas naudojant VMK raktą (pagrindinį tūrio raktą). FVEK raktas (užšifruotas VMK raktu) yra saugomas diske tarp tomo metaduomenų. Tačiau jis niekada neturėtų atsidurti diske iššifruota forma.

- Pats VMK taip pat yra užšifruotas. Vartotojas pasirenka šifravimo būdą.

- Pagal numatytuosius nustatymus VMK raktas yra užšifruotas naudojant SRK (saugyklos šakninio rakto) raktą, kuris saugomas kriptografinėje intelektualiojoje kortelėje arba prieigos rakte. Panašiai tai vyksta ir su TPM.

Beje, sistemos disko šifravimo raktas „BitLocker“ negali būti apsaugotas naudojant intelektualiąją kortelę arba prieigos raktą. Taip yra dėl to, kad tiekėjo bibliotekos yra naudojamos prieiti prie intelektualiųjų kortelių ir žetonų, ir, žinoma, jie nepasiekiami prieš įkeliant OS.

Jei TPM nėra, „BitLocker“ siūlo išsaugoti sistemos skaidinio raktą USB atmintinėje, o tai, žinoma, nėra pati geriausia idėja. Jei jūsų sistemoje nėra TPM, nerekomenduojame šifruoti sistemos diskų.

Apskritai sistemos disko šifravimas yra bloga idėja. Teisingai sukonfigūravus, visi svarbūs duomenys yra saugomi atskirai nuo sistemos duomenų. Tai bent jau patogiau jų atsarginės kopijos požiūriu. Be to, sistemos failų šifravimas sumažina visos sistemos našumą, o nešifruoto sistemos disko su užšifruotais failais veikimas vyksta neprarandant greičio. - Kitų nesisteminių ir išimamųjų diskų šifravimo raktai gali būti apsaugoti naudojant intelektualiąją kortelę arba prieigos raktą, taip pat TPM.

Jei nėra nei TPM modulio, nei lustinės kortelės, vietoj SRK VMK raktui užšifruoti naudojamas raktas, sugeneruotas pagal jūsų įvestą slaptažodį.

Pradėjus nuo užšifruoto įkrovos disko, sistema užklausa visų galimų raktų saugyklų – tikrina, ar nėra TPM, tikrina USB prievadus arba, jei reikia, ragina vartotoją (tai vadinama atkūrimu). Raktų saugyklos aptikimas leidžia Windows iššifruoti VMK raktą, kuris iššifruoja FVEK raktą, kuris jau iššifruoja duomenis diske.

Kiekvienas tomo sektorius šifruojamas atskirai, o dalis šifravimo rakto nustatoma pagal to sektoriaus numerį. Dėl to du sektoriai, kuriuose yra tie patys nešifruoti duomenys, šifruoti atrodys skirtingai, todėl bus labai sunku nustatyti šifravimo raktus įrašant ir iššifruojant anksčiau žinomus duomenis.

Be FVEK, VMK ir SRK, „BitLocker“ naudoja kito tipo raktą, kuris sukuriamas „tik tuo atveju“. Tai yra atkūrimo raktai.

Neatidėliotinais atvejais (vartotojas pametė prieigos raktą, pamiršo PIN kodą ir pan.), „BitLocker“ paragins sukurti atkūrimo raktą paskutiniame veiksme. Sistema nenumato atsisakymo ją sukurti.

Kaip įjungti duomenų šifravimą standžiajame diske?

Prieš pradedant kietajame diske esančių tomų šifravimo procesą, svarbu pažymėti, kad ši procedūra užtruks šiek tiek laiko. Jo trukmė priklausys nuo informacijos kiekio standžiajame diske.

Jei kompiuteris išsijungia arba pereina į užmigdymo režimą šifravimo arba iššifravimo metu, šie procesai bus tęsiami ten, kur buvo sustoję kitą kartą paleidus „Windows“.

Net šifravimo proceso metu galima naudoti „Windows“ sistemą, tačiau vargu ar ji jus pradžiugins savo našumu. Dėl to po šifravimo disko našumas sumažėja apie 10%.

Jei jūsų sistemoje yra „BitLocker“, tada dešiniuoju pelės mygtuku spustelėjus disko, kurį reikia užšifruoti, pavadinimą, bus rodomas atidarytas meniu elementas Įjunkite „BitLocker“..

„Windows“ serverio versijose turite pridėti vaidmenį „BitLocker“ disko šifravimas.

Pradėkime nustatyti nesisteminio tomo šifravimą ir apsaugokime šifravimo raktą naudodami kriptografinį prieigos raktą.

Naudosime įmonės „Aktiv“ pagamintą žetoną. Visų pirma, Rutoken EDS prieigos raktas PKI.

I. Paruoškime darbui Rutoken EDS PKI.

Daugumoje įprastai sukonfigūruotų „Windows“ sistemų po pirmojo prisijungimo prie Rutoken EDS PKI automatiškai atsisiunčiama ir įdiegiama speciali biblioteka darbui su „Aktiv“ kompanijos gaminamais žetonais – „Aktiv Rutoken minidriver“.

Tokios bibliotekos diegimo procesas yra toks.

Aktiv Rutoken minidriver bibliotekos buvimą galima patikrinti per įrenginių tvarkytuvė.

Jei dėl kokių nors priežasčių biblioteka neatsisiųsta ir neįdiegė, turėtumėte įdiegti rinkinį Rutoken Drivers for Windows.

II. Užšifruokime duomenis diske naudodami BitLocker.

Spustelėkite disko pavadinimą ir pasirinkite Įjunkite „BitLocker“..

Kaip minėjome anksčiau, disko šifravimo raktui apsaugoti naudosime žetoną.

Svarbu suprasti, kad norint naudoti žetoną arba intelektualiąją kortelę su BitLocker, jame turi būti RSA 2048 raktai ir sertifikatas.

Jei naudojate sertifikavimo institucijos paslaugą „Windows“ domene, sertifikato šablone turi būti „Disko šifravimo“ sertifikato apimtis (daugiau apie sertifikato institucijos nustatymą rasite mūsų straipsnių apie „Windows“ domeno saugumą serijoje).

Jei neturite domeno arba negalite pakeisti sertifikatų išdavimo politikos, galite naudoti atsarginį metodą naudodami savarankiškai pasirašytą sertifikatą.

Dabar pažymėkime atitinkamą langelį.

Kitame veiksme pasirinksime atkūrimo rakto išsaugojimo būdą (rekomenduojame pasirinkti Išspausdinkite atkūrimo raktą).

Popierius su atspausdintu atkūrimo raktu turi būti laikomas saugioje vietoje, geriausia seife.

Kitame etape pradėsime disko šifravimo procesą. Kai šis procesas bus baigtas, gali tekti iš naujo paleisti sistemą.

Kai šifravimas įjungtas, užšifruoto disko piktograma pasikeis.

O dabar, kai bandome atidaryti šį diską, sistema paprašys įterpti žetoną ir įvesti jo PIN kodą.

„BitLocker“ ir TPM diegimas ir konfigūravimas gali būti automatizuotas naudojant WMI įrankį arba „Windows PowerShell“ scenarijus. Kaip bus įgyvendinti scenarijai, priklausys nuo aplinkos. Šiame straipsnyje aprašytos „BitLocker“ komandos sistemoje „Windows PowerShell“.

Kaip atkurti „BitLocker“ užšifruotus duomenis, jei pametate prieigos raktą?

Jei norite atidaryti užšifruotus duomenis sistemoje Windows

Norėdami tai padaryti, jums reikės atkūrimo rakto, kurį išspausdinome anksčiau. Tiesiog įveskite jį į atitinkamą lauką ir atsidarys šifruotas skyrius.

Jei norite atidaryti užšifruotus duomenis GNU/Linux ir Mac OS X sistemose

Norėdami tai padaryti, jums reikia „DisLocker“ paslaugų programos ir atkūrimo rakto.

„DisLocker“ programa veikia dviem režimais:

- FAILAS – visas „BitLocker“ užšifruotas skaidinys iššifruojamas į failą.

- FUSE – iššifruojamas tik blokas, prie kurio prisijungė sistema.

Pavyzdžiui, naudosime Linux operacinę sistemą ir FUSE paslaugų režimą.

Naujausiose įprastų Linux platinimų versijose dislocker paketas jau įtrauktas į platinimą, pavyzdžiui, Ubuntu, pradedant nuo 16.10 versijos.

Jei dėl kokių nors priežasčių dislocker paketas nepasiekiamas, turite atsisiųsti įrankį ir jį sukompiliuoti:

tar -xvjf dislocker.tar.gz

Atidarykime INSTALL.TXT failą ir patikrinkime, kuriuos paketus turime įdiegti.

Mūsų atveju turime įdiegti paketą libfuse-dev:

sudo apt-get install libfuse-dev

Pradėkime rinkti pakuotę. Eikime į src aplanką ir naudokite make and make install komandas:

cd src/ make make install

Kai viskas bus sukompiliuota (arba įdiegsite paketą), pradėkime jį nustatyti.

Eikime į aplanką mnt ir sukurkime jame du aplankus:

- Encrypted-partition – užšifruotam skaidiniui;

- Decrypted-partition – iššifruotam skaidiniui.

Raskime užšifruotą skaidinį. Iššifruokime jį naudodami įrankį ir perkelkime į aplanką Encrypted-partition:

dislocker -r -V /dev/sda5 -p atkūrimo_raktas /mnt/Encrypted-partition(vietoj atkūrimo_key, pakeiskite atkūrimo raktą)

Parodykime failų, esančių aplanke Encrypted-partition, sąrašą:

ls Encrypted-partition/

Įveskime komandą skaidinio prijungimui:

mount -o kilpa Driveq/dislocker-file Decrypted-partition/

Norėdami peržiūrėti iššifruotą skaidinį, eikite į aplanką Encrypted-partition.

Apibendrinkime

Įjungti garsumo šifravimą naudojant „BitLocker“ yra labai paprasta. Visa tai daroma be pastangų ir nemokamai (žinoma, jei turite profesionalią arba serverio Windows versiją).

Šifravimo raktui, kuris užšifruoja diską, apsaugoti galite naudoti kriptografinį prieigos raktą arba intelektualiąją kortelę, o tai žymiai padidina saugumo lygį.

Pastaraisiais metais įvairiuose forumuose, laiškuose ir susitikimų metu vartotojai vis dažniau ima kelti klausimus apie tai, kas yra palyginti naujas operacinių sistemų Windows Vista, Windows 7 ir Windows Server 2008 / 2008 R2 funkcionalumas - „Windows BitLocker“.(išleidus naujausias operacines sistemas, ši technologija įgavo tam tikrų pakeitimų ir dabar vadinama BitLoker To Go). Tačiau daugumai vartotojų ir pradedančiųjų sistemos administratorių išgirdus atsakymą, kad šis komponentas yra „tiesiog“ šiuolaikinėse operacinėse sistemose integruota saugos funkcija, užtikrinanti patikimą pačios operacinės sistemos, vartotojo kompiuteryje saugomų duomenų, taip pat individualių tomai ir keičiamoji laikmena, leidžianti rimtų atakų metu palikti nepažeistus vartotojo duomenis, taip pat fiziškai išimant kietuosius diskus tolimesniam autonominiam duomenų įsilaužimui, dažnai tenka girdėti, kad tokia funkcija apskritai nebus paklausi ir jos naudojimas tik apsunkins vartotojų gyvenimą. Su tokiu teiginiu sutikti neįmanoma, nes duomenys turi būti saugūs. Juk nepaliekate namų raktų ar organizacijos elektroninės spynos kodo kiekvienam sutiktajam, tiesa?

Namų vartotojai savo nenorą naudoti šią technologiją dažniausiai pagrindžia tuo, kad jų kompiuteriuose nėra „gyvybiškai svarbių“ duomenų ir net jei jie bus nulaužti, nieko blogo nenutiks, išskyrus tai, kad kažkas pažiūrės į jų profilius „Odnoklassniki“ socialiniuose tinkluose ir „ Bendraujant su". Nešiojamų kompiuterių ir internetinių kompiuterių savininkai mano, kad jei jų įranga pavogta, paskutinis dalykas, dėl kurio jiems reikia nerimauti, yra duomenų trūkumas. Sistemų administratoriai kai kuriose įmonėse teigia neturintys jokių slaptų projektų ir absoliučiai visais įmonės darbuotojais galima pasitikėti, o dokumentaciją ir intelektualinio darbo gaminius į namus parsineša tik tam, kad atliktų darbus, kuriems neužteko darbo laiko. O jų organizacijos kompiuteriai pagal numatytuosius nustatymus yra apsaugoti antivirusine programine įranga ir ugniasienės nustatymais. Kodėl jums reikia apsaugoti išorinius diskus, jei jie tiesiog saugo muzikos ir vaizdo failus? Ir gerai, kad įrenginiai, tokie kaip „flash drives“, gali būti platinami tiek organizacijose, tiek tarp visų jūsų draugų.

Tačiau negalime sutikti su nė viena iš aukščiau išvardytų priežasčių. Atakos metu namų vartotojai gali ne tik nukopijuoti visą savo muzikos ir vaizdo failų kolekciją, bet ir konfiskuoti visus banko sąskaitų slaptažodžius bei prisijungimo duomenis lankomose svetainėse, naudodami slapukus arba, neduok Dieve, tekstinius failus su prisijungimo vardais ir slaptažodžiais, kurie ne retai dedami. darbalaukyje. Taip pat didelė tikimybė, kad bus peržiūrėta visa pašto korespondencija ir pan. Pavogtuose nešiojamuosiuose kompiuteriuose gali būti neskelbtinų duomenų, kurių vagystė gali neigiamai paveikti jūsų įmonės verslą, o atleidimas su atitinkamu „paaukštinimu“ jūsų gyvenimo aprašyme gali turėti itin neigiamos įtakos jūsų karjerai ateityje. Ir galiausiai, mūsų laikais bet kurioje organizacijoje yra slaptų duomenų, kurių nepatartina rodyti savo konkurentams. Ir jei bent vienas jūsų organizacijos kompiuteris bus sėkmingai užpultas, yra didžiulė tikimybė, kad netrukus bus užkrėstas visas jūsų kompiuterių parkas, o tai pareikalaus Heraklio pastangų atkurti jūsų organizacijos kompiuterius į pradinę būseną. Net jūsų organizacijoje gali būti piktadarių. Net jei apsauga patikrins jūsų lagaminus jums išeinant iš pastato, jie nepatikrins kiekvieno darbuotojo išorinio saugojimo įrenginio. Tačiau juose gali būti daug duomenų, kurių jūsų konkurentai neturėtų sužinoti dar kelis mėnesius.

Dėl šios priežasties jums tiesiog reikia pabandyti apsaugoti savo duomenis bet kokiu įmanomu tinkamu būdu. Būtent tam yra sukurtas šis šiuolaikinių „Microsoft“ operacinių sistemų komponentas. „BitLocker“ leidžia užkirsti kelią neteisėtai prieigai prie duomenų net pamestuose ar pavogtuose kompiuteriuose, taip pagerinant operacinės sistemos našumą. Siekdama pagerinti jūsų duomenų apsaugą, Windows BitLocker naudoja patikimos platformos modulį (TPM) – specifikaciją, kurioje išsamiai aprašomas kriptografinis procesorius, kuriame saugomi kriptografiniai raktai, siekiant apsaugoti informaciją, taip pat bendrinis nurodytos specifikacijos diegimo pavadinimas, pvz. , „TPM lusto“ pavidalu, kuris garantuoja naudojamų komponentų vientisumą net ankstyviausioje pakrovimo stadijoje.

Šios technologijos yra naudingos tiek namų vartotojams, tiek sistemų administratoriams organizacijose. Namų vartotojui pagrindinis šių technologijų privalumas yra naudojimo paprastumas, nes kasdien naudojant BitLocker arba BitLocker To Go funkcionalumą kompiuterio apsauga ir atkūrimas vartotojui yra visiškai skaidrus. Sistemos administratoriai tikrai įvertins duomenų apsaugos valdymo paprastumą. Norėdami nuotoliniu būdu valdyti „BitLocker“ šifravimą, galite naudoti „Active Directory“ domeno paslaugų infrastruktūrą su išplėstiniu valdymu naudojant grupės strategijas ir scenarijus.

Būtent šie operacinių sistemų komponentai bus aptariami šioje straipsnių serijoje. Internete jau galite rasti gana daug naudingos informacijos apie šiuos komponentus ir jų funkcionalumą, įskaitant nuostabius vaizdo reportažus, kuriuose galite gyvai pamatyti jų veikimo principą. Todėl šios serijos straipsniuose pabandysiu išsamiau apžvelgti daugumą tiek namų vartotojams, tiek organizacijoms skirtų funkcijų, kad jums nereikėtų ilgai gaišti ieškant, kaip įgyvendinti tą ar kitą scenarijų, kad pritaikytumėte tam tikrus veiksmai.

Šios technologijos architektūra

Kaip jau žinote, kai operacinė sistema yra aktyvi, ją galima apsaugoti naudojant vietines saugos strategijas, antivirusinę programinę įrangą ir ugniasienes, tačiau operacinės sistemos apimtis standžiajame diske galite apsaugoti naudodami BitLocker šifravimą. Kad išnaudotumėte visus BitLocker šifravimo ir sistemos autentifikavimo privalumus, jūsų kompiuteris turi atitikti tokius reikalavimus, kaip įdiegti 1.2 TPM versiją, kuri, įjungus šifravimą, leidžia saugoti konkretų sistemos paleisties raktą pačiame patikimos platformos modulyje. Be TPM, pagrindinėje įvesties / išvesties sistemoje (BIOS) turi būti įdiegta patikimos skaičiavimo grupės (TCG) specifikacija, kuri sukuria pasitikėjimo grandinę veiksmams prieš paleidžiant operacinę sistemą ir apima statinio pagrindinio pasitikėjimo keitimo objekto palaikymą. . Deja, ne visose pagrindinėse plokštėse yra toks modulis kaip TPM, tačiau net ir be šio modulio operacinė sistema leidžia pasinaudoti šia šifravimo technologija, jei turite USB atmintinės įrenginius, palaikančius UFI komandas, taip pat jei jūsų kietasis diskas yra padalintas į du ir daugiau nei į tomą. Pavyzdžiui, viename tome turėsite pačią operacinę sistemą, kuriai bus įjungtas šifravimas, o antrame, sistemos tome, kurio talpa ne mažesnė kaip 1,5 GB, yra failai, reikalingi operacinei sistemai įkelti po BIOS įkelia platformą. Visi jūsų tomai turi būti suformatuoti naudojant NTFS failų sistemą.

BitLocker šifravimo architektūra suteikia valdomus ir funkcinius mechanizmus tiek branduolio, tiek vartotojo režimu. Aukštu lygiu pagrindiniai „BitLocker“ komponentai apima:

- Patikima platformos modulio tvarkyklė(%SystemRoot%System32DriversTpm.sys) – tvarkyklė, kuri pasiekia TPM lustą branduolio režimu;

- Pagrindinės TPM paslaugos, kurios apima pasirinktines paslaugas, suteikiančias vartotojo režimo prieigą prie TPM (%SystemRoot%System32tbssvc.dll), WMI teikėjo ir MMC papildinio (%SystemRoot%System32Tpm.msc);

- Susijęs „BitLocker“ kodas „Boot Manager“ („BootMgr“), kuris autentifikuoja prieigą prie standžiojo disko, taip pat leidžia pataisyti ir atrakinti įkrovos įkroviklį;

- BitLocker filtro tvarkyklė(%SystemRoot%System32DriversFvevol.sys), kuri leidžia užšifruoti ir iššifruoti tomus skrendant branduolio režimu;

- WMI BitLocker teikėjas ir scenarijų valdymas, kurie leidžia konfigūruoti ir valdyti BitLocker sąsajos scenarijus.

Šioje iliustracijoje pavaizduoti įvairūs komponentai ir paslaugos, dėl kurių BitLocker šifravimo technologija veikia tinkamai:

Ryžiai. 1. BitLocker architektūra

Šifravimo raktai

„BitLocker“ užšifruoja tomo turinį naudodama viso tomo šifravimo raktas(FVEK – viso tomo šifravimo raktas), priskirtas jai, kai iš pradžių buvo sukonfigūruotas naudoti BitLocker, naudojant 128 arba 256 bitų AES raktų algoritmus AES128-CBC ir AES256-CBC su Microsoft plėtiniais, vadinamais difuzoriais. FVEK raktas yra užšifruotas naudojant garsumo pagrindinis klavišas(VMK – „Volume Master Key“) ir saugomas tome specialiai metaduomenims skirtoje srityje. Garso pagrindinio rakto apsauga yra netiesioginis apimties duomenų apsaugos būdas: pagrindinio tomo rakto užpildymas leidžia sistemai atkurti raktą po to, kai raktai pametami arba buvo pažeisti.

Kai nustatote „BitLocker“ šifravimą, galite naudoti vieną iš kelių būdų apsaugoti kompiuterį naudojant VMK, atsižvelgiant į aparatinės įrangos konfigūraciją. „BitLocker“ šifravimas palaiko penkis autentifikavimo režimus, atsižvelgiant į jūsų kompiuterio aparatinės įrangos galimybes ir reikalingą saugos lygį. Jei jūsų aparatinės įrangos konfigūracija palaiko patikimos platformos modulio (TPM) technologiją, galite išsaugoti VMK ir TMP, ir TPM, ir USB įrenginyje arba išsaugoti VMK raktą TPM ir įvesti PIN kodą, kai sistema paleidžiama. Be to, jūs turite galimybę derinti du ankstesnius metodus. O platformose, kurios nesuderinamos su TPM technologija, raktą galite laikyti išoriniame USB įrenginyje.

Verta atkreipti dėmesį į tai, kad įkeliant operacinę sistemą su įjungtu BitLocker šifravimu, atliekama veiksmų seka, kuri priklauso nuo apimties apsaugos priemonių rinkinio. Šie veiksmai apima sistemos vientisumo patikras ir kitus autentifikavimo veiksmus, kuriuos reikia atlikti prieš atleidžiant užraktą iš apsaugoto tomo. Šioje lentelėje apibendrinami įvairūs metodai, kuriuos galite naudoti tomui šifruoti:

| Šaltinis | Saugumas | Vartotojo veiksmai |

| Tik TPM | Apsaugo nuo programinės įrangos atakų, bet yra pažeidžiamas aparatinės įrangos atakų | Nė vienas |

| TPM+PIN | Prideda apsaugą nuo aparatinės įrangos atakų | Vartotojas turi įvesti PIN kodą kiekvieną kartą, kai paleidžiama OS |

| TPM + USB raktas | Visiška apsauga nuo aparatinės įrangos atakų, tačiau pažeidžiama dėl USB rakto praradimo | |

| TPM + USB raktas + PIN kodas | Maksimalus apsaugos lygis | Kiekvieną kartą paleidus OS, vartotojas turi įvesti PIN kodą ir naudoti USB raktą |

| Tik USB raktas | Minimalus apsaugos lygis kompiuteriams, kuriuose nėra TPM +, yra rizika pamesti raktą | Vartotojas turi naudoti USB raktą kiekvieną kartą, kai paleidžiama OS |

1 lentelė. VMK šaltiniai

Šioje iliustracijoje parodyta, kaip užšifruoti tomus:

Ryžiai. 2. Apimčių šifravimo naudojant BitLocker technologiją metodai

Kad „BitLocker“ suteiktų prieigą prie FEVK ir iššifruotų tomą, turite pateikti įgalioto vartotojo arba kompiuterio raktus. Kaip minėta pirmiau, jei jūsų kompiuteryje yra TPM, galite naudoti skirtingus autentifikavimo būdus. Tolesniuose poskyriuose mes išsamiau apsvarstysime kiekvieną iš šių metodų.

Naudojant tik TPM

Operacinės sistemos įkrovos procese naudojamas TPM, siekiant užtikrinti, kad standusis diskas būtų prijungtas prie tinkamo kompiuterio ir nebūtų pažeisti svarbūs sistemos failai, taip pat neleidžiama pasiekti standžiojo disko, jei kenkėjiška programa arba rootkit pažeidžia sistemos vientisumą. Kol kompiuteris tikrinamas, TPM atrakina VMK ir jūsų operacinė sistema paleidžiama be vartotojo įsikišimo, kaip matote toliau pateiktoje iliustracijoje.

Ryžiai. 3. Autentifikavimas naudojant TPM technologiją

TPM naudojimas su USB raktu

Be fizinės saugos, aprašytos ankstesniame poskyryje, šiuo atveju TPM reikalingas išorinis raktas, esantis USB įrenginyje. Tokiu atveju vartotojas turi įdėti USB diską, kuriame saugomas išorinis raktas, skirtas vartotojo autentifikavimui ir kompiuterio vientisumui patvirtinti. Tokiu atveju galite apsaugoti kompiuterį nuo vagystės, kai įjungiate kompiuterį, taip pat kai atsibundate iš užmigdymo režimo. Deja, šis metodas neapsaugos jūsų nuo kompiuterio pažadinimo iš miego režimo. Naudodami šį metodą, norėdami sumažinti kompiuterio vagystės riziką, išorinį raktą turite laikyti atskirai nuo kompiuterio. Toliau pateiktoje iliustracijoje galite pamatyti TPM naudojimą kartu su išoriniu USB raktu:

Ryžiai. 4. Autentifikavimas naudojant TPM ir USB raktą

TPM naudojimas kartu su PIN kodu

Šis metodas neleidžia kompiuteriui paleisti, kol vartotojas neįveda asmeninio identifikavimo numerio (PIN). Šis metodas leidžia apsaugoti kompiuterį, jei išjungtas kompiuteris būtų pavogtas. Deja, neturėtumėte naudoti šio metodo, jei kompiuteris turi paleisti automatiškai be žmogaus įsikišimo, kuris paprastai veikia kaip serveriai. Kai prašoma PIN kodo, kompiuterio aparatinė TPM rodo prašymą įvesti keturių skaitmenų PIN kodą su specialia delsa, kurią nustato pagrindinės plokštės ir paties TPM gamintojai. Toliau pateiktoje iliustracijoje galite pamatyti šį autentifikavimo metodą:

Ryžiai. 5. TPM ir PIN autentifikavimas

Naudojant kombinuotą metodą (TPM+PIN+USB raktas)

„Windows 7“ ir „Windows Vista“ operacinėse sistemose galite naudoti kombinuotą autentifikavimo metodą, kad užtikrintumėte maksimalų kompiuterio apsaugos lygį. Šiuo atveju TPM techninės įrangos autentifikavimas papildomas įvedant PIN kodą ir naudojant išorinį raktą, esantį USB atmintinėje. Visi šie įrankiai užtikrina maksimalų „BitLocker“ apsaugos lygį, kuriam reikalingi duomenys, kuriuos vartotojas „žino“ ir „naudoja“. Kad užpuolikas galėtų užvaldyti jūsų duomenis, esančius tome, apsaugotame naudojant BitLocker technologiją, jis turi pavogti jūsų kompiuterį, turėti USB atmintinę su jūsų raktu ir žinoti PIN kodą, o tai beveik neįmanoma. Toliau pateikta iliustracija iliustruoja šį autentifikavimo būdą:

Ryžiai. 6. Autentifikavimas naudojant TPM, USB raktą ir PIN kodą

Autentifikavimas tik naudojant USB paleisties raktą

Tokiu atveju vartotojas pateikia VMK diske, USB atmintinėje ar bet kuriuose išoriniuose saugojimo įrenginiuose, kad iššifruotų FEVK ir „BitLocker“ užšifruotą tomą kompiuteryje, kuriame neįdiegtas TPM. Naudodami paleidimo raktą be TPM galite užšifruoti duomenis neatnaujindami aparatinės įrangos. Šis metodas laikomas pažeidžiamiausiu, nes tokiu atveju netikrinamas įkrovos vientisumas ir perkeliant standųjį diską į kitą kompiuterį galima naudoti duomenis iš užšifruoto disko.

Išvada

„BitLocker“ disko šifravimas yra šiuolaikinių „Windows“ operacinių sistemų saugos funkcija, padedanti apsaugoti operacinę sistemą ir kompiuteriuose saugomus duomenis. Idealiu deriniu „BitLocker“ sukonfigūruotas naudoti patikimos platformos modulį (TPM), kuris užtikrina, kad įkrovos ir garsumo blokavimo komponentų vientisumas būtų apsaugotas net tada, kai operacinė sistema dar neveikia. Šiame straipsnyje apie duomenų šifravimą sužinojote apie šio įrankio architektūrą. Šiame straipsnyje sužinosite apie disko šifravimo įgyvendinimą naudojant „Windows BitLocker“ technologiją.

Sveiki, ComService įmonės tinklaraščio (Naberezhnye Chelny) skaitytojai. Šiame straipsnyje mes toliau tyrinėsime sistemoje „Windows“ integruotas sistemas, skirtas pagerinti mūsų duomenų saugą. Šiandien tai yra „Bitlocker“ disko šifravimo sistema. Duomenų šifravimas yra būtinas, kad nepažįstami žmonės negalėtų naudotis jūsų informacija. Kaip ji prie jų pasieks – kitas klausimas.

Šifravimas yra duomenų transformavimo procesas, kad tik reikiami žmonės galėtų juos pasiekti. Prieigai pasiekti dažniausiai naudojami raktai arba slaptažodžiai.

Viso disko šifravimas neleidžia pasiekti duomenų, kai prijungiate standųjį diską prie kito kompiuterio. Užpuoliko sistemoje gali būti įdiegta kita operacinė sistema, kuri apeitų apsaugą, tačiau tai nepadės, jei naudojate „BitLocker“.

„BitLocker“ technologija atsirado išleidus „Windows Vista“ operacinę sistemą ir buvo patobulinta m. „Bitlocker“ yra „Maximum“ ir „Enterprise“ versijose, taip pat „Pro“. Kitų versijų savininkai turės ieškoti.

Straipsnio struktūra

1. Kaip veikia „BitLocker“ disko šifravimas

Nesileidžiant į detales atrodo taip. Sistema užšifruoja visą diską ir suteikia jums jo raktus. Jei užšifruosite sistemos diską, jis nebus paleistas be jūsų rakto. Tas pats kaip buto raktai. Turite juos, įeisite į tai. Pametėte, turite naudoti atsarginį (atkūrimo kodą (išduodamas šifravimo metu)) ir pakeisti užraktą (pakartoti šifravimą kitais raktais)

Norint užtikrinti patikimą apsaugą, savo kompiuteryje pageidautina turėti TPM (Trusted Platform Module). Jei jis egzistuoja ir jo versija yra 1.2 ar naujesnė, tada jis valdys procesą ir turėsite stipresnius apsaugos metodus. Jei jo nėra, bus galima naudoti tik USB atmintinėje esantį raktą.

„BitLocker“ veikia taip. Kiekvienas disko sektorius yra šifruojamas atskirai, naudojant raktą (viso tūrio šifravimo raktą, FVEK). Naudojamas AES algoritmas su 128 bitų raktu ir difuzoriumi. Grupės saugos strategijose raktas gali būti pakeistas į 256 bitų.

Kai šifravimas bus baigtas, pamatysite šį paveikslėlį

Uždarykite langą ir patikrinkite, ar paleisties raktas ir atkūrimo raktas yra saugiose vietose.

3. „Flash drive“ šifravimas – „BitLocker To Go“.

Kodėl turėtumėte pristabdyti šifravimą? Kad „BitLocker“ neužblokuotų jūsų disko ir nesiimtų atkūrimo procedūros. Sistemos parametrai (ir įkrovos skaidinio turinys) užrakinami šifravimo metu, kad būtų užtikrinta papildoma apsauga. Pakeitus juos, jūsų kompiuteris gali užblokuoti.

Jei pasirinksite Tvarkyti BitLocker, galite išsaugoti arba išspausdinti atkūrimo raktą ir kopijuoti paleisties raktą

Jei pametate vieną iš raktų (paleisties arba atkūrimo rakto), galite juos atkurti čia.

Valdykite išorinių diskų šifravimą

„Flash“ atmintinės šifravimo parametrams valdyti galimos šios funkcijos:

Norėdami jį atrakinti, galite pakeisti slaptažodį. Slaptažodį galite pašalinti tik tuo atveju, jei jį atrakinsite naudodami intelektualiąją kortelę. Taip pat galite išsaugoti arba atsispausdinti atkūrimo raktą ir automatiškai įjungti disko atrakinimą.

5. Atkurkite prieigą prie disko

Prieigos prie sistemos disko atkūrimas

Jei „flash drive“ su raktu nepatenka į prieigos zoną, pradedamas naudoti atkūrimo raktas. Kai paleisite kompiuterį, pamatysite kažką panašaus į šį:

Norėdami atkurti prieigą ir paleisti Windows, paspauskite Enter

Pamatysite ekraną, kuriame bus prašoma įvesti atkūrimo raktą.

Kai įvesite paskutinį skaitmenį, jei atkūrimo raktas yra teisingas, operacinė sistema bus automatiškai paleista.

Prieigos prie keičiamų diskų atkūrimas

Norėdami atkurti prieigą prie „flash drive“ informacijos arba spustelėkite Pamiršote slaptažodį?

Pasirinkite Įveskite atkūrimo raktą

ir įveskite šį baisų 48 skaitmenų kodą. Spustelėkite Kitas

Jei atkūrimo raktas tinkamas, diskas bus atrakintas

Pasirodo nuoroda į Tvarkyti BitLocker, kur galite pakeisti slaptažodį, kad atrakintumėte diską.

Išvada

Šiame straipsnyje sužinojome, kaip apsaugoti savo informaciją užšifruojant ją naudojant integruotą BitLocker įrankį. Apmaudu, kad ši technologija pasiekiama tik senesnėse arba išplėstinėse „Windows“ versijose. Taip pat tapo aišku, kodėl šis paslėptas ir įkraunamas 100 MB skaidinys sukuriamas nustatant diską naudojant „Windows“.

Galbūt naudosiu „flash drives“ šifravimą arba . Tačiau tai mažai tikėtina, nes yra gerų pakaitalų debesų duomenų saugojimo paslaugos, pvz., ir panašiai.

Dėkojame, kad pasidalinote straipsniu socialinėje žiniasklaidoje. Viskas kas geriausia!

Įsivaizduokite, kad pametėte arba pamiršote „flash drive“, kuriame yra gana svarbi informacija. Kad ši informacija netaptų užpuolikų nuosavybe, galite naudoti Windows 7 Professional ir Maximum versijų integruotą disko duomenų apsaugos funkciją – BitLocker.

Norėdami įjungti šifravimą, dešiniuoju pelės mygtuku spustelėkite norimo disko piktogramą Explorer lange ir pasirinkite Įgalinti BitLocker"(1 pav.):

Ryžiai. 2

Ir nustatykite disko slaptažodį (3 pav.):

Ryžiai. 3

Po to diskas bus užšifruotas, o diske esantys duomenys taps neprieinami pašaliniams asmenims.

Tada atsidariusiame lange diegimo vedlys paklaus, kaip išsaugoti atkūrimo raktą. Rekomenduojame išsaugoti atkūrimo raktą atskirame faile nešifruotame kompiuterio diske ir atsispausdinti. Atkūrimo raktas reikalingas, jei pamirštumėte slaptažodį (4 pav.).

Ryžiai. 4

P.S. Praradus atkūrimo raktą, be slaptažodžio atkurti duomenų bus neįmanoma. Skirkite daugiau dėmesio atkūrimo raktų saugumui!