Bitlockerni o'rnatish, sozlash va ishlatish. Fayl shifrlash Disk shifrlash bitlocker windows 7

Shuningdek o'qing

Sizga shuni eslatib o'tamizki, muallifning harakatlarini takrorlashga urinishlar uskunaning kafolati yo'qolishiga va hatto uning ishdan chiqishiga olib kelishi mumkin. Material faqat ma'lumot olish uchun taqdim etiladi. Agar siz quyida tavsiflangan amallarni takrorlamoqchi bo'lsangiz, maqolani kamida bir marta oxirigacha diqqat bilan o'qib chiqishingizni maslahat beramiz. 3-nashrDNews har qanday mumkin bo'lgan oqibatlar uchun javobgar emas.

⇡ Kirish

Oldingi materialda aytib o'tilgan deyarli barcha echimlar bizning resurs sahifalarida u yoki bu tarzda muhokama qilingan. Biroq, shifrlash va ma'lumotlarni yo'q qilish mavzusi adolatsiz ravishda e'tibordan chetda qoldi. Keling, bu kamchilikni tuzataylik. Hech narsa qilishdan oldin avvalgi maqolani qayta o'qib chiqishingizni tavsiya qilamiz. Barcha ma'lumotlarni shifrlashdan oldin ularni zaxiralashni unutmang! Va shuningdek, o'zingiz bilan qanday ma'lumot olishingiz kerakligi va uning hech bo'lmaganda bir qismini rad etish mumkinmi, deb o'n marta o'ylab ko'ring. Agar hamma narsa tayyor bo'lsa, boshlaylik.

⇡ Windows 7, Mac OS X 10.7 va Ubuntu 12.04 standart vositalaridan foydalangan holda shifrlash

Barcha zamonaviy ish stoli operatsion tizimlari uzoq vaqtdan beri fayl va papkalarni yoki butun disklarni shifrlash uchun o'rnatilgan yordam dasturlarini sotib olgan. Uchinchi tomon yordam dasturlarini ko'rib chiqishdan oldin, ularga murojaat qilish yaxshiroqdir, chunki ularni sozlash va ishlatish juda oson, garchi ular turli xil qo'shimcha funktsiyalarga ega bo'lmasa ham. Windows 7 Ultimate va Enterprise-da BitLocker deb nomlangan tovushni shifrlash xususiyati mavjud. Tizim diskini himoya qilish uchun u barcha shaxsiy kompyuterlar yoki noutbuklarda o'rnatilmagan TPM modulini talab qiladi, ammo boshqa jildlar uchun bu talab qilinmaydi. Windows 7 da olinadigan drayverlarni himoya qilish uchun BitLocker To Go funksiyasi ham mavjud bo'lib, undan apparat kripto modulisiz ham foydalanish mumkin va bu ko'pchilik foydalanuvchilar uchun yetarli.

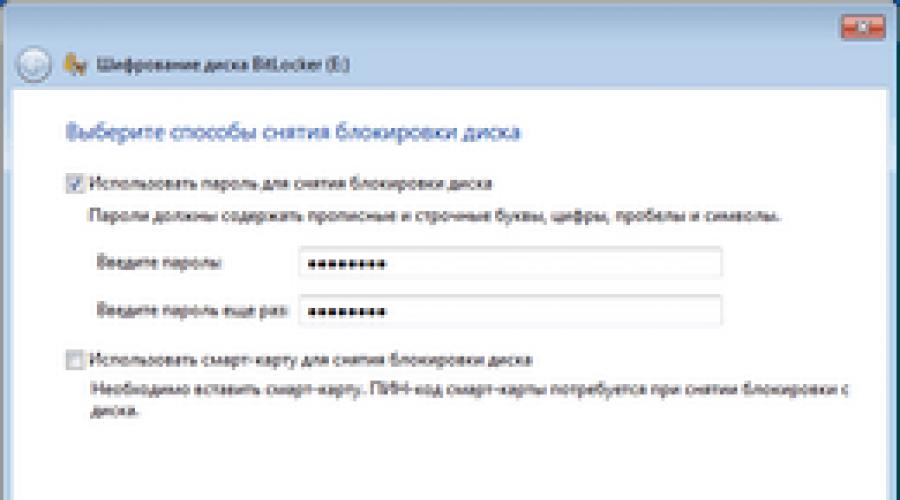

Agar sizda Windows 7 ning mos versiyasi o'rnatilgan bo'lsa, BitLocker (To Go) ni yoqish uchun Boshqarish panelidagi "BitLocker Drive Encryption" bandiga o'ting. Tegishli drayverning yonidagi "BitLocker-ni yoqish" havolasini bosing. Parolni ochish variantini tanlang va saqlang tiklash kaliti (bu shunchaki matnli fayl) xavfsiz joyga, masalan, yo'lda o'zingiz bilan olib ketmaydigan flesh-diskda. Biroz vaqt o'tgach, va bu haydovchining sig'imi va shaxsiy kompyuterning kuchiga bog'liq bo'lsa, shifrlash jarayoni tugaydi.

Shifrlangan hajmni ulaganingizda, sizdan avtomatik qulfni ochishni yoqmasangiz, har safar ma'lumotlarga kirish uchun parol kiritishingiz so'raladi, bu tavsiya etilmaydi. Siz hali ham shifrlangan hajm parametrlarini Boshqarish panelining xuddi shu “BitLocker Drive Encryption” bo‘limida boshqarishingiz mumkin. Agar siz to'satdan BitLocker parolingizni unutib qo'ysangiz, uni parolini hal qilish uchun 48 raqamli raqamli tiklash kalitidan foydalanishingiz kerak - uni kiritganingizdan so'ng, ovoz balandligi vaqtincha qulfdan chiqariladi.

Windows 7-da BitLocker-dan tashqari jildlarni emas, balki papkalarni va fayllarni shifrlashning yana bir usuli mavjud bo'lib, uni Shifrlash fayl tizimi (EFS) deb ataladi. Barcha OS nashrlarida qo'llab-quvvatlanadi, lekin Starter va Home (Premium) da siz faqat allaqachon shifrlangan papkalar va fayllar bilan ishlashingiz mumkin, lekin ularni yarata olmaysiz. EFS ishlashi uchun ma'lumotlarni siqish opsiyasi o'chirilgan holda NTFS-dan foydalanish kerak. Agar sizning mashinangiz ushbu talablarga javob bersa, siz sozlashni boshlashingiz mumkin.

Boshqaruv panelida hisob sozlamalariga o'ting va "Fayl shifrlash sertifikatlarini boshqarish" havolasini bosing. Sehrgarning ko'rsatmalariga binoan, biz shaxsiy kompyuter uchun o'z-o'zidan imzolangan yangi sertifikat yaratamiz. Uni xavfsiz joyda saqlang va parol bilan himoyalang. Buni keyinchalik xuddi shu sehrgar yordamida amalga oshirish mumkin, lekin kechiktirmaslik yaxshiroqdir, chunki eksport qilingan PFX fayli favqulodda ma'lumotlarni tiklash uchun kerak bo'ladi. Agar sizda diskda allaqachon shifrlangan ma'lumotlar bo'lsa, unda siz uning kalitlarini yangilashingiz kerak.

EFS foydalanuvchi uchun shaffofdir, ya'ni siz odatdagidek fayl va papkalar bilan ishlashingiz mumkin. Ammo agar siz ularni boshqa muhitda (OS, kompyuter) ochishga harakat qilsangiz, ularga kirish taqiqlanadi. Fayl yoki jildni shifrlash uchun "Umumiy" yorlig'idagi uning xususiyatlaridagi "Boshqa ..." tugmasini bosing va "Ma'lumotlarni himoya qilish uchun tarkibni shifrlash" katagiga belgi qo'ying. O'zgarishlarni qo'llaganingizdan so'ng, himoyalangan ma'lumotlarni yaxshiroq vizual identifikatsiyalash uchun shifrlangan element nomining standart rangi yashil rangga o'zgaradi.

Shifrni ochish uchun fayl/papka xususiyatlaridagi katakchani olib tashlash kifoya. Agar siz himoyalangan ma'lumotlarni mos bo'lmagan joylarga - FAT32 diskiga, tarmoq xotirasiga va boshqalarga nusxalashga harakat qilsangiz, ma'lumotlar shifrdan chiqariladi va u erda himoyalanmagan shaklda tugaydi degan ogohlantirish paydo bo'ladi. EFS bilan ishlashni qulayroq qilish uchun Explorer kontekst menyusiga tegishli elementlarni qo'shishingiz mumkin. Buning uchun DWORD parametrini yaratish kifoya EncryptionContextMenu ro'yxatga olish bo'limida HKEY_LOCAL_MOSHINA\\DASTURIY TA'MINOT\\Microsoft\\Windows\\Joriy versiya\\Explorer\\Murakkab\\ va uning qiymatini 1 ga o'rnating.

Diskdagi ma'lumotlarni shifrlash uchun, agar u shifrlangan mashina mavjud bo'lmasa, sizga sertifikatning zaxira nusxasi va unga parol kerak bo'ladi. Import qilish uchun pfx fayliga ikki marta bosing va sehrgarning ko'rsatmalariga amal qiling. Agar siz kelajakda boshqa mashinada ma'lumotlar bilan ishlash uchun ushbu sertifikatni eksport qilmoqchi bo'lsangiz, ushbu parametrni belgilang.

Import qilingan sertifikatni shaxsiy xotirangizga saqlashingiz kerak. Jarayon tugagandan so'ng, shifrlangan fayl va papkalarga kirish ochiq bo'ladi. Shaxsiy sertifikatlarni MMC qo'shimchasi - Win+R, certmgr.msc, Enter yordamida boshqarishingiz mumkin.

Boshqa juda foydali variant, ya'ni bo'sh disk maydonini qayta yozish faqat buyruq qatori yordamida mavjud. Kalit /W - bo'shliqni tozalash, /E - shifrlash, /D - shifrni ochish. Boshqa parametrlarning tavsiflari o'rnatilgan yordamda mavjud - kalit /?.

Shifr / W X: \\ yo'l \\ \\ har qanday \\ papkaga \\ tozalanayotgan diskdagi

Mac OS X

Keling, Apple kompyuterlarida ma'lumotlarni himoya qilish imkoniyatlarini qisqacha ko'rib chiqaylik. Mac OS X-da uzoq vaqtdan beri FileVault o'rnatilgan shifrlash tizimi mavjud va 10.7 versiyasidan boshlab u nafaqat uy katalogingizni, balki butun diskni bir vaqtning o'zida himoya qilish imkonini beradi. Siz uni "Himoya va xavfsizlik" bo'limidagi tizim sozlamalarida yoqishingiz mumkin. Virtual xotirani himoya qilish variantini tekshirish ham foydali bo'ladi. Shifrlashni yoqqaningizda, agar u hali o'rnatilmagan bo'lsa, asosiy parolni o'rnatishingiz va tiklash kalitini saqlashingiz kerak bo'ladi. Qo'shimcha sozlash uchun sehrgarning ko'rsatmalariga amal qiling. Biroq, yanada universal usul shifrlangan disk tasvirlaridan foydalanishdir.

Disk Utility dasturida "Yangi rasm" ni tanlang va paydo bo'lgan dialog oynasida fayl nomini va uning o'rnini belgilang, disk nomini belgilang va hajmini tanlang. Journaled Mac OS Extended fayl tizimi sifatida juda mos keladi. Shifrlash AES-256 ni tanlash uchun yaxshiroqdir. "Bo'limlar" ro'yxatida "Qattiq disk" tanlovini qoldiring va format sifatida o'sib borayotgan tasvir paketini belgilang. Faqat kirish uchun parolni o'ylab topish yoki yaratish qoladi, lekin xavfsizlikni oshirish uchun uni kalit zanjirida eslab qolmang, lekin uni har safar qo'lda kiriting. Rasmni ikki marta bosganingizda, u o'rnatiladi va parol so'raydi. Unga muhim ma'lumotlarni saqlaganingizdan so'ng, tasvirni o'chirishni unutmang.

Ubuntu o'rnatish bosqichida foydalanuvchining uy katalogini shifrlashni taklif qiladi. Shu bilan birga, almashtirish bo'limi ham shifrlangan, bu esa uyqu rejimidan foydalanishni imkonsiz qiladi. O'rnatish vaqtida shifrlashdan bosh tortgan bo'lsangiz, hamma narsani qo'lda sozlashingiz kerak bo'ladi. Shu bilan birga, siz almashtirish bo'limini himoya qilishdan bosh tortishingiz mumkin, bu tabiiy ravishda xavfsizlikni kamaytiradi. Qulayroq va xavfsiz variant, ammo sozlash qiyinroq, bu butun diskni bir vaqtning o'zida shifrlashdir. Agar buni qilishni istasangiz, unda ushbu ko'rsatmalardan foydalaning. Uyni himoya qilish va agar xohlasangiz, almashtirish bilan oddiy variantni ko'rib chiqamiz. Birinchidan, terminal yordamida kerakli dasturiy ta'minotni o'rnatamiz:

Sudo apt-get o'rnating ecryptfs-utils cryptsetup

Bu erda bitta ogohlantirish bor - foydalanuvchining uy katalogini shifrlash uchun ushbu katalogdagi fayllar hech qanday dasturda ochilmasligi kerak, ya'ni foydalanuvchi tizimdan chiqishi kerak. Buning uchun siz administrator huquqlariga ega boshqa vaqtinchalik hisob yaratishingiz kerak bo'ladi. Uni yaratgandan so'ng, tizimdan chiqing va yangi hisob bilan kiring.

Ikkinchi foydalanuvchi nomidan quyidagi buyruqni bajaring, unda foydalanuvchi nomi uni uy katalogini shifrlaydigan foydalanuvchi nomi bilan almashtiring. Fayllarni aylantirish biroz vaqt oladi, shuning uchun sabrli bo'ling.

Sudo ecryptfs-migrate-home -u foydalanuvchi nomi

Amaliyotni tugatgandan so'ng, tizimdan chiqing va asosiy hisobdan foydalanib qayta kiring. Endi siz vaqtinchalik hisobni va uning barcha fayllarini o'chirishingiz mumkin. Tizimga kirgandan so'ng bir necha daqiqa o'tgach, favqulodda tiklanish holatlarida yangi shifrlangan fayllarga kirish uchun tasodifiy yaratilgan parolni xavfsiz joyda saqlashingiz kerakligini ko'rsatadigan ogohlantirish paydo bo'ladi. Buni qilishni unutmang.

Va nihoyat, "eski" uy katalogini o'chirish qoladi / uy/foydalanuvchi nomi.XXXXXXXXX, Qayerda XXXXXXXXX- tasodifiy harflar to'plami.

Sudo rm -rf /home/username.XXXXXXXXX

Almashtirish bo'limini shifrlash uchun bitta buyruqni bajaring, so'ngra ishonch hosil qiling / va boshqalar/fstab Eski almashtirish bo'limi haqidagi yozuv sharhlanadi va yangisi ko'rsatiladi /dev/mapper/cryptswap1.

Sudo ecryptfs-setup-swap

⇡ TrueCrypt yordamida shifrlash

TrueCrypt - bu tezkor shifrlash bilan himoyalangan hajmlarni yaratish va ular bilan ishlash uchun ochiq, o'zaro faoliyat platformali dastur. Amalda, bu, birinchidan, shifrlangan ma'lumotlar faqat RAMda joylashganligini anglatadi. Ikkinchidan, kripto-konteynerlar bilan ishlash har qanday operatsion tizimda mumkin. Uchinchidan, yuqori ehtimollik bilan biz hech qanday "xatcho'plar" yo'qligi haqida gapirishimiz mumkin. Bundan tashqari, TrueCrypt shifrlashni tezlashtirish (de-) uchun AES-NI ko'rsatmalarini qo'llab-quvvatlaydi. Aslida, dasturning imkoniyatlari ancha kengroq va ularning barchasi mahalliylashtirish to'plami bilan mavjud bo'lgan qo'llanmada yaxshi tasvirlangan (arxiv tarkibini o'rnatilgan dastur bilan katalogga oching). Shuning uchun biz Windows muhitida kripto konteynerini yaratishning eng oddiy holatini ko'rib chiqamiz.

Shunday qilib, o'rnatgandan so'ng, yordamchi dasturni ishga tushiring, "Ovoz balandligini yaratish" tugmasini bosing va sehrgarning tavsiyalariga amal qiling, chunki standart sozlamalar juda xavfsiz. Siz faqat ovoz balandligini va uning parolini qo'lda o'rnatishingiz kerak. Konteynerni o'rnatgandan so'ng, u tizimda muntazam jismoniy hajm sifatida paydo bo'ladi, ya'ni uni formatlash, defragmentatsiya qilish va hokazo.

TrueCrypt konteynerlarining o'ziga xosligi shundaki, ular tashqi tomondan tasodifiy bitlar to'plamiga o'xshaydi va nazariy jihatdan uning fayldagi konteyner ekanligini tanib bo'lmaydi. Kuchli parol yaratish bo'yicha maslahatlarga amal qiling va uni darhol xavfsiz joyda saqlang. Qo'shimcha himoya - bu har qanday turdagi asosiy fayllardan foydalanish, buning uchun siz ham zaxira nusxasini yaratishingiz kerak bo'ladi.

FS formatini tanlash (to'plam OSga bog'liq), sichqonchani oynaning ichiga siljitish va ovoz balandligini belgilash qoladi. Bu konteynerni yaratishni yakunlaydi.

Ovoz balandligini o'rnatish uchun siz "Fayl ..." tugmasini bosishingiz, konteyner va haydovchi harfini tanlashingiz, "O'rnatish" tugmasini bosishingiz, parollarni kiritishingiz va kerak bo'lganda asosiy fayllarni tanlashingiz, shuningdek, boshqa parametrlarni belgilashingiz kerak. Endi siz ma'lumotlar bilan xuddi oddiy mantiqiy diskdagi kabi ishlashingiz mumkin. Kripto-konteynerni o'chirish uchun "Unmount" tugmasini bosing. Dastur sozlamalarida siz taymer/chiqish/ekran pardasini ishga tushirish, keshlarni tozalash va boshqa foydali funktsiyalar orqali avtomatik o'chirishni ham yoqishingiz mumkin.

Bu muhim ma'lumotlarni saqlash uchun juda oddiy va ishonchli variant. Ammo, agar sizga ko'proq xavfsizlik kerak bo'lsa, u holda TrueCrypt sizga yashirin hajmlarni yaratish, disklar va bo'limlarni shifrlash, boshqa operatsion tizim bilan yashirin bo'lim qo'shish, bir nechta shifrlash algoritmlarining "quvur liniyasini" sozlash, portativ diskni himoya qilish, tokenlar va smart-kartalardan foydalanish imkonini beradi. avtorizatsiya uchun va yana ko'p narsalar. Hujjatlardagi xavfsizlik talablari va ehtiyot choralari bo'limini o'qib chiqish tavsiya etiladi.

⇡ Xavfsiz olib tashlash

Ma'lumotlarning o'chirilishini ta'minlashning yagona ishonchli usuli - u joylashgan diskni jismonan yo'q qilishdir. Shu maqsadda, hatto ba'zan nozik buzuq sadistik xarakterga ega bo'lgan maxsus protseduralar ishlab chiqilgan. Va buning uchun "ayb" zamonaviy drayvlarda qo'llaniladigan turli xil texnologiyalar - qoldiq magnitlanish, TRIM operatsiyalari, yukni bir xil taqsimlash, jurnallar va boshqalar. Ularning mohiyati, odatda, ma'lumotlar ko'pincha o'chirilgan yoki o'chirilishi o'rniga o'chirishga tayyor deb belgilanishi bilan bog'liq. Shu sababli, ommaviy axborot vositalarini butunlay yo'q qilish kabi radikal bo'lmagan qoldiq ma'lumotlarni xavfsiz olib tashlash usullari ishlab chiqilgan.

Diskni xavfsiz o'chirish xususiyati ko'plab bo'lim muharrirlarida mavjud. Windows uchun shunga o'xshash ko'plab yordamchi dasturlar mavjud, ammo biz klassik SDelete-ga e'tibor qaratamiz. U bilan buyruq qatori rejimida ishlashingiz mumkin. Sintaksis juda oddiy. -p tugmasi qayta yozish o'tishlar sonini belgilaydi, -s (yoki -r) tugmasi bilan dastur rekursiv ravishda papkaning butun tarkibini yo'q qiladi va -c (yoki -z) tugmachasi o'chiriladi (nollar bilan to'ldiradi) belgilangan hajmdagi bo'sh joy. Oxirida papka yoki faylga yo'l ko'rsatiladi. Masalan, TrueCrypt hajmini o'chirish va diskni tozalash uchun biz ikkita buyruqni bajaramiz:

C:\\sdelete.exe -p 26 C:\\exampletc C:\\sdelete.exe -c C:\\

Ko'pgina Linux distributivlarida SDelete bilan bir xil funktsiyalarni bajaradigan shred yordam dasturi mavjud. Shuningdek, u bir nechta parametrlarga ega, ammo biz uchun ulardan uchtasini bilish kifoya. -n kaliti qayta yozish o'tishlar sonini belgilaydi, -u faylni o'chiradi va -z ishlatilgan bo'sh joyni oxirida nol bilan to'ldiradi. Ishga misol:

Sudo shred -u -z -n 26 /home/dest/exampletc2

Shred dasturida xavfsiz o'chirish bo'yicha bir qator cheklovlar mavjud bo'lib, foydalanuvchi --help tugmachasi bilan ishlaganda ular haqida halol ogohlantiriladi. Secure-Delete to'plamiga yanada samarali yordam dasturlari to'plami kiritilgan. Keling, uni o'rnatamiz va bir nechta o'rnatilgan dasturlarni ko'rib chiqamiz. Srm yordam dasturi shredga o'xshaydi, lekin biroz kamroq parametrlarni oladi. Bizni ko'rsatilgan katalogni rekursiv o'chirish uchun -r kalitlari va bo'sh joyni nol bilan to'ldirish uchun hamma joyda -z qiziqtiradi. Paket shuningdek, belgilangan papka bilan diskdagi bo'sh joyni o'chirish uchun yordamchi dasturni o'z ichiga oladi.

Sudo apt-get o'rnatish xavfsiz-o'chirish sudo srm -z /home/dest/exampletc3 sudo -z sfill /home/dest

Mac OS X uchun bo'sh joyni tozalash funktsiyasi bilan bir xil CCleaner, shuningdek, Linuxda bo'lgani kabi ishlaydigan srm yordam dasturi mavjud. Finder sozlamalarida Xavfsiz axlat qutisini yoqishni tavsiya qilamiz. CMD tugmasi bosilganda, u qayta ishlash qutisining kontekst menyusida ham mavjud.

SSD drayvlar va flesh-disklar uchun past darajadagi formatlash (qarang) yoki SDD kafolatini yo'qotishingizga olib keladigan Secure Erase protsedurasidan foydalanish yaxshiroqdir. Ikkinchi holda, disk bo'limlari bilan ishlash uchun boshqa Live tarqatish mos keladi - Parted Magic. Undan yuklang va asosiy menyudan Tizim asboblari → Diskni o'chirish-ni tanlang. Qattiq holatdagi drayvlar uchun oxirgi elementni tanlang, Secure Erase va oddiy HDDlar uchun nwipe usulidan foydalaning, bu asosan DBAN bilan bir xil.

|

|

|

|

⇡ Xulosa

Biz ko'rib chiqqan ma'lumotlarni shifrlash va uni keyinchalik xavfsiz o'chirish kombinatsiyasi maxfiy ma'lumotlarni ishonchli himoya qilish uchun etarli. Tabiiyki, bu hech qanday tarzda 100% himoyani kafolatlamaydi, ammo oddiy foydalanuvchilar uchun oqish xavfi keskin kamayadi. Va tegishli xizmatlar "qiyin o'liklarga" g'amxo'rlik qiladi. Yana bir bor eslatib o'tamizki, umuman olganda va shifrlashdan oldin zaxira nusxalarini yaratish, shuningdek, siz bilan potentsial dushman lageriga uzatiladigan ma'lumotlar miqdorini minimallashtirish va kalitlar bilan birga kuchli parollardan foydalanish zarurati. ularning zaxira nusxasi bilan. Xo'sh, har doim ehtiyot bo'ling. Omad!

Mutaxassislarning fikricha, noutbuklarni o‘g‘irlash axborot xavfsizligi (AK) sohasidagi asosiy muammolardan biridir.

Boshqa axborot xavfsizligi tahdidlaridan farqli o'laroq, "o'g'irlangan noutbuk" yoki "o'g'irlangan flesh-disk" muammosining tabiati juda ibtidoiy. Va agar etishmayotgan qurilmalarning narxi kamdan-kam hollarda bir necha ming AQSh dollaridan oshsa, ularda saqlanadigan ma'lumotlarning qiymati ko'pincha millionlarda o'lchanadi.

Dell va Ponemon instituti ma'lumotlariga ko'ra, har yili birgina Amerika aeroportlarida 637 000 ta noutbuk yo'qoladi. Tasavvur qiling-a, qancha flesh-disk yo'qoladi, chunki ular ancha kichikroq va flesh-diskni tasodifan tashlab yuborish nokni otish kabi oson.

Yirik kompaniya top-menejeriga tegishli noutbuk yo‘qolib qolsa, bunday o‘g‘irlikdan ko‘rilgan zarar o‘n millionlab dollarni tashkil qilishi mumkin.

O'zingizni va kompaniyangizni qanday himoya qilish kerak?

Biz Windows domeni xavfsizligi haqidagi maqolalarimizni davom ettiramiz. Seriyaning birinchi maqolasida biz xavfsiz domenga kirishni o'rnatish haqida, ikkinchisida esa elektron pochta mijozida xavfsiz ma'lumotlarni uzatishni sozlash haqida gaplashdik:

Ushbu maqolada biz qattiq diskda saqlangan ma'lumotlarni shifrlashni sozlash haqida gapiramiz. Kompyuteringizda saqlangan ma'lumotlarni sizdan boshqa hech kim o'qiy olmasligiga qanday ishonch hosil qilishni tushunasiz.

Windows-da ma'lumotni xavfsiz saqlashga yordam beradigan o'rnatilgan vositalar mavjudligini kam odam biladi. Keling, ulardan birini ko'rib chiqaylik.

Albatta, ba'zilaringiz "BitLocker" so'zini eshitgansiz. Keling, nima ekanligini aniqlaylik.

BitLocker nima?

BitLocker (aynan BitLocker Drive Encryption deb ataladi) Microsoft tomonidan ishlab chiqilgan kompyuter drayverlari tarkibini shifrlash texnologiyasidir. U birinchi marta Windows Vista'da paydo bo'ldi.

BitLocker-dan foydalanib, qattiq disk hajmlarini shifrlash mumkin edi, lekin keyinchalik Windows 7-da olinadigan disklar va flesh-disklarni shifrlash uchun mo'ljallangan BitLocker To Go shunga o'xshash texnologiya paydo bo'ldi.

BitLocker Windows Professional va Windows server versiyalarining standart komponentidir, ya'ni u ko'pgina korporativ foydalanish holatlari uchun allaqachon mavjud. Aks holda, Windows litsenziyangizni Professionalga yangilashingiz kerak bo'ladi.

BitLocker qanday ishlaydi?

Bu texnologiya AES (Advanced Encryption Standard) algoritmi yordamida amalga oshirilgan toʻliq hajmli shifrlashga asoslangan. Shifrlash kalitlari xavfsiz tarzda saqlanishi kerak va BitLocker buning uchun bir nechta mexanizmlarga ega.

Eng oddiy, lekin ayni paytda eng xavfli usul bu paroldir. Kalit paroldan har safar bir xil tarzda olinadi va shunga ko'ra, agar kimdir sizning parolingizni bilib qolsa, shifrlash kaliti ma'lum bo'ladi.

Kalitni aniq matnda saqlamaslik uchun uni TPM (Ishonchli platforma moduli) yoki kriptografik token yoki RSA 2048 algoritmini qo‘llab-quvvatlaydigan smart-kartada shifrlash mumkin.

TPM - bu asosan shifrlash kalitlaridan foydalangan holda xavfsizlik bilan bog'liq asosiy funktsiyalarni amalga oshirish uchun mo'ljallangan chip.

TPM moduli odatda kompyuterning anakartiga o'rnatiladi, ammo Rossiyada o'rnatilgan TPM moduli bo'lgan kompyuterni sotib olish juda qiyin, chunki FSB xabarisiz qurilmalarni mamlakatimizga olib kirish taqiqlangan.

Drayvni qulfdan chiqarish uchun smart-karta yoki tokendan foydalanish jarayonni kim va qachon bajarganligini nazorat qilishning eng xavfsiz usullaridan biridir. Bu holda qulfni olib tashlash uchun sizga smart-kartaning o'zi ham, uning PIN-kodi ham kerak bo'ladi.

BitLocker qanday ishlaydi:

- BitLocker faollashtirilganda, psevdo-tasodifiy raqamlar generatori yordamida asosiy bit ketma-ketligi yaratiladi. Bu ovoz balandligini shifrlash kaliti - FVEK (to'liq hajmli shifrlash kaliti). U har bir sektorning mazmunini shifrlaydi. FVEK kaliti qat'iy maxfiylikda saqlanadi.

- FVEK VMK (tovush balandligi asosiy kaliti) yordamida shifrlangan. FVEK kaliti (VMK kaliti bilan shifrlangan) hajm metama'lumotlari orasida diskda saqlanadi. Biroq, u hech qachon shifrlangan shaklda diskda tugamasligi kerak.

- VMKning o'zi ham shifrlangan. Foydalanuvchi shifrlash usulini tanlaydi.

- VMK kaliti sukut bo'yicha kriptografik smart-karta yoki tokenda saqlanadigan SRK (saqlash ildiz kaliti) kaliti yordamida shifrlangan. Bu xuddi shunday TPM bilan sodir bo'ladi.

Aytgancha, BitLocker-dagi tizim diskini shifrlash kalitini smart-karta yoki token yordamida himoya qilib bo'lmaydi. Buning sababi, sotuvchining kutubxonalari smart-kartalar va tokenlarga kirish uchun ishlatiladi va, albatta, OTni yuklashdan oldin ular mavjud emas.

Agar TPM bo'lmasa, BitLocker tizim bo'limi kalitini USB flesh-diskida saqlashni taklif qiladi, bu, albatta, eng yaxshi g'oya emas. Agar tizimingizda TPM bo'lmasa, tizim drayverlarini shifrlashni tavsiya etmaymiz.

Umuman olganda, tizim drayverini shifrlash yomon fikrdir. To'g'ri sozlanganda, barcha muhim ma'lumotlar tizim ma'lumotlaridan alohida saqlanadi. Bu ularning zaxira nusxasi nuqtai nazaridan hech bo'lmaganda qulayroqdir. Bundan tashqari, tizim fayllarini shifrlash butun tizimning ish faoliyatini pasaytiradi va shifrlangan fayllar bilan shifrlanmagan tizim diskining ishlashi tezlikni yo'qotmasdan sodir bo'ladi. - Boshqa tizimsiz va olinadigan drayvlar uchun shifrlash kalitlari smart-karta yoki token, shuningdek TPM yordamida himoyalanishi mumkin.

Agar TPM moduli ham, smart-karta ham bo'lmasa, VMK kalitini shifrlash uchun SRK o'rniga siz kiritgan parol asosida yaratilgan kalit ishlatiladi.

Shifrlangan yuklash diskidan ishga tushirilganda, tizim barcha mumkin bo'lgan kalit do'konlarini so'raydi - TPM mavjudligini tekshirish, USB portlarini tekshirish yoki kerak bo'lganda foydalanuvchini so'rash (bu qayta tiklash deb ataladi). Kalitlar do'konini ochish Windows-ga VMK kalitini parolini ochish imkonini beradi, bu esa FVEK kalitini parolini hal qiladi, bu esa diskdagi ma'lumotlarning shifrini hal qiladi.

Jildning har bir sektori alohida shifrlanadi va shifrlash kalitining bir qismi ushbu sektorning soni bilan belgilanadi. Natijada, bir xil shifrlanmagan ma'lumotlarni o'z ichiga olgan ikkita sektor shifrlanganda boshqacha ko'rinadi, bu esa ilgari ma'lum bo'lgan ma'lumotlarni yozish va shifrlash orqali shifrlash kalitlarini aniqlashni juda qiyinlashtiradi.

FVEK, VMK va SRK-ga qo'shimcha ravishda BitLocker "har qanday holatda" yaratilgan boshqa turdagi kalitlardan foydalanadi. Bu tiklash kalitlari.

Favqulodda vaziyatlarda (foydalanuvchi tokenni yo'qotgan, PIN-kodni unutgan va h.k.) BitLocker oxirgi bosqichda qutqaruv kalitini yaratishni taklif qiladi. Tizim uni yaratishni rad etishni nazarda tutmaydi.

Qattiq diskda ma'lumotlarni shifrlashni qanday yoqish mumkin?

Qattiq diskdagi hajmlarni shifrlash jarayonini boshlashdan oldin, ushbu protsedura biroz vaqt talab qilishini ta'kidlash kerak. Uning davomiyligi qattiq diskdagi ma'lumotlar miqdoriga bog'liq bo'ladi.

Agar shifrlash yoki shifrni hal qilish vaqtida kompyuter o'chirilsa yoki kutish rejimiga o'tsa, Windows keyingi safar ishga tushirilganda bu jarayonlar to'xtagan joydan davom etadi.

Hatto shifrlash jarayonida ham Windows tizimidan foydalanish mumkin, ammo u sizni ishlashi bilan xursand qilishi dargumon. Natijada, shifrlashdan keyin diskning ishlashi taxminan 10% ga kamayadi.

Agar tizimingizda BitLocker mavjud bo'lsa, shifrlanishi kerak bo'lgan disk nomini sichqonchaning o'ng tugmasi bilan bosganingizda, ochilgan menyu elementi ko'rsatiladi. BitLocker-ni yoqing.

Windowsning server versiyalarida siz rol qo'shishingiz kerak BitLocker diskini shifrlash.

Keling, tizim bo'lmagan hajmni shifrlashni o'rnatishni boshlaylik va kriptografik token yordamida shifrlash kalitini himoya qilaylik.

Biz Aktiv kompaniyasi tomonidan ishlab chiqarilgan tokendan foydalanamiz. Xususan, Rutoken EDS tokeni PKI.

I. Rutoken EDS PKI ni ishga tayyorlaylik.

Odatda konfiguratsiya qilingan Windows tizimlarida Rutoken EDS PKI ga birinchi ulanishdan so'ng, Aktiv kompaniyasi tomonidan ishlab chiqarilgan tokenlar bilan ishlash uchun maxsus kutubxona - Aktiv Rutoken minidriver avtomatik ravishda yuklab olinadi va o'rnatiladi.

Bunday kutubxonani o'rnatish jarayoni quyidagicha.

Aktiv Rutoken minidriver kutubxonasi mavjudligini quyidagi orqali tekshirish mumkin qurilmalar dispetcheri.

Agar kutubxonani yuklab olish va o'rnatish biron bir sababga ko'ra amalga oshmagan bo'lsa, Windows uchun Rutoken drayverlarini o'rnatishingiz kerak.

II. BitLocker yordamida diskdagi ma'lumotlarni shifrlaymiz.

Disk nomini bosing va tanlang BitLocker-ni yoqing.

Yuqorida aytib o'tganimizdek, biz diskni shifrlash kalitini himoya qilish uchun tokendan foydalanamiz.

BitLocker bilan token yoki smart-kartadan foydalanish uchun u RSA 2048 kalitlari va sertifikatni o'z ichiga olishi kerakligini tushunish muhimdir.

Agar siz Windows domenida Sertifikat vakolatxonasi xizmatidan foydalansangiz, sertifikat shablonida “Diskni shifrlash” sertifikati koʻlami boʻlishi kerak (Sertifikat organini sozlash haqida koʻproq Windows domen xavfsizligi haqidagi maqolalarimizda).

Agar sizda domen bo'lmasa yoki sertifikatlar berish siyosatini o'zgartira olmasangiz, o'z-o'zidan imzolangan sertifikat yordamida zaxira usulidan foydalanishingiz mumkin; o'zingiz uchun o'z-o'zidan imzolangan sertifikatni qanday berish haqida batafsil ma'lumot berilgan.

Endi tegishli katakchani belgilaymiz.

Keyingi bosqichda biz tiklash kalitini saqlash usulini tanlaymiz (tanlashni tavsiya qilamiz Qayta tiklash kalitini chop eting).

Qayta tiklash kaliti bosilgan qog'oz parchasi xavfsiz joyda, yaxshisi seyfda saqlanishi kerak.

Keyingi bosqichda biz diskni shifrlash jarayonini boshlaymiz. Ushbu jarayon tugagach, tizimingizni qayta ishga tushirishingiz kerak bo'lishi mumkin.

Shifrlash yoqilganda, shifrlangan diskning belgisi o'zgaradi.

Va endi, biz ushbu drayverni ochishga harakat qilganimizda, tizim sizdan tokenni kiritishingizni va uning PIN kodini kiritishingizni so'raydi.

BitLocker va TPM-ni joylashtirish va sozlashni WMI vositasi yoki Windows PowerShell skriptlari yordamida avtomatlashtirish mumkin. Stsenariylar qanday amalga oshirilishi atrof-muhitga bog'liq bo'ladi. Windows PowerShell-da BitLocker uchun buyruqlar ushbu maqolada tasvirlangan.

Token yo'qolgan bo'lsa, BitLocker shifrlangan ma'lumotlarni qanday tiklash mumkin?

Agar siz Windows-da shifrlangan ma'lumotlarni ochmoqchi bo'lsangiz

Buni amalga oshirish uchun sizga avval chop etgan qutqaruv kaliti kerak bo'ladi. Faqat uni tegishli maydonga kiriting va shifrlangan bo'lim ochiladi.

Agar siz GNU/Linux va Mac OS X tizimlarida shifrlangan ma'lumotlarni ochmoqchi bo'lsangiz

Buning uchun sizga DisLocker yordam dasturi va tiklash kaliti kerak bo'ladi.

DisLocker yordam dasturi ikki rejimda ishlaydi:

- FILE - BitLocker tomonidan shifrlangan butun bo'lim faylga shifrlangan.

- FUSE - faqat tizim tomonidan foydalaniladigan blok shifrlangan.

Masalan, biz Linux operatsion tizimidan va FUSE yordam dasturidan foydalanamiz.

Umumiy Linux distributivlarining so'nggi versiyalarida dislocker to'plami allaqachon tarqatish tarkibiga kiritilgan, masalan, Ubuntu-da, 16.10 versiyasidan boshlab.

Agar biron sababga ko'ra dislocker to'plami mavjud bo'lmasa, u holda yordam dasturini yuklab olishingiz va uni kompilyatsiya qilishingiz kerak:

tar -xvjf dislocker.tar.gz

Keling, INSTALL.TXT faylini ochamiz va qaysi paketlarni o'rnatishimiz kerakligini tekshiramiz.

Bizning holatda, biz libfuse-dev paketini o'rnatishimiz kerak:

sudo apt-get install libfuse-dev

Keling, paketni yig'ishni boshlaylik. Keling, src jildiga o'tamiz va make and make install buyruqlaridan foydalanamiz:

cd src/ make make install o'rnatish

Hammasi tuzilgan bo'lsa (yoki siz paketni o'rnatgan bo'lsangiz), uni sozlashni boshlaylik.

Keling, mnt jildiga o'tamiz va unda ikkita papka yaratamiz:

- Shifrlangan bo'lim - shifrlangan bo'lim uchun;

- Shifrlangan bo'lim - shifrlangan bo'lim uchun.

Keling, shifrlangan bo'limni topamiz. Keling, uni yordamchi dastur yordamida shifrini hal qilaylik va uni Encrypted-partition jildiga o'tkazamiz:

dislocker -r -V /dev/sda5 -p recovery_key /mnt/Encrypted-partition(recovery_key o'rniga tiklash kalitini almashtiring)

Shifrlangan bo'lim papkasida joylashgan fayllar ro'yxatini ko'rsatamiz:

ls shifrlangan bo'lim/

Bo'limni o'rnatish uchun buyruqni kiritamiz:

mount -o loop Driveq/dislocker-fayl Decrypted-partition/

Shifrlangan bo'limni ko'rish uchun "Encrypted-partition" jildiga o'ting.

Keling, xulosa qilaylik

BitLocker yordamida ovoz balandligini shifrlashni yoqish juda oson. Bularning barchasi oson va bepul amalga oshiriladi (agar sizda Windowsning professional yoki server versiyasi bo'lsa, albatta).

Diskni shifrlaydigan shifrlash kalitini himoya qilish uchun kriptografik token yoki smart-kartadan foydalanishingiz mumkin, bu xavfsizlik darajasini sezilarli darajada oshiradi.

So'nggi yillarda turli forumlarda, xatlarda va yig'ilishlarda foydalanuvchilar Windows Vista, Windows 7 va Windows Server 2008/2008 R2 operatsion tizimlarining nisbatan yangi funksionalligi nima ekanligi haqida tobora ko'proq savollar berishmoqda. Windows BitLocker(eng so'nggi operatsion tizimlarning chiqarilishi bilan ushbu texnologiya ba'zi o'zgarishlarga ega bo'ldi va endi BitLoker To Go deb nomlanadi). Ammo ko'pchilik foydalanuvchilar va yangi tizim ma'murlari ushbu komponent zamonaviy operatsion tizimlarda "shunchaki" o'rnatilgan xavfsizlik xususiyati ekanligi haqidagi javobni eshitgandan so'ng, u operatsion tizimning o'zini, foydalanuvchi kompyuterida saqlangan ma'lumotlarni, shuningdek, shaxsiy ma'lumotlarni ishonchli himoya qilishni ta'minlaydi. Jiddiy hujumlar paytida foydalanuvchi ma'lumotlarini saqlab qolish, shuningdek, avtonom ma'lumotlarni buzish uchun qattiq disklarni jismonan olib tashlash imkonini beruvchi hajmlar va olinadigan ommaviy axborot vositalari, men tez-tez eshitaman, bunday funksionallik umuman talab qilinmaydi va undan foydalanish faqat murakkablashtirishi mumkin. foydalanuvchilarning hayoti. Bunday bayonot bilan rozi bo'lish mumkin emas, chunki ma'lumotlar xavfsiz bo'lishi kerak. Siz uyingizning kalitlarini yoki tashkilotingiz elektron qulfining kodini uchrashgan har bir kishiga qoldirmaysiz, shunday emasmi?

Uy foydalanuvchilari odatda ushbu texnologiyadan foydalanishni istamasliklarini ularning kompyuterlarida "hayotiy" ma'lumotlar yo'qligi va hatto ular buzilgan taqdirda ham, kimdir Odnoklassniki ijtimoiy tarmoqlaridagi profillariga qarashidan boshqa yomon narsa bo'lmasligi bilan oqlaydi. bilan aloqada". Noutbuklar va netbuklar egalari, agar ularning jihozlari o'g'irlangan bo'lsa, ular tashvishlanishlari kerak bo'lgan oxirgi narsa ma'lumotlarning etishmasligi deb hisoblashadi. Ba'zi kompaniyalarning tizim ma'murlari ularda hech qanday maxfiy loyihalar yo'qligini va kompaniyaning barcha xodimlariga mutlaqo ishonish mumkinligini ta'kidlaydilar va ular uy hujjatlarini va intellektual mehnat mahsulotlarini faqat ish vaqti etarli bo'lmagan ishlarni bajarish uchun olib ketishadi. Va ularning tashkilotining kompyuterlari sukut bo'yicha antivirus dasturlari va xavfsizlik devori sozlamalari bilan himoyalangan. Nima uchun tashqi disklar musiqa va video fayllarni saqlasa, ularni himoya qilish kerak? Va flesh-disklar kabi qurilmalar tashkilotlar ichida ham, barcha do'stlaringiz orasida ham tarqatilishi mumkin.

Lekin biz yuqoridagi sabablarning birortasiga qo'shila olmaymiz. Hujum paytida uy foydalanuvchilari nafaqat o'zlarining musiqa va video fayllar to'plamini nusxalashlari, balki cookie-fayllar yoki kamdan-kam hollarda joylashtirilmaydigan login va parollar bilan matnli fayllardan foydalangan holda tashrif buyurilgan saytlardagi bank hisoblari va hisobga olish ma'lumotlarining barcha parollarini tortib olishlari mumkin. ish stolida. Shuningdek, barcha pochta yozishmalari va hokazolarni ko'rish ehtimoli yuqori. O'g'irlangan noutbuklarda maxfiy ma'lumotlar bo'lishi mumkin, ularning o'g'irlanishi kompaniyangiz biznesiga salbiy ta'sir ko'rsatishi mumkin va sizning rezyumeingizda tegishli "rag'batlantirish" bilan ishdan bo'shatilishi kelajakdagi martabangizga o'ta salbiy ta'sir ko'rsatishi mumkin. Va nihoyat, bizning davrimizda har qanday tashkilot o'z raqobatchilariga ko'rsatish tavsiya etilmaydigan maxfiy ma'lumotlarni o'z ichiga oladi. Va agar tashkilotingiz kompyuterlaridan kamida bittasi muvaffaqiyatli hujumga uchragan bo'lsa, tez orada sizning butun kompyuterlar parkingiz infektsiyalanishi ehtimoli katta, bu sizning tashkilotingiz kompyuterlarini asl holatiga keltirish uchun Herkulning sa'y-harakatlarini talab qiladi. Hatto tashkilotingizda ham yomon niyatlilar bo'lishi mumkin. Agar siz binodan chiqayotganingizda xavfsizlik xizmati sumkalaringizni tekshirsa ham, ular har bir xodimning tashqi xotira qurilmasini tekshirmaydi. Ammo ular sizning raqobatchilaringiz bir necha oy davomida topa olmasligi kerak bo'lgan juda ko'p ma'lumotlarni o'z ichiga olishi mumkin.

Shu sababli, siz shunchaki ma'lumotlaringizni har qanday to'g'ri yo'l bilan himoyalashga harakat qilishingiz kerak. Zamonaviy Microsoft operatsion tizimlarining ushbu komponenti aynan shu uchun mo'ljallangan. BitLocker sizga hatto yo'qolgan yoki o'g'irlangan kompyuterlarda ham ma'lumotlarga ruxsatsiz kirishni oldini olish imkonini beradi va shu bilan operatsion tizimingiz ish faoliyatini yaxshilaydi. Ma'lumotlaringiz himoyasini yaxshilash uchun Windows BitLocker ishonchli platforma modulidan (TPM) foydalanadi - ma'lumotni himoya qilish uchun kriptografik kalitlar saqlanadigan kriptoprotsessorni batafsil tavsiflovchi spetsifikatsiya, shuningdek, ko'rsatilgan spetsifikatsiyani amalga oshirish uchun umumiy nom, masalan. , yuklashning eng dastlabki bosqichida ham ishlatiladigan komponentlarning yaxlitligini kafolatlaydigan "TPM chipi" ko'rinishida.

Ushbu texnologiyalar uy foydalanuvchilari uchun ham, tashkilotlardagi tizim ma'murlari uchun ham imtiyozlar beradi. Uy foydalanuvchisi uchun ushbu texnologiyalarning asosiy afzalligi foydalanish qulayligidir, chunki BitLocker yoki BitLocker To Go funksiyalaridan kundalik foydalanish uchun kompyuterni himoya qilish va uni qayta tiklash foydalanuvchi uchun mutlaqo shaffofdir. Tizim ma'murlari ma'lumotlarni himoya qilishni boshqarishning qulayligini albatta qadrlashadi. BitLocker shifrlashni masofadan boshqarish uchun siz Active Directory Domain Services infratuzilmasidan guruh siyosatlari va skriptlar orqali ilg'or boshqaruv bilan foydalanishingiz mumkin.

Ushbu maqolalar seriyasida ko'rib chiqiladigan operatsion tizimlarning ushbu komponentlari. Siz allaqachon Internetda ushbu komponentlar va ularning funksionalligi haqida juda ko'p foydali ma'lumotlarni, shu jumladan ajoyib video hisobotlarni topishingiz mumkin, unda siz ularning ishlash printsipini jonli ko'rishingiz mumkin. Shuning uchun, ushbu seriyaning maqolalarida men uy foydalanuvchilari va tashkilotlar uchun ko'p funktsiyalarni batafsil ko'rib chiqishga harakat qilaman, shunda siz ma'lum bir stsenariyni qo'llash uchun u yoki bu stsenariyni qanday amalga oshirishni izlashga uzoq vaqt sarflashingiz shart emas. harakatlar.

Ushbu texnologiyaning arxitekturasi

Ma'lumki, operatsion tizim faol bo'lganda, uni mahalliy xavfsizlik siyosati, antivirus dasturlari va xavfsizlik devorlari yordamida himoya qilish mumkin, ammo siz BitLocker shifrlash bilan qattiq diskdagi operatsion tizim hajmini himoya qilishingiz mumkin. BitLocker shifrlash va tizim autentifikatsiyasidan to‘liq foydalanish uchun kompyuteringiz TPM 1.2 versiyasi o‘rnatilgan bo‘lishi kabi talablarga javob berishi kerak, bu shifrlash yoqilganda ma’lum tizimni ishga tushirish kalitini Ishonchli platforma modulining o‘zida saqlash imkonini beradi. TPMga qo'shimcha ravishda, asosiy kirish/chiqish tizimida (BIOS) ishonchli hisoblash guruhi (TCG) spetsifikatsiyasi o'rnatilgan bo'lishi kerak, bu operatsion tizim yuklanishidan oldin harakatlar uchun ishonch zanjirini yaratadi va statik ildiz ishonchini o'zgartirish ob'ektini qo'llab-quvvatlaydi. . Afsuski, barcha anakartlar TPM kabi modul bilan jihozlangan emas, lekin bu modulsiz ham, agar sizda UFI buyruqlarini qo'llab-quvvatlaydigan USB xotira qurilmalaringiz bo'lsa, shuningdek, qattiq diskingiz bo'lsa, operatsion tizim ushbu shifrlash texnologiyasidan foydalanishga imkon beradi. ikki va bir jilddan ortiq bo'linadi. Masalan, bitta jildda sizda shifrlash yoqilgan operatsion tizimning o'zi bo'ladi, ikkinchisi esa kamida 1,5 Gb sig'imga ega tizim hajmida operatsion tizimni yuklash uchun zarur bo'lgan fayllar mavjud bo'ladi. BIOS platformani yuklaydi. Barcha jildlaringiz NTFS fayl tizimi bilan formatlangan bo'lishi kerak.

BitLocker shifrlash arxitekturasi yadro va foydalanuvchi rejimida boshqariladigan va funktsional mexanizmlarni taqdim etadi. Yuqori darajada BitLocker-ning asosiy komponentlari quyidagilardan iborat:

- Ishonchli platforma moduli drayveri(%SystemRoot%System32DriversTpm.sys) – yadro rejimida TPM chipiga kiradigan drayver;

- Asosiy TPM xizmatlari, ular TPM (%SystemRoot%System32tbssvc.dll), WMI provayderi va MMC snap-in (%SystemRoot%System32Tpm.msc) ga foydalanuvchi rejimiga kirishni ta'minlaydigan maxsus xizmatlarni o'z ichiga oladi;

- Boot Manager (BootMgr) da tegishli BitLocker kodi, bu qattiq diskka kirishni autentifikatsiya qiladi, shuningdek, yuklovchini ta'mirlash va qulfdan chiqarish imkonini beradi;

- BitLocker filtri drayveri(%SystemRoot%System32DriversFvevol.sys), bu sizga yadro rejimida tezlikda hajmlarni shifrlash va shifrlash imkonini beradi;

- WMI BitLocker provayderi va skript boshqaruvi, bu sizga BitLocker interfeysi skriptlarini sozlash va boshqarish imkonini beradi.

Quyidagi rasmda BitLocker shifrlash texnologiyasini to‘g‘ri ishlashiga imkon beruvchi turli komponentlar va xizmatlar ko‘rsatilgan:

Guruch. 1. BitLocker arxitekturasi

Shifrlash kalitlari

BitLocker jild tarkibini shifrlaydi butun hajmli shifrlash kaliti(FVEK - To'liq hajmli shifrlash kaliti) diffuzerlar deb ataladigan Microsoft kengaytmalari bilan AES128-CBC va AES256-CBC 128 yoki 256 bitli AES kalit algoritmlaridan foydalangan holda, dastlab BitLocker-dan foydalanish uchun sozlanganida tayinlangan. FVEK kaliti yordamida shifrlangan ovoz balandligi asosiy tugmasi(VMK - Volume Master Key) va metadata uchun maxsus mo'ljallangan maydonda ovoz balandligida saqlanadi. Ovoz balandligining asosiy kalitini himoya qilish ovoz balandligi ma'lumotlarini himoya qilishning bilvosita usuli hisoblanadi: ovoz balandligining asosiy tugmachasini to'ldirish tizimga kalitlar yo'qolgan yoki buzilganidan keyin kalitni qayta tiklashga imkon beradi.

BitLocker shifrlashni o'rnatganingizda, apparat konfiguratsiyasiga qarab, kompyuteringizni VMK bilan himoya qilishning bir necha usullaridan birini qo'llashingiz mumkin. BitLocker shifrlash kompyuteringizning apparat imkoniyatlariga va siz talab qilayotgan xavfsizlik darajasiga qarab, beshta autentifikatsiya rejimini qo‘llab-quvvatlaydi. Agar sizning apparat konfiguratsiyasi Ishonchli platforma moduli (TPM) texnologiyasini qo‘llab-quvvatlasa, siz VMK-ni TMP va TPM-da va USB qurilmasida saqlashingiz yoki VMK kalitini TPM-ga saqlashingiz va tizim ishga tushganda PIN-kodni kiritishingiz mumkin. Bundan tashqari, oldingi ikkita usulni birlashtirish imkoniyati mavjud. TPM texnologiyasiga mos kelmaydigan platformalar uchun esa kalitni tashqi USB qurilmasida saqlashingiz mumkin.

BitLocker shifrlash yoqilgan operatsion tizimni yuklashda ovoz balandligini himoya qilish vositalari to'plamiga bog'liq bo'lgan harakatlar ketma-ketligi amalga oshirilishiga e'tibor qaratish lozim. Ushbu qadamlar tizimning yaxlitligini tekshirishni hamda himoyalangan tovushdan qulfni chiqarishdan oldin bajarilishi kerak bo'lgan boshqa autentifikatsiya bosqichlarini o'z ichiga oladi. Quyidagi jadval jildni shifrlash uchun foydalanishingiz mumkin bo'lgan turli usullarni umumlashtiradi:

| Manba | Xavfsizlik | Foydalanuvchi harakatlari |

| Faqat TPM | Dasturiy ta'minot hujumlaridan himoya qiladi, lekin apparat hujumlariga qarshi himoyasiz | Yo'q |

| TPM+PIN | Uskuna hujumlaridan himoya qo'shadi | Operatsion tizim har safar ishga tushganda foydalanuvchi PIN-kodni kiritishi kerak |

| TPM + USB kaliti | Uskuna hujumlaridan to'liq himoya, lekin USB kalitlarini yo'qotishdan himoyasiz | |

| TPM + USB kalit + PIN | Maksimal himoya darajasi | Har safar OS ishga tushganda, foydalanuvchi PIN-kodni kiritishi va USB kalitidan foydalanishi kerak |

| Faqat USB kalit | TPM + bilan jihozlanmagan kompyuterlar uchun minimal himoya darajasi kalitni yo'qotish xavfi mavjud | Foydalanuvchi har safar OS ishga tushganda USB kalitidan foydalanishi kerak |

Jadval 1. VMK manbalari

Quyidagi rasmda hajmlarni qanday shifrlash ko'rsatilgan:

Guruch. 2. BitLocker texnologiyasi yordamida hajmlarni shifrlash usullari

BitLocker FEVK ga kirish huquqini berish va ovoz balandligini parolini ochishdan oldin siz vakolatli foydalanuvchi yoki kompyuter kalitlarini taqdim etishingiz kerak. Yuqorida aytib o'tilganidek, agar sizning kompyuteringizda TPM bo'lsa, siz turli xil autentifikatsiya usullaridan foydalanishingiz mumkin. Keyingi kichik bo'limlarda biz ushbu usullarning har birini batafsil ko'rib chiqamiz.

Faqat TPM dan foydalanish

Operatsion tizimni yuklash jarayoni qattiq diskning to'g'ri kompyuterga ulanganligini va muhim tizim fayllari shikastlanmaganligini ta'minlash uchun TPM dan foydalanadi, shuningdek, zararli dastur yoki rootkit tizimning yaxlitligini buzgan bo'lsa, qattiq diskka kirishni oldini oladi. Kompyuter tasdiqlanayotganda, TPM VMK qulfini ochadi va sizning operatsion tizimingiz foydalanuvchi shovqinisiz ishga tushadi, buni quyidagi rasmda ko'rib turganingizdek.

Guruch. 3. TPM texnologiyasidan foydalangan holda autentifikatsiya

USB kaliti bilan TPM dan foydalanish

Oldingi bo'limda tasvirlangan jismoniy xavfsizlikka qo'shimcha ravishda, bu holda TPM USB qurilmasida joylashgan tashqi kalitni talab qiladi. Bunday holda, foydalanuvchi foydalanuvchini autentifikatsiya qilish va kompyuterning yaxlitligini tekshirish uchun mo'ljallangan xorijiy kalitni saqlaydigan USB drayverini kiritishi kerak. Bunday holda, siz kompyuterni yoqqaningizda, shuningdek, kutish rejimidan uyg'onganingizda kompyuteringizni o'g'irlikdan himoya qilishingiz mumkin. Afsuski, bu usul sizni kompyuteringizni uyqu rejimidan uyg'otishdan himoya qilmaydi. Ushbu usuldan foydalanganda, kompyuteringizni o'g'irlash xavfini kamaytirish uchun siz tashqi kalitni kompyuteringizdan alohida saqlashingiz kerak. Quyidagi rasmda tashqi USB kaliti bilan TPM dan foydalanish tasvirlangan:

Guruch. 4. TPM va USB kalit yordamida autentifikatsiya

TPM-dan PIN-kod bilan birgalikda foydalanish

Bu usul foydalanuvchi shaxsiy identifikatsiya raqamini (PIN) kiritmaguncha kompyuterni ishga tushirishni oldini oladi. Ushbu usul o'chirilgan kompyuteringiz o'g'irlangan taqdirda kompyuteringizni himoya qilish imkonini beradi. Afsuski, agar kompyuter odatda server vazifasini bajaradigan inson aralashuvisiz avtomatik ravishda ishga tushishi kerak bo'lsa, bu usuldan foydalanmasligingiz kerak. PIN-kod so'ralganda, kompyuterning apparati TPM sizga anakart ishlab chiqaruvchilari va TPM-ning o'zi tomonidan o'rnatiladigan maxsus kechikish bilan to'rt xonali PIN-kodni kiritishingizni taklif qiladi. Quyidagi rasmda ushbu autentifikatsiya usulini ko'rishingiz mumkin:

Guruch. 5. TPM va PIN autentifikatsiya

Birlashtirilgan usuldan foydalanish (TPM+PIN+USB kaliti)

Windows 7 va Windows Vista operatsion tizimlarida kompyuteringiz uchun maksimal himoya darajasi uchun autentifikatsiyaning kombinatsiyalangan usulidan foydalanishingiz mumkin. Bunday holda, TPM apparati autentifikatsiyasi PIN-kodni kiritish va USB diskida joylashgan xorijiy kalit yordamida to'ldiriladi. Ushbu vositalarning barchasi BitLocker himoyasining maksimal darajasini ta'minlaydi, bu esa foydalanuvchi "biladigan" va "foydalanadigan" ma'lumotlarni talab qiladi. Buzg'unchi BitLocker texnologiyasidan foydalangan holda himoyalangan hajmda joylashgan ma'lumotlaringizni egallab olishi uchun u sizning kompyuteringizni o'g'irlashi, kalitingiz bo'lgan USB diskiga ega bo'lishi, shuningdek, PIN kodni bilishi kerak, bu deyarli mumkin emas. Quyidagi rasm ushbu autentifikatsiya usulini ko'rsatadi:

Guruch. 6. TPM, USB kalit va PIN kod yordamida autentifikatsiya

Faqat USB ishga tushirish kaliti yordamida autentifikatsiya

Bunday holda, foydalanuvchi TPM o'rnatilmagan kompyuterda FEVK va BitLocker tomonidan shifrlangan hajmni parolini ochish uchun diskda, USB drayvda yoki har qanday tashqi xotira qurilmalarida VMK ni taqdim etadi. TPMsiz ishga tushirish kalitidan foydalanish uskunangizni yangilamasdan ma'lumotlarni shifrlash imkonini beradi. Ushbu usul eng zaif deb hisoblanadi, chunki bu holda yuklashning yaxlitligi tekshirilmaydi va qattiq diskni boshqa kompyuterga o'tkazishda shifrlangan diskdagi ma'lumotlardan foydalanish mumkin.

Xulosa

BitLocker Drive Encryption - bu operatsion tizim va kompyuteringizda saqlangan ma'lumotlarni himoya qilishga yordam beradigan zamonaviy Windows operatsion tizimlarining xavfsizlik xususiyati. Ideal kombinatsiyada BitLocker ishonchli platforma modulidan (TPM) foydalanish uchun tuzilgan bo'lib, u yuklashning yaxlitligini ta'minlaydi va hatto operatsion tizim hali ishlamayotgan bo'lsa ham hajmni blokirovkalash komponentlari himoyalanadi. Ma'lumotlarni shifrlash seriyasidagi ushbu maqolada siz ushbu vositaning arxitekturasi haqida bilib oldingiz. Keyingi maqolada siz Windows BitLocker texnologiyasidan foydalangan holda diskni shifrlashni amalga oshirish haqida bilib olasiz.

Salom, ComService kompaniyasi blogining o'quvchilari (Naberejnye Chelny). Ushbu maqolada biz ma'lumotlarimiz xavfsizligini yaxshilash uchun mo'ljallangan Windows-ga o'rnatilgan tizimlarni o'rganishni davom ettiramiz. Bugungi kunda bu Bitlocker disk shifrlash tizimi. Ma'lumotlarni shifrlash begonalar sizning ma'lumotlaringizdan foydalanishining oldini olish uchun zarur. U ularga qanday etib boradi - bu boshqa savol.

Shifrlash - bu ma'lumotlarni faqat to'g'ri odamlarga kirishi uchun o'zgartirish jarayoni. Kirish uchun odatda kalitlar yoki parollar ishlatiladi.

Butun diskni shifrlash qattiq diskni boshqa kompyuterga ulaganingizda ma'lumotlarga kirishni oldini oladi. Buzg'unchining tizimida himoyani chetlab o'tish uchun boshqa operatsion tizim o'rnatilgan bo'lishi mumkin, ammo agar siz BitLocker dan foydalansangiz, bu yordam bermaydi.

BitLocker texnologiyasi Windows Vista operatsion tizimining chiqarilishi bilan paydo bo'ldi va . Bitlocker Maximum va Enterprise versiyalarida, shuningdek Pro versiyalarida mavjud. Boshqa versiyalar egalari qidirishlari kerak.

Maqola tuzilishi

1. BitLocker Drive shifrlash qanday ishlaydi

Tafsilotlarga kirmasdan, bu shunday ko'rinadi. Tizim butun diskni shifrlaydi va unga kalitlarni beradi. Tizim diskini shifrlasangiz, u sizning kalitingizsiz ishga tushmaydi. Kvartira kalitlari bilan bir xil narsa. Sizda ular bor, siz unga kirasiz. Yo'qotilgan, siz zaxira koddan foydalanishingiz kerak (qayta tiklash kodi (shifrlash paytida beriladi)) va qulfni o'zgartiring (boshqa kalitlar bilan shifrlashni qayta bajaring)

Ishonchli himoya qilish uchun kompyuteringizda TPM (Ishonchli platforma moduli) bo'lishi maqsadga muvofiqdir. Agar u mavjud bo'lsa va uning versiyasi 1,2 yoki undan yuqori bo'lsa, u jarayonni nazorat qiladi va siz kuchliroq himoya usullariga ega bo'lasiz. Agar u yo'q bo'lsa, u holda faqat USB drayvidagi kalitdan foydalanish mumkin bo'ladi.

BitLocker quyidagicha ishlaydi. Diskning har bir sektori kalit yordamida alohida shifrlangan (to'liq hajmli shifrlash kaliti, FVEK). 128 bitli kalit va diffuzorga ega AES algoritmi qo'llaniladi. Guruh xavfsizlik siyosatida kalitni 256 bitga o'zgartirish mumkin.

Shifrlash tugagach, siz quyidagi rasmni ko'rasiz

Oynani yoping va ishga tushirish kaliti va tiklash kaliti xavfsiz joylarda yoki yo'qligini tekshiring.

3. Fleshli diskni shifrlash - BitLocker To Go

Nima uchun shifrlashni pauza qilish kerak? BitLocker diskingizni bloklamasligi va tiklash jarayoniga murojaat qilmasligi uchun. Qo'shimcha himoya qilish uchun shifrlash paytida tizim parametrlari (va yuklash bo'limining mazmuni) bloklanadi. Ularni o'zgartirish kompyuteringizni bloklashi mumkin.

BitLocker-ni boshqarishni tanlasangiz, tiklash kalitini saqlashingiz yoki chop etishingiz va ishga tushirish kalitini nusxalashingiz mumkin.

Agar kalitlardan biri (boshlash kaliti yoki tiklash kaliti) yo'qolgan bo'lsa, ularni shu yerda tiklashingiz mumkin.

Tashqi drayverlarni shifrlashni boshqaring

Fleshli diskni shifrlash sozlamalarini boshqarish uchun quyidagi funktsiyalar mavjud:

Qulfni ochish uchun parolni o'zgartirishingiz mumkin. Agar siz uni qulfdan chiqarish uchun smart-kartadan foydalansangizgina parolni olib tashlashingiz mumkin. Shuningdek, siz tiklash kalitini saqlashingiz yoki chop etishingiz va buning uchun diskni blokdan chiqarishni avtomatik ravishda yoqishingiz mumkin.

5. Diskka kirishni tiklash

Tizim diskiga kirishni tiklash

Agar kaliti bo'lgan flesh-disk kirish zonasidan tashqarida bo'lsa, tiklash kaliti o'ynaydi. Kompyuterni ishga tushirganingizda, siz quyidagi kabi narsalarni ko'rasiz:

Kirishni tiklash va Windows-ni yuklash uchun Enter tugmasini bosing

Qayta tiklash kalitingizni kiritishingizni so'ragan ekranni ko'rasiz.

Oxirgi raqamni kiritganingizda, tiklash kaliti to'g'ri bo'lsa, operatsion tizim avtomatik ravishda ishga tushadi.

Olinadigan drayverlarga kirishni tiklash

Fleshli diskdagi ma'lumotlarga kirishni tiklash uchun yoki "Parolni unutdingizmi?" tugmasini bosing.

Qayta tiklash kalitini kiritish-ni tanlang

va bu dahshatli 48 xonali kodni kiriting. Keyingiga bosing

Qayta tiklash kaliti mos bo'lsa, disk qulfdan chiqariladi

Drayv qulfini ochish uchun parolni o'zgartirishingiz mumkin bo'lgan BitLocker-ni boshqarish havolasi paydo bo'ladi.

Xulosa

Ushbu maqolada biz o'rnatilgan BitLocker vositasi yordamida ma'lumotlarimizni shifrlash orqali qanday himoya qilishni bilib oldik. Ushbu texnologiya faqat Windowsning eski yoki ilg'or versiyalarida mavjud ekanligi achinarli. Windows yordamida diskni o'rnatishda 100 MB hajmdagi ushbu yashirin va yuklanadigan bo'lim nima uchun yaratilganligi ham aniq bo'ldi.

Ehtimol, men flesh-disklarni shifrlashdan foydalanaman yoki . Ammo bu dargumon, chunki bulutli ma'lumotlarni saqlash xizmatlari ko'rinishida yaxshi o'rinbosarlar mavjud va shunga o'xshashlar.

Maqolani ijtimoiy tarmoqlarda baham ko'rganingiz uchun tashakkur. Barcha ezgu tilaklarni tilayman!

Tasavvur qiling-a, siz juda muhim ma'lumotlarni o'z ichiga olgan flesh-diskni yo'qotdingiz yoki unutdingiz. Ushbu ma'lumotlar tajovuzkorlarning mulkiga aylanishining oldini olish uchun siz Windows 7 Professional va Maksimal versiyalarining o'rnatilgan disk ma'lumotlarini himoya qilish funksiyasidan foydalanishingiz mumkin - BitLocker.

Shifrlashni yoqish uchun Explorer oynasida kerakli drayverning belgisini o'ng tugmasini bosing va "ni tanlang. BitLocker-ni yoqing"(1-rasm):

Guruch. 2

Va diskingiz uchun parol o'rnating (3-rasm):

Guruch. 3

Shundan so'ng, disk shifrlanadi va diskdagi ma'lumotlar begonalar uchun mavjud bo'lmaydi.

Keyinchalik, paydo bo'lgan oynada o'rnatish ustasi qutqaruv kalitini qanday saqlashni so'raydi. Qayta tiklash kalitini shifrlanmagan kompyuter diskida alohida faylda saqlashingiz va uni chop etishingizni tavsiya qilamiz. Agar parolni unutib qo'ysangiz, tiklash kaliti kerak bo'ladi (4-rasm).

Guruch. 4

P.S: Qayta tiklash kalitini yo'qotib qo'ysangiz, parolsiz ma'lumotlarni qayta tiklash imkonsiz bo'ladi. Qayta tiklash kalitlarining xavfsizligiga ko'proq e'tibor bering!